Ai tempi di Windows Vista, Microsoft ha introdotto User Account Control (UAC) ovvero una funzionalità di sicurezza progettata per prevenire modifiche non autorizzate al sistema operativo. Quando un’applicazione tenta di apportare modifiche al sistema, UAC richiede all’utente di confermare l’operazione. Questo schema protegge il sistema da modifiche accidentali o malevole. Per la prima volta dopo 18 anni, Microsoft rimette mano a quel meccanismo legandolo a Windows Hello.

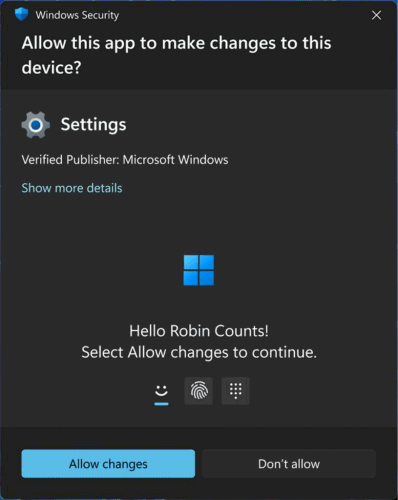

Avete presente i messaggi del tipo “Vuoi consentire a questa app con autore sconosciuto di apportare modifiche al dispositivo“? Rispondendo affermativamente, si concedono i diritti di amministratore per effettuare modifiche più profonde sulla configurazione di Windows. Con l'”era” Windows 11, la gestione di queste richieste è destinata a cambiare.

Perché con Windows Hello cambiano le richieste “vuoi consentire a questa app di modificare il dispositivo” in Windows 11?

I tecnici Microsoft hanno da poco introdotto, nelle versioni di anteprima di Windows 11, una nuova funzionalità di sicurezza che lega a Windows Hello l’eventuale acquisizione dei privilegi più elevati.

Anziché chiamare in causa UAC, Windows Hello subentra al fine di bloccare l’accesso alle risorse di sistema più critiche. I portavoce di Microsoft spiegano che il nuovo meccanismo, presto destinato a debuttare nelle versioni stabili di Windows 11, poggia su un token amministrativo a carattere temporaneo che viene immediatamente distrutto una volta completato il suo specifico compito. In questo modo è possibile essere sicuri che non restino in uso privilegi amministrativi persistenti.

Il vantaggio del nuovo approccio risiede evidentemente nella possibilità di legare Windows Hello a un’autenticazione di tipo biometrico. Un eventuale aggressore non può bypassare il sistema di protezione perché la concessione dell’autorizzazione esula dalle informazioni presenti nel sistema locale.

David Weston, Vice President for Enterprise and OS Security Microsoft, aggiunge che eventuali aggressori non avranno più accesso automatico e diretto al kernel o ad altre configurazioni profonde del sistema operativo proprio perché, in ogni caso, serve un’autorizzazione specifica concessa proprio mediante Windows Hello.

“Molti attacchi si verificano perché gli utenti scaricano app e driver non sicuri o non firmati“, osserva ancora Weston, spiegando che la protezione avanzata offerta da Windows Hello e il giro di vite sul controllo delle firme digitali apposte sui file critici, rimuove alla radice gli attacchi basati su allegati dannosi e sui malware diffusi utilizzando tecniche di ingegneria sociale.

Credit immagine in apertura: Microsoft

/https://www.ilsoftware.it/app/uploads/2024/11/windows-hello-addio-UAC-windows-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/schermata-blu-windows-11-diventa-nera.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/nuovo-trucco-installazione-windows-11-senza-account-microsoft.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/windows-11-senza-connessione-rete-blocco-microsoft.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/windows-11-aggiornamento-KB5053656.jpg)