Il ruolo di un server DHCP (Dynamic Host Configuration Protocol) è ben noto: si occupa di assegnare automaticamente e dinamicamente indirizzi IP e altre opzioni di configurazione ai dispositivi client all’interno della rete. Akamai spiega che il 40% delle reti che monitora costantemente, si affidano al server DHCP di Microsoft. Proprio questo componente, tuttavia, soffre di alcune vulnerabilità di sicurezza che – segnalate a Microsoft – l’azienda non intende risolvere.

Scontro tra Akamai e Microsoft sulle vulnerabilità DHCP

In una lunga e dettagliata analisi, i tecnici Akamai spiegano che lanciando un attacco contro domini Active Directory che sfruttano la funzionalità Microsoft Dynamic Host Configuration Protocol (DHCP), un eventuale aggressore può falsificare record DNS importanti, con conseguenze che vanno dal furto di credenziali alla compromissione completa del dominio. Gli attacchi non richiedono la conoscenza di alcuna credenziale e funzionano con la configurazione predefinita del server DHCP di Microsoft.

Già questo dovrebbe far drizzare le antenne alla stragrande maggioranza degli amministratori IT. Eppure, nonostante Akamai abbia segnalato le sue scoperte a Microsoft, al momento non è prevista alcuna correzione.

Nel testo tecnico elaborato da Akamai, la società spiega dettagliatamente il processo di aggiornamento dinamico del DNS (Dynamic Update) e il ruolo del server DHCP di Microsoft in questo contesto. La configurazione predefinita del server DHCP Microsoft abilita infatti la funzione “DHCP DNS Dynamic Updates“, che consente al server DHCP di registrare record DNS per conto dei client senza autenticazione.

Un attacco “DHCP DNS spoofing” può consentire quindi agli aggressori di mettere in atto la contraffazione di record DNS non definiti a livello di Active Directory; il secondo, chiamato “DHCP DNS overwrite“, consente addirittura di sovrascrivere record DNS esistenti.

Come evitare rischi di attacco, se si utilizza il DHCP Microsoft

Gli esperti di Akamai hanno profuso un notevole impegno per contestualizzare il più possibile tutti i rischi legati all’utilizzo dei DHCP DNS Dynamic Updates.

L’azienda fa riferimento a due tipi di record: quelli creati e gestiti dal server DHCP e i record aggiunti direttamente dai client Windows. Innanzi tutto, per scongiurare qualsiasi rischi di attacco, Akamai consiglia agli amministratori IT di:

- Disabilitare completamente DHCP DNS Dynamic Updates se non si avesse bisogno di tale funzionalità.

- Diversamente, è opportuno creare un utente con privilegi limitati e con una password robusta, utilizzato esclusivamente per gestire le operazioni di aggiornamento dinamico DNS via DHCP. Si tratta di un aspetto fondamentale quando il server DHCP risultasse effettivamente in esecuzione su un controller di dominio.

- La cosiddetta Name Protection è una funzionalità progettata per proteggere i record gestiti dal server DHCP, ma eventuali attaccanti possono di fatto aggirarla piuttosto facilmente. Tuttavia, è comunque consigliato mantenerla abilitata per rendere più complesse le sovrascritture indesiderate. Akamai suggerisce di controllare che la Name Protection risulti abilitata a livello di ambito per ciascuno degli “scope” presenti sul server.

Uno “scope” rappresenta un intervallo di indirizzi IP disponibili che il server DHCP può assegnare ai dispositivi nella rete: spiega Akamai che l’obiettivo è assicurarsi che la Name Protection sia abilitata sui vari blocchi di indirizzi, contribuendo a mitigare gli attacchi di sovrascrittura dei record DNS associati ai vari dispositivi. - Il gruppo DNSUpdateProxy, sempre secondo Akamai, non dovrebbe mai essere usato perché rappresenta un rischio per la sicurezza: tutti i record creati dai suoi membri sono suscettibili di sovrascritture indesiderate.

Microsoft non risolverà i problemi segnalati da Akamai

Rispondendo alle sollecitazioni di Akamai, i tecnici di Microsoft hanno osservato che i temi posti sul tavolo corrispondono alla progettazione by-design e non richiedono alcun intervento correttivo.

“Tendiamo a non essere d’accordo. L’impatto degli attacchi che abbiamo evidenziato può essere molto significativo: la capacità di sovrascrivere i record DNS senza alcuna autenticazione consente agli aggressori di avvantaggiarsi di uno schema machine-in-the-middle sugli host del dominio“, si osserva da Akamai. “Ciò potrebbe facilmente esporre informazioni riservate e credenziali personali; potrebbe anche aprire a relay attack, consentendo agli aggressori di violare i domini Active Directory e acquisire privilegi elevati“.

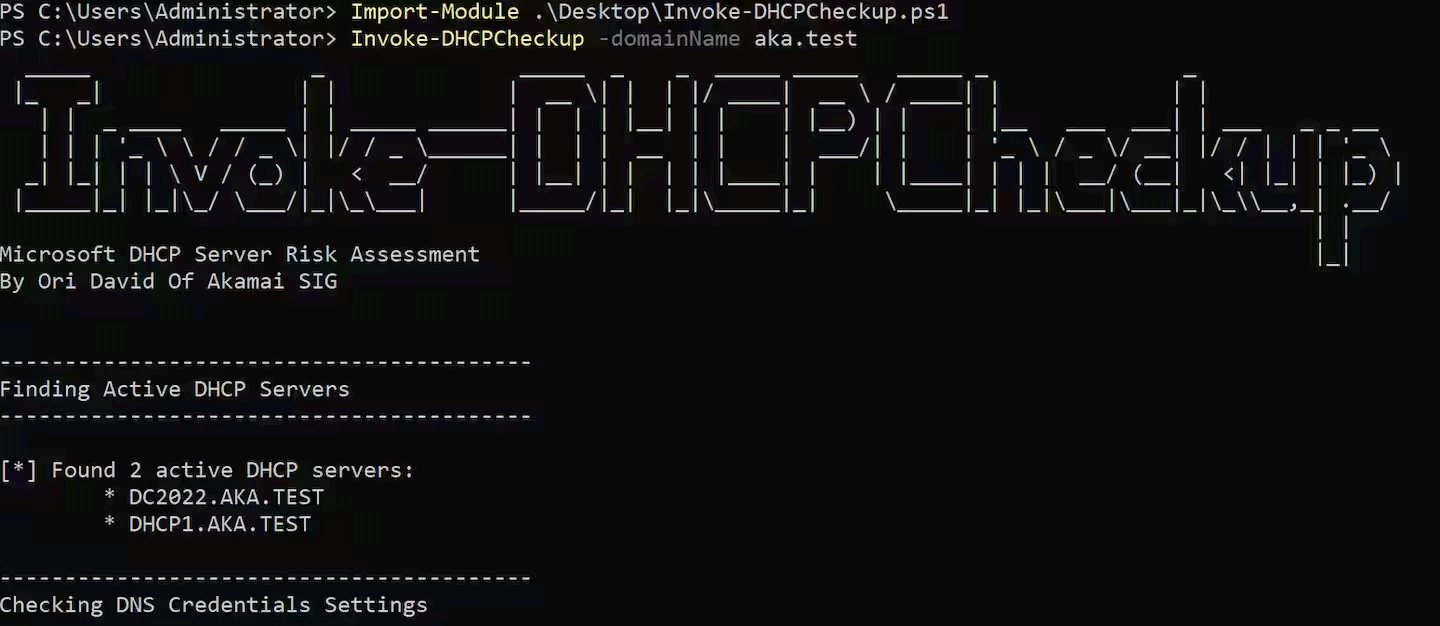

Poiché non è prevista una soluzione ai problemi scovati da Akamai, l’azienda invita i responsabili dei reparti tecnici a usare lo strumento gratuito Invoke-DHCPCheckup. Si tratta di uno script PowerShell sviluppato dagli ingegneri Akamai che aiuta a individuare e far emergere le configurazioni errate dei server DHCP Microsoft.

In ogni caso, chiunque non abbia modificato la configurazione predefinita del servizio, risulta automaticamente vulnerabile.

Akamai conclude rivelando che prossimamente rilascerà DDSpoof (DHCP DNS Spoof), uno strumento software che implementa gli attacchi descritti nell’analisi. Il tool mostra chiaramente come aggressori non autenticati possono raccogliere dati dai server DHCP, individuare record DNS vulnerabili, sovrascriverli e utilizzare questa capacità per compromettere i domini Active Directory.

È quindi scontro frontale con Microsoft con una strategia, quella di Akamai, che sembra palesemente volta a superare quell’immobilismo che sembra trasparire dalle risposte ricevute per tramite dei responsabili di Redmond. Con l’obiettivo di rafforzare la configurazione di ogni azienda che usa Microsoft DHCP.

Credit immagine in apertura: iStock.com/Nadezhda Kozhedub

/https://www.ilsoftware.it/app/uploads/2023/12/dhcp-microsoft-vulnerabilita-akamai.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/CVE-program-logo.jpg)

/https://www.ilsoftware.it/app/uploads/2023/05/hacker-malware-smartphone.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vulnerabilita-whatsapp-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/patch-microsoft-non-attivata.jpg)