Il famoso e apprezzato protocollo di cifratura PGP (Pretty Good Privacy), ideato dal crittografo Phil Zimmermann nel lontano 1991, soffrirebbe di alcuni gravi bug di sicurezza. Tali vulnerabilità esisterebbero da sempre ma sono emerse soltanto oggi dopo le ricerche condotte da Marcus Brinkmann.

Il problema di sicurezza è stato battezzato SigSpoof nel suo complesso e documentato dettagliatamente a questo indirizzo.

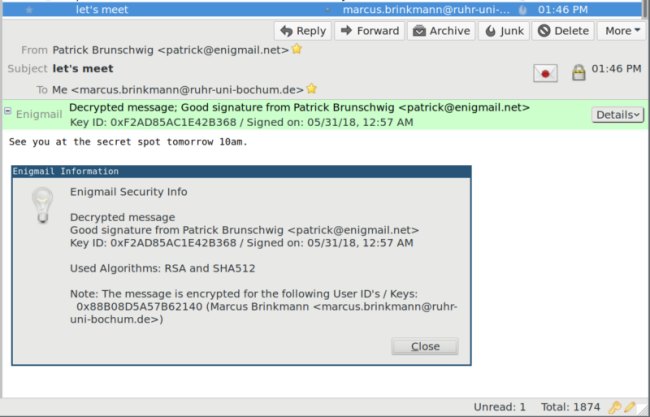

Sfruttando il bug un malintenzionato può impersonificare l’altrui identità firmando digitalmente un messaggio a partire dalla sola chiave pubblica della vittima.

GnuPG, Enigmail, GPGTools e python GnuPG sono già stati aggiornati per risolvere il bug.

L’email rappresentata in figura mostra un esempio di attacco: nulla fa pensare che il messaggio sia falsificato e non sia stato quindi trasmesso dal mittente indicato.

Secondo Brinkmann l’attacco avrebbe successo solamente quando i software crittografici vengono usati in modalità verbose, utile per risolvere bug o comportamenti anomali. Molti software lavorano per default in tale modalità ed è quindi possibile indurre gli utenti a ritenere che un messaggio sia stato preparato dalla persona sbagliata.

Le vulnerabilità SigSpoof sarebbero state introdotte nel 1998 con il rilascio di GnuPG 0.2.2 mentre le versioni aggiornate esenti dal problema sono le seguenti: GnuPG 2.2.8, Enigmail 2.0.7, GPGTools 2018.3 e python GnuPG 0.4.3.

La scoperta documentata da Brinkmann giunge a un mese di distanza dall’individuazione un’altra falla in PGP e S/MIME: Vulnerabilità critica in PGP e S/MIME: email cifrate a rischio di decodifica.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17530.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/surfshark-vpn-compleanno.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/rootkit-linux-io_uring.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476256.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476217_1745479064.jpeg)