Un gruppo di ricercatori ha appena pubblicato su GitHub il codice exploit e uno strumento software per verificare se i propri dispositivi fossero esposti alla vulnerabilità BrakTooth.

Scoperto a fine agosto scorso si tratta di un problema di sicurezza nell’implementazione dello stack Bluetooth che riguarda potenzialmente miliardi di dispositivi ed espone non soltanto ad attacchi Denial of Service (DoS, gli aggressori possono impedire il corretto funzionamento del device) ma può consentire l’esecuzione di codice arbitrario.

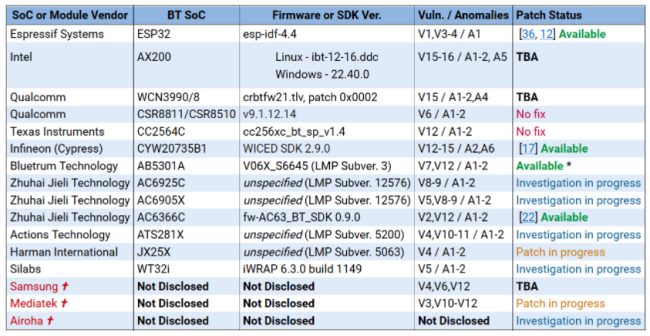

Le 16 vulnerabilità BrakTooth sono presenti in circa 1.400 modelli di chip utilizzati su smartphone, computer, dispositivi multimediali, prodotti IoT, strumenti industriali e giochi.

Dopo la pubblicazione del codice exploit che a questo punto può essere sfruttato anche da parte dei criminali informatici, CISA (Cybersecurity and Infrastructure Security Agency) – agenzia federale degli Stati Uniti che si occupa di sicurezza informatica e difesa delle reti usate dagli enti pubblici – ha esortato i produttori di chip a rilasciare patch correttive per le vulnerabilità BrakTooth nel più breve tempo possibile.

Esaminando il progetto pubblicato su GitHub si apprende che per far leva sulle falle di sicurezza in questione eventuali malintenzionati devono solamente dotarsi di una scheda ESP32 dal costo inferiore a 15 euro, del firmware personalizzato LMP (Link Manager Protocol) e di un PC per eseguire il tool PoC (proof-of-concept).

Alcuni produttori hanno già rilasciato gli aggiornamenti correttivi per impedire attacchi BrakTooth ma ci vorranno mesi perché tali patch vengano installate sui dispositivi degli utenti finali. Altri produttori stanno invece ancora indagando sul problema o non hanno concluso lo sviluppo delle patch come si vede nella tabella in figura.

/https://www.ilsoftware.it/app/uploads/2023/05/img_23732.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/brick-blocco-iphone-vulnerabilita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/rootkit-linux-io_uring.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/redfish-server-AMI-vulnerabili.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/CVE-program-logo.jpg)