Vi ricordate del fenomeno del juice jacking presentato con toni eccessivamente allarmistici da tante Autorità? Si tratta di porte USB predisposte da utenti malintenzionati con l’obiettivo di danneggiare il dispositivo mobile collegato a valle. In un altro articolo ci siamo chiesti se il juice jacking sia davvero pericoloso evidenziando come, ad oggi, sia semplicemente un esperimento di laboratorio. Non si conoscono infatti casi di attacco “nel mondo reale”.

Allo stesso modo, VoltSchemer, un’aggressione che pare abbia un potenziale altamente distruttivo, al momento è un proof-of-concept, una prova accademica della fattibilità di un’aggressione. Da qui a pensare che la problematica individuata possa avere effetti su vasta scala ce ne passa. Ad ogni modo, è bene sapere di cosa si tratta senza approcciarsi al problema con superficialità.

VoltSchemer, attenzione ai caricabatterie wireless distruttivi

Un team di ricercatori dell’Università della Florida e della società di sicurezza informatica CertiK, ha recentemente presentato l’attacco VoltSchemer come un meccanismo volto a causare danni fisici ai dispositivi adagiati sui caricabatterie wireless, provocando conseguenze potenzialmente letali anche per i prodotti elettronici posti nelle immediate vicinanze.

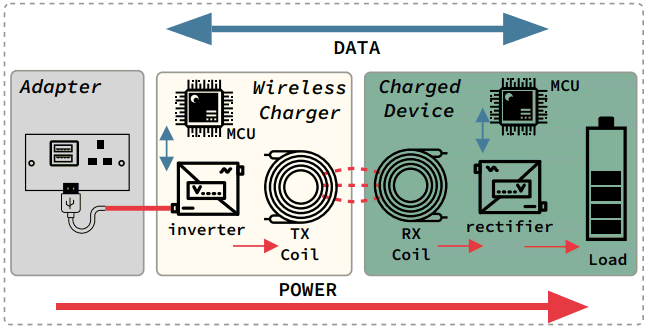

I caricabatterie wireless utilizzano una tecnologia chiamata ricarica induttiva per trasferire energia dalla sorgente di alimentazione al dispositivo che deve essere ricaricato senza l’uso di cavi. Sia il caricabatterie wireless che il dispositivo da caricare contengono bobine di induzione: quando il caricatore è collegato a una fonte di alimentazione, genera un campo elettromagnetico attraverso la sua bobina. L’accoppiamento magnetico delle bobine dei due apparecchi induce una corrente elettrica, convertita da un apposito circuito interno e utilizzata per ricaricare la batteria.

I dispositivi di ricarica senza fili integrano alcune caratteristiche di sicurezza, come il controllo della temperatura e la protezione da sovratensioni, per evitare surriscaldamenti o danni al dispositivo.

Come funziona l’attacco VoltSchemer

Utilizzando come “banco di prova” 9 caricabatterie wireless, tra i più venduti a livello globale, gli studiosi hanno rilevato alcune carenze che possono portare agli attacchi VoltSchemer.

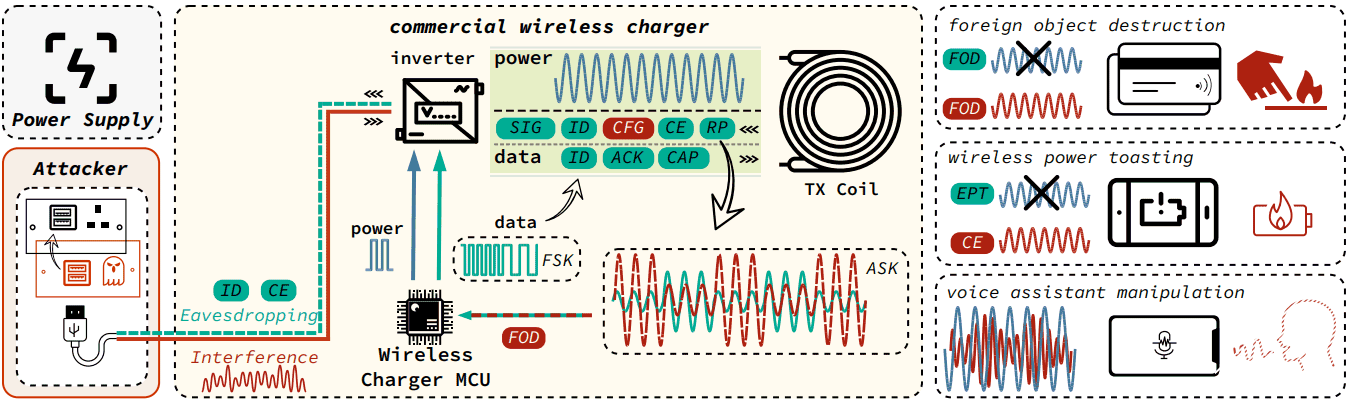

Il principio consiste nell’utilizzo di interferenze elettromagnetiche che di fatto manipolano il comportamento del caricabatterie. Gli attaccanti possono intervenire sulla tensione fornita all’ingresso del caricabatterie e regolarne finemente le fluttuazioni per creare un segnale di interferenza in grado di alterare le caratteristiche dei campi magnetici generati.

La manipolazione della tensione può essere effettuata attraverso un dispositivo che si frappone tra la fonte di alimentazione e il caricatore senza fili: in questo modo non sono neppure richieste modifiche fisiche sulla stazione di ricarica.

I ricercatori sostengono che il segnale di interferenza interferisce con il normale scambio di dati tra la base di ricarica e lo smartphone, entrambi dotati di microcontrollori che sovrintendono il processo. Ciò comporta la distorsione del segnale di alimentazione e la corruzione dei dati trasmessi.

Quali minacce introduce VoltSchemer: superamento degli standard di sicurezza e iniezione di comandi vocali

Gli smartphone sono progettati per interrompere la ricarica una volta che la batteria ha raggiunto la sua massima capacità. Sono infatti in grado di comunicare con la stazione di ricarica per ridurre o interrompere l’erogazione di energia. Il rumore introdotto da VoltSchemer può interferire con queste comunicazioni, mantenendo l’alimentazione al massimo livello e causando il surriscaldamento del dispositivo posto sulla base di ricarica.

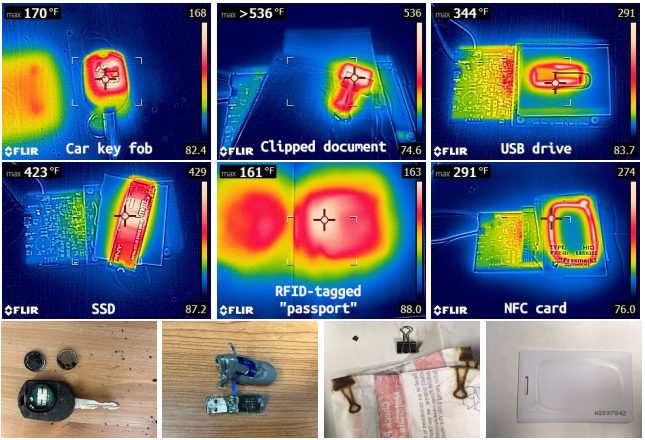

Il secondo tipo di attacco che lo schema VoltSchemer può introdurre, ha come conseguenza l’elusione dei meccanismi di sicurezza dello standard Qi al fine di avviare il trasferimento di energia a oggetti non supportati e disposti nelle vicinanze. Si pensi, ad esempio, al telecomando dell’auto, a penne USB, a dispositivi dotati di chip RFID o NFC (controllo degli accessi, carte di credito e di debito,…), alle unità SSD e così via.

Addirittura, lasciando dei fermagli a raccogliere dei fogli di carta vicino al caricabatterie wireless, sfruttando VoltSchemer i ricercatori sono riusciti a scaldare le graffette fino alla temperatura di 280 gradi, sufficiente per far prendere fuoco ai documenti cartacei. Gli oggetti elettronici, poi, non sono certo progettati per sopportare queste temperature e potrebbero danneggiarsi gravemente.

Il terzo tipo di attacco descritto dai ricercatori consiste nello sfruttamento del rumore generato da VoltSchemer per trasmettere comandi vocali inudibili agli assistenti vocali Google Assistant su Android e Siri su iOS. Il team ha dimostrato che è possibile iniettare una serie di comandi vocali attraverso segnali di interferenza trasmessi entro il raggio di copertura della stazione di ricarica: si può così ottenere l’avvio di chiamate, l’apertura di un sito Web, il lancio di un’applicazione e via dicendo.

Questo tipo di aggressione appare impraticabile in uno scenario reale perché presuppone la registrazione dei comandi di attivazione specifici per il terminale della vittima.

Attenzione ai dispositivi che si collegano

Con ogni probabilità, esattamente come la pratica del juice jacking, anche VoltSchemer è destinato a rimanere un mero esperimento. L’aspetto più importante del lavoro pubblicato dal team dell’Università della Florida e di CertiK è che i produttori di caricabatterie wireless hanno già preso in carico le segnalazioni per eliminare qualunque rischio di aggressione dai nuovi modelli.

In generale, comunque si dovrebbero eventualmente utilizzare caricabatterie wireless di provenienza certa e sicura; inoltre, si dovrebbe sempre evitare l’uso di dispositivi potenzialmente dannosi, camuffati da accessori legittimi e distribuiti attraverso vari mezzi come regali promozionali, vendite di seconda mano o come sostituti per prodotti presunti difettosi.

Le immagini pubblicate nell’articolo sono tratte dal documento “Use Voltage Noise to Manipulate Your Wireless Charger“. L’immagine in apertura è prodotta con Microsoft Bing Image Creator.

/https://www.ilsoftware.it/app/uploads/2024/02/voltschemer-attacco-caricabatterie-wireless-pericolo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/oppo-a5-pro-5g.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/Apples-foldable-iPhone-may-pull-off-a-display-breakthrough-no-other-foldable-has.webp.jpeg)

/https://www.ilsoftware.it/app/uploads/2024/06/1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475311_1744780247.jpeg)