Quando si parla di protezione dai disastri informatici, dagli errori umani, dalle infezioni da malware e ransomware, le soluzioni Veeam sono un vero e proprio punto di riferimento. L’azienda è leader nelle soluzioni per la protezione dei dati e per fare business-as-usual a valle di un’eventuale attacco ransomware.

Le soluzioni di backup targate Veeam, ad esempio, puntano da tempo sul concetto di immutabilità del dato. Si tratta di un approccio che permette di azzerare gli effetti dell’azione di un ransomware perché il contenuto delle copie di sicurezza, se configurate correttamente, non può essere modificato da niente e da nessuno. In questo modo è possibile rendere vani tutti i tentativi di cifratura e successiva rimozione dei dati aziendali posti in essere dai ransomware, anche i più recenti e aggressivi.

I prodotti Veeam, tra l’altro, si integrano con un vasto numero di soluzioni di terze parti. In alcuni nostri articoli abbiamo parlato dell’interoperabilità delle soluzioni Veeam: è ad esempio possibile creare un archivio immutabile con i NAS QNAP e Veeam e abbinare una soluzione di cloud storage geo-distribuito come Cubbit per fare backup anti-ransomware.

Veeam Data Platform 23H2: come si presenta la nuova piattaforma per la protezione dei dati aziendali

La nuova release di Veeam Data Platform 23H2, appena presentata, include centinaia di nuove funzionalità e miglioramenti progettati non solo per proteggere i dati più critici delle aziende, ma anche per consentire loro una resilienza radicale. Parte integrante del pacchetto sono le nuove versioni di Veeam Backup & Replication (v12.1), Veeam ONE (v12.1) e Veeam Recovery Orchestrator (v7).

L’aggiornamento appena svelato punta su ciò che Veeam sa fare meglio: ridurre i tempi di inattività e scongiurare perdite di dati per l’intera base di clienti (ad oggi circa 450.000 clienti).

Il motore IA per il rilevamento delle minacce informatiche integrato esegue un’analisi a basso impatto durante le attività di backup. L’obiettivo consiste nel rilevare immediatamente la presenza di componenti dannosi e gestirli di conseguenza. Il nuovo Veeam Threat Center evidenzia le minacce, identifica i rischi e misura il punteggio di sicurezza di ciascun ambiente. L’analisi dei contenuti YARA aiuta a individuare i ceppi di ransomware identificati, per evitare nuove infezioni. Inoltre, aiuta a rilevare la presenza di eventuali dati sensibili nei backup.

L’introduzione di un meccanismo di protezione migliorata dei backup impedisce l’eliminazione accidentale o dolosa dei backup così come l’effettuazione di operazioni crittografiche (proprie dei ransomware). Veeam si serve infatti di funzionalità aggiuntive sul versante dell’immutabilità e abbraccia il “principio dei quattro occhi“.

Quest’ultimo prevede che le attività critiche o sensibili debbano essere supervisionate da almeno due persone distinte prima di essere eseguite. Questo principio è finalizzato a garantire un controllo e una revisione incrociata per ridurre il rischio di errori o abusi. Ad esempio, nel caso della gestione dei backup, il principio dei quattro occhi richiede che le operazioni cruciali, come la cancellazione di dati o i ripristini, siano autorizzate e monitorate da almeno due amministratori distinti con privilegi dedicati.

Le nuove funzionalità proposte da Veeam per guadare alla resilienza radicale

Il termine “resilienza radicale” è utilizzato da Veeam per sottolineare l’importanza di un processo di ripristino dati rapido e affidabile di fronte ad attacchi informatici sempre più diffusi e pericolosi. Si tratta di un concetto che enfatizza la necessità non solo di riprendersi da un attacco, ma anche di continuare a lavorare (quasi) come nulla fosse successo, nonostante l’accaduto.

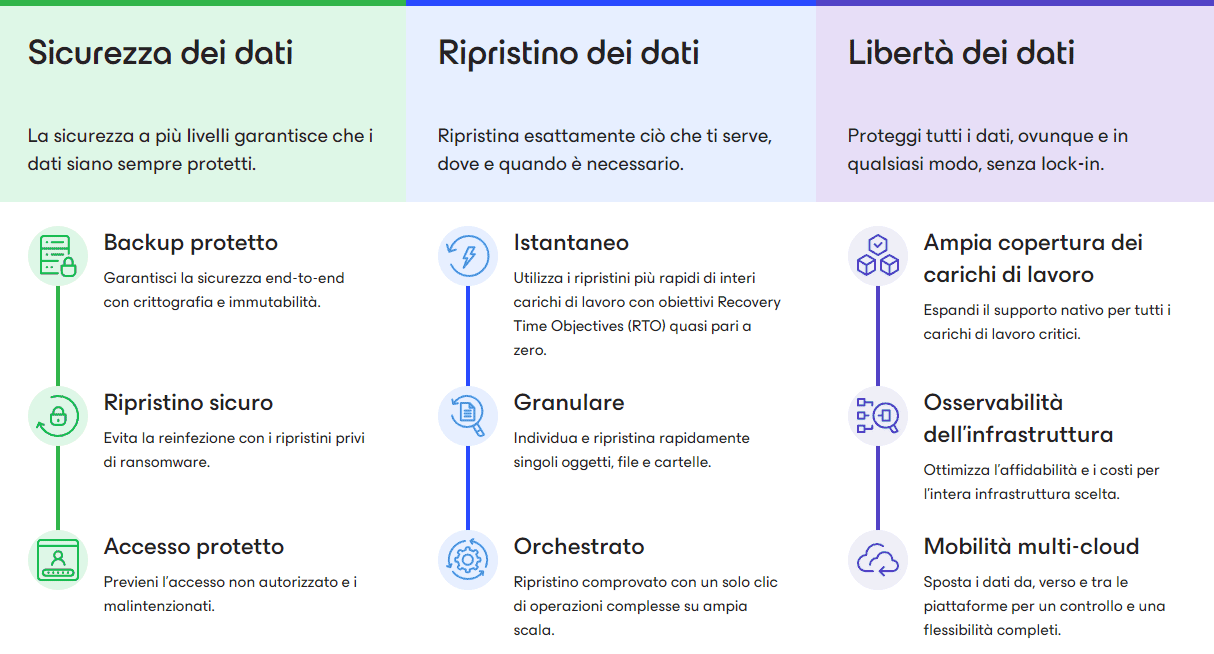

Per guardare alla resilienza radicale, Veeam spiega di aver lanciato nuove funzionalità essenziali:

- Assistente IA guidato da modelli linguistici di grandi dimensioni (LLM). Utilizza la documentazione di prodotto come strumento essenziale per ampliare le conoscenze degli amministratori IT e migliorare l’efficienza.

- Object storage. La proposta Veeam affonda le radici nell’idea di archiviare i dati come oggetti discreti, ognuno con un suo specifico identificatore univoco. Il backup di questi oggetti può contare su potenti funzionalità di ripristino granulare, on-premise come sul cloud, grazie anche alla già citata immutabilità.

- Gestione dei workload sul cloud. Le soluzioni Veeam estendono il loro raggio d’azione a piattaforme quali Amazon S3, Amazon DynamoDB, Azure Blob, reti virtuali di Azure e Google Cloud Spanner. La convalida automatica del ripristino nel cloud consente di risparmiare tempo automatizzando le attività manuali di post-recupero necessarie per il ripristino di un carico di lavoro on-premise in Microsoft Azure.

- Veeam App for ServiceNow. Offre un’integrazione aperta per monitorare i lavori di backup, le sessioni e i punti di ripristino attraverso una dashboard precostituita, con la possibilità di annotare automaticamente eventuali incidenti.

Il cybercrime continua ad essere un’attività, purtroppo, molto redditizia

Stante la situazione attuale, i fornitori di soluzioni per il backup e ripristino sono chiamati a garantire una gamma completa di funzionalità utili per fronteggiare ogni genere di situazione.

Tra di esse è necessario includere caratteristiche che consentano ad aziende e professionisti di rilevare e bloccare gli attacchi sul nascere. Il motore di rilevamento malware integrato con l’intelligenza artificiale, il nuove centro per le minacce e l’approccio zero-trust di Veeam sono la cartina tornasole del rinnovato impegno dell’azienda al fine di proteggere i clienti e consentire loro un semplice e veloce recupero dell’operatività in caso di attacco.

D’altra parte, come spiega Danny Allan, CTO Veeam, “l’85% delle organizzazioni ha subìto almeno un attacco ransomware nell’ultimo anno, mentre solo il 16% è riuscito a recuperare i dati senza pagare alcun riscatto” (fonte: Veeam Data Protection Trends Report 2023).

Assicurarsi che la propria organizzazione sia protetta e resiliente è l’unico modo per restare immuni alle conseguenze di un’aggressione informatica che, diversamente, possono davvero essere nefaste.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25610.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ripristino-windows-11-quick-machine-recovery.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/veeam-errore-ripristino-backup-windows-11-24h2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/cubbit-esempio-virtuoso-asl-cn1-cuneo.jpg)

/https://www.ilsoftware.it/app/uploads/2024/12/beeprotect-backup-3-2-1-cloud-synology-2.jpg)