I moderni campanelli smart consentono di vedere chi si trova di fronte alla porta di casa o dell’ufficio e danno modo di dialogare, anche a distanza, attraverso il microfono incorporato nel dispositivo. Sul mercato c’è un’ampia scelta di modelli ma alcuni esemplari, venduti a costi irrisori, possono costituire un problema in termini di privacy e sicurezza.

Consumer Reports ha svolto un’indagine verificando alcuni famosi doorbell intelligenti presenti sul mercato. Le conclusioni non sono positive: secondo i tecnici che hanno svolto le prove, i campanelli di due marchi cinesi (Eken e Tuck) soffrirebbero di alcune importanti vulnerabilità. Tra i problemi di sicurezza più evidenti, sono emersi i seguenti:

- Possibilità, per un aggressore, di acquisire il controllo della videocamera del campanello smart ponendola in modalità pairing.

- Accesso a miniature e “fermi immagine” acquisiti dai campanelli semplicemente conoscendo il numero di serie del dispositivo.

- Invio tramite Internet dell’indirizzo IP pubblico usato dall’utente e dell’SSID della WiFi a cui è connesso il dispositivo senza usare alcuna forma di cifratura.

Attenzione ai campanelli smart che utilizzate: quelli esageratamente economici possono esporre a rischi di attacco

Come osservano i ricercatori di Consumer Reports, i campanelli Eken e Tuck sono attualmente rivenduti con almeno 10 denominazioni diverse. Il minimo comune denominatore, però, consiste nell’utilizzo di un’unica applicazione per la gestione cloud: si chiama Aiwit. Se quindi, per interagire con uno o più prodotti, usate tale applicazione, è bene “drizzare le antenne” e valutare la sostituzione del prodotto. A meno che non siano rilasciati aggiornamenti firmware risolutivi e convincenti.

Secondo Consumer Reports, purtroppo, quest’ultimo scenario risulta piuttosto improbabile. Un’email inviata all’unico indirizzo reperibile sul sito Web di Eken è tornata indietro con il classico messaggio Mail Delivery Subsystem di mancata consegna. Inoltre, gli account sui social media dell’azienda sono stati aggiornati l’ultima volta almeno tre anni fa. Una situazione che certamente non fa ben sperare.

Alcuni rivenditori hanno già fatto sapere di aver ritirato i campanelli smart in questione, dopo la segnalazione di Consumer Reports. Il dettagliato resoconto, tra l’altro, mette in evidenza che diversi prodotti mancano del codice di registrazione/autorizzazione FCC (Federal Communications Commission), cosa assolutamente non ammissibile.

Il volume delle informazioni accessibili senza autorizzazione è davvero rilevante

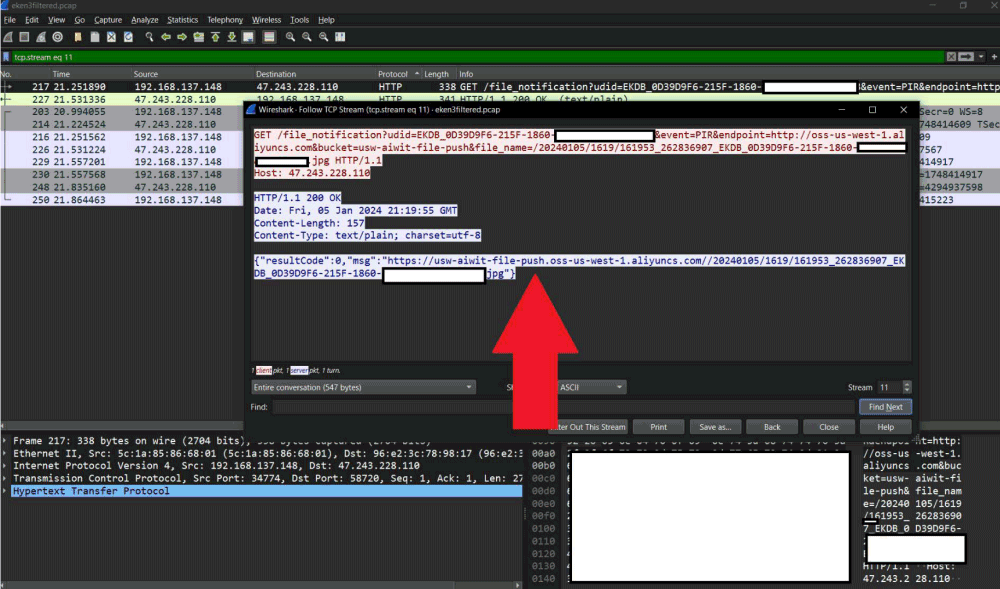

Parlando di dettagli tecnici, Consumer Reports sottolinea l’enorme quantità di dati (comprese immagini statiche in formato JPEG) che questi campanelli smart inviano senza utilizzare alcuna forma di cifratura.

Guardate l’immagine seguente (fonte: Consumer Reports): utilizzando Wireshark per intercettare il traffico generato dall’app Aiwit, è piuttosto facile trovare riferimenti alle immagini precedentemente condivise dal campanello smart con i server remoti.

Sì, perché un eventuale utente malevolo può fisicamente porsi davanti al campanello, porre il dispositivo nella modalità pairing (non è comunque possibile per tutti i modelli…) quindi assumerne il completo controllo, con la possibilità di verificare anche i dati precedentemente gestiti. Il tutto servendosi dell’app Aiwit.

Il legittimo proprietario potrebbe accorgersi del problema soltanto al momento della ricezione di un avviso via email: la comunicazione contiene un link per recuperare il controllo del campanello.

Un’ottima soluzione è quella di allestire una soluzione per la smart home offline che consenta di svincolarsi dagli ecosistemi chiusi dei singoli produttori ed evitare di appoggiarsi sempre e comunque al cloud.

L’immagin in apertura è tratta dal sito di Eken.

/https://www.ilsoftware.it/app/uploads/2024/03/eken-campanello-smart.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/CVE-program-logo.jpg)

/https://www.ilsoftware.it/app/uploads/2023/05/hacker-malware-smartphone.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vulnerabilita-whatsapp-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/patch-microsoft-non-attivata.jpg)