I gruppi di continuità o UPS sono apparecchiature utilizzate a tutti i livelli: cruciali in ambito business, questi dispositivi offrono protezione contro gli sbalzi di tensione e – grazie alle batterie integrate – di continuare a erogare l’alimentazione in caso di blackout elettrici.

Abbiamo già visto come scegliere il miglior gruppo di continuità e qual è il ruolo degli UPS nella protezione contro i fulmini.

I prodotti APC Smart-UPS sono eccellenti e godono di un’ottima fama: APC è un marchio di punta di Schneider Electric con più di 20 milioni di unità vendute in tutto il mondo. I dispositivi UPS APC sono comunemente usati in tutte le industrie e forniscono alimentazione di emergenza per apparecchi mission-critical che devono assicurare elevati livelli di disponibilità. Un’interruzione di corrente può infatti, in alcuni casi, provocare l’impossibilità di proseguire con l’attività ed erogare servizi, portare a perdite di dati o, in alcuni casi, determinare lesioni (si pensi agli utilizzi in ambito medico-sanitario).

Il fatto è che gli esperti di Armis hanno acceso un faro su 3 vulnerabilità critiche individuate nei dispositivi APC Smart-UPS che possono consentire ad aggressori remoti di assumere il controllo degli UPS e, addirittura, condurre attacchi estremi che possono colpire sia i gruppi di continuità che i device da questi alimentati.

Le vulnerabilità scoperte da Armis, battezzate nel loro complesso TLStorm, possono portare – come dimostrato dai ricercatori – a gravi danni capaci di mettere a repentaglio la stessa sicurezza dell’azienda.

Secondo i dati pubblicati da Armis quasi 8 aziende su 10 sarebbero attualmente esposte alle vulnerabilità TLStorm.

Armis ha informato Schneider Electric il 31 ottobre 2021 circa la sua scoperta e da allora i tecnici delle due aziende hanno collaborato per creare patch di sicurezza idonee, adesso rese disponibili per tutti i clienti. Il consiglio migliore è quindi quello, come vediamo nel seguito, quello di correre a installare gli aggiornamenti del firmware ufficiali su tutti i propri APC Smart-UPS.

Come funzionano gli attacchi TLStorm ai gruppi di continuità APC Smart-UPS

Gli ultimi modelli degli Smart-UPS APC sono controllabili attraverso l’utilizzo di una connessione cloud.

Come spiegano i ricercatori di Armis, un aggressore potrebbe prendere il controllo remoto dei dispositivi UPS via Internet senza la necessità di alcuna interazione da parte delle vittime.

I criminali informatici potrebbero eseguire un attacco che porta all’esecuzione di codice arbitrario sul dispositivo UPS modificandone il comportamento, alterando le modalità di erogazione dell’energia elettrica ed arrivando a causare danni fisici sia al gruppo di continuità che alle risorse ad esso connesse.

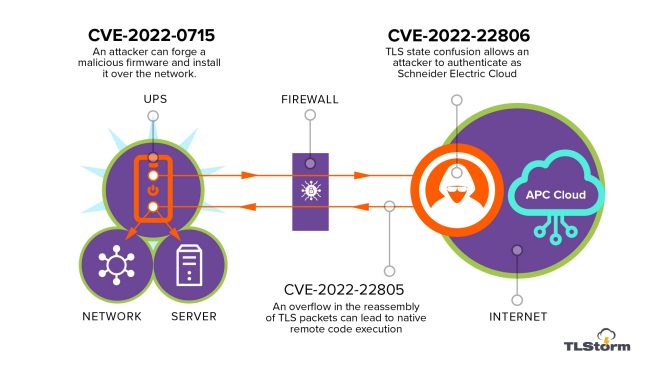

Due delle vulnerabilità coinvolgono la connessione TLS tra l’UPS e la piattaforma cloud di APC. I dispositivi che supportano la funzione SmartConnect stabiliscono automaticamente una connessione TLS all’avvio o comunque ogni volta che viene meno il collegamento cloud.

Due dei problemi rilevati da Armis (bypass dell’autenticazione TLS e un errore di buffer overflow) possono essere innescati semplicemente inviando all’UPS pacchetti di rete senza alcun coinvolgimento degli utenti: si parla di “attacco ZeroClick“.

La terza vulnerabilità risiede nell’utilizzo di aggiornamenti del firmware per gli UPS APC che non sono firmati digitalmente: un aggressore può creare un firmware dannoso e installarlo utilizzando varie metodologie (via Internet, tramite LAN o chiavetta USB).

Come si vede in questo video dimostrativo gli APC Smart-UPS non aggiornati mediante il download e l’installazione della più recente versione del firmware possono essere attaccati in modalità remota.

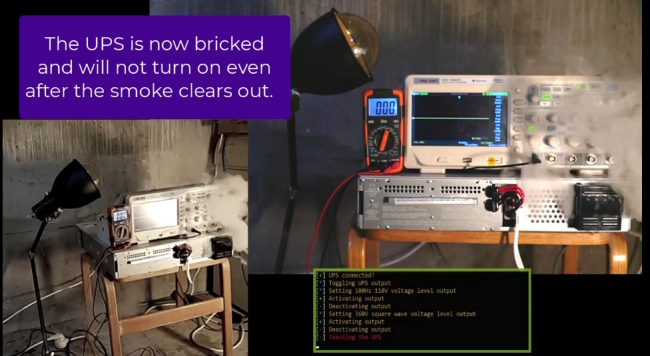

Dapprima gli aggressori veicolano un firmware modificato che altera il comportamento del gruppo di continuità e ne permette il controllo remoto da parte di soggetti non autorizzati.

Successivamente viene tolta e ripristinata più volte l’alimentazione quindi, addirittura, si procede con la modifica della forma d’onda della corrente alternata (AC) cambiandone la frequenza e l’ampiezza.

L’obiettivo di un buon UPS è quello di approssimare una sinusoide pura in uscita: con il firmware modificato, un aggressore può provocare sull’uscita dell’UPS un segnale a onda quadra e imporre sovratensioni.

Dal momento che il gruppo di continuità non è progettato per lavorare in tali condizioni, i tecnici di Armis hanno mostrato come si verifichi un principio d’incendio con il completo danneggiamento dell’UPS e dei sistemi ad esso connessi.

Come difendersi

Adesso che il problema è stato risolto da APC con la pubblicazione di nuove versioni del firmware, è possibile applicare tre misure per proteggersi da qualunque tentativo di attacco:

1) Scaricare e installare le patch ufficiali dal sito del produttore del gruppo di continuità.

2) Se si utilizzassero Network Management Card (NMC) ovvero schede per la connessione dell’UPS con la rete locale (introduce il supporto per diverse applicazioni come server web, server SNMP, Modbus client su TCP e così via) è essenziale cambiare la password predefinita (apc) e attivare l’utilizzo di un certificato digitale emesso da un’autorità riconosciuta. Ridurre comunque la superficie di attacco limitando i dispositivi che hanno titolo per connettersi con la scheda NMC.

3) Utilizzare Access Control List (ACL) per far sì che gli UPS possano dialogare solo con un ristretto gruppo di dispositivi e con il cloud di APC attraverso comunicazioni crittografate.

/https://www.ilsoftware.it/app/uploads/2023/05/img_24238.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/CVE-program-logo.jpg)

/https://www.ilsoftware.it/app/uploads/2023/05/hacker-malware-smartphone.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vulnerabilita-whatsapp-desktop.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/patch-microsoft-non-attivata.jpg)