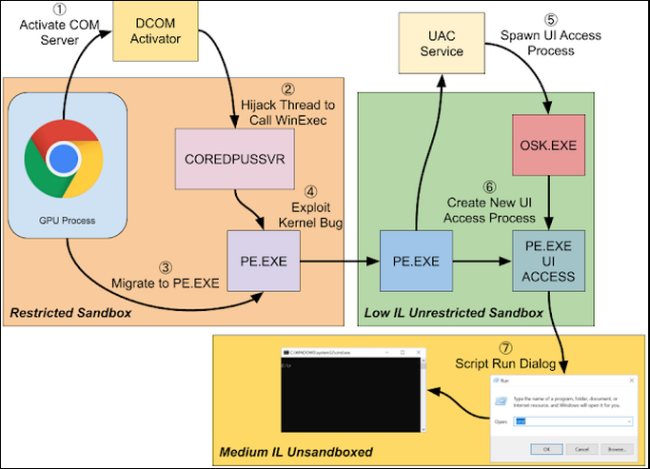

Secondo il team Google Project Zero, un bug introdotto da Microsoft con il rilascio di Windows 10 versione 1903 (quindi ormai da circa un anno) consentirebbe a codice nocivo caricato attraverso una normale pagina web di superare i confini della sandbox del browser Chrome.

La sandbox di Chrome (e di Chromium) è una misura di sicurezza usata dal browser di Google (così come da altri prodotti) che riduce i permessi utilizzabili da qualunque elemento venga caricato e separa il codice usato in ogni pagina web dal resto del sistema.

Come ha spiegato James Forshaw nella sua analisi, tuttavia, la modifica di una singola riga di codice in Windows 10 ha portato all’introduzione di un grave problema di sicurezza esponendo gli utenti di Chrome a rischi di attacco in modalità remota.

“Cambiare il comportamento di Windows è qualcosa che esula dal raggio d’azione del team di sviluppo di Chromium. La presenza di un bug nei meccanismi di sicurezza usati in Windows può impattare negativamente sul funzionamento della sandbox“, ha osservato Forshaw.

Prima del rilascio di Windows 10 Aggiornamento di maggio 2019 (versione 1903), i nuovi processi eseguiti all’interno di sandbox avevano un accesso limitato alle risorse disponibili sulla macchina. In questo modo veniva evitato l’accesso, da parte di un eventuale aggressore, al file system e al contenuto del registro di sistema di Windows.

Il sistema operativo Microsoft ha però modificato il suo comportamento mostrando il fianco ad attacchi congegnati proprio per superare il perimetro della sandbox del browser.

Il team di Google Project Zero si è astenuto dall’offrire indicazioni tecniche sul problema in questione perché soltanto questo mese, con il rilascio delle patch di aprile 2020, Microsoft ha provveduto a risolvere il bug (vedere questo bollettino).

Forshaw ha spiegato che il problema riguarda tutti i browser facenti uso di meccanismi di sandboxing: quindi non soltanto Chromium, Chrome ed Edge ma anche, ad esempio, Firefox.

“Spero che quanto illustrato dia un’idea di come un cambiamento apparentemente minimale a livello di kernel di Windows possa avere un impatto enorme sulla sicurezza delle soluzioni di sandboxing“, ha dichiarato ancora Forshaw. “Sarebbe interessante capire come è stata introdotta la vulnerabilità. Trovo infatti verosimile che qualcuno (in Microsoft, n.d.r.) stesse aggiornando il codice e abbia pensato che si trattasse di un errore e quindi lo ha, per così dire, corretto“.

Il consiglio è, a questo punto, installare prima possibile la patch Microsoft che risolve il problema (KB4549951).

/https://www.ilsoftware.it/app/uploads/2023/05/img_21087.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/windows-11-funzionalita-rimosse.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476261.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/inetpub-giunzione-rischio-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/recall-windows-11-seconda-versione.jpg)