Tor Browser è un’applicazione che permette di navigare in rete tutelando la privacy e in perfetto anonimato: Tor Browser, cos’è e come funziona la nuova versione del programma.

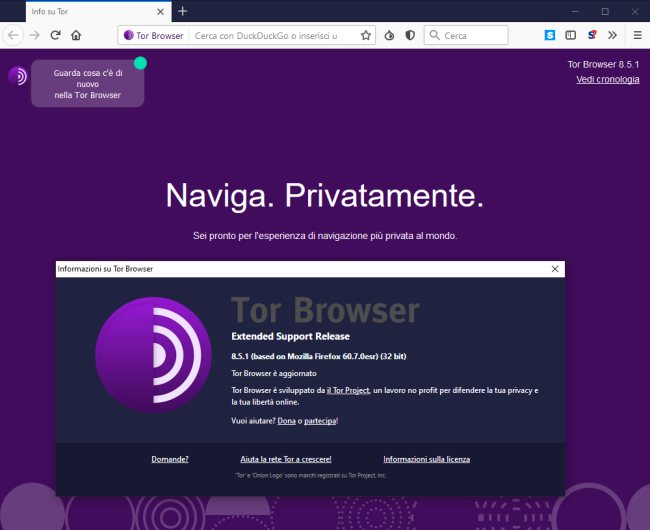

Disponibile nelle versioni per Windows, macOS, Linux e Android (quest’ultima recentemente rinnovata: Tor Browser, su Android adesso funziona senza Orfox e Orbot), Tor Browser è stato appena aggiornato per risolvere una problematica che potrebbe consentire ai siti web visitati di tracciare gli spostamenti di uno stesso utente, anche durante più sessioni di lavoro.

Come abbiamo visto in altri nostri articoli, la tecnica del fingerprinting – sempre più diffusa – consente di attribuire un identificativo univoco al sistema client usato dall’utente, indipendentemente dalla sua tipologia, fattore di forma e sistema operativo installato creandone “al volo” una sorta di identikit (vedere anche Fingerprinting, il browser fa lo spione e gli utenti vengono riconosciuti e Privacy e Internet: quanto siete identificabili e tracciabili online?).

Oltre, banalmente, allo user agent (cliccare qui per visualizzarlo) per svolgere attività di fingerprinting vengono sfruttati la risoluzione video, il contenuto delle intestazioni HTTP, la lista dei font di carattere presenti, l’elenco dei plugin installati, caratteristiche peculiari della schede grafica e della scheda audio.

Alcuni sviluppatori di Tor Browser hanno scoperto che nonostante le tecniche di difesa sin qui adottate, il programma è vulnerabile a una tecnica di fingerprinting basata sull’utilizzo della libreria WebGL.

Gli utenti di Tor Browser vengono quindi invitati ad aggiornare alla release 8.5.1 appena rilasciata che integra una patch temporanea per evitare il fingerprinting.

Ciò che gli sviluppatori hanno fatto è disattivare, per il momento, la funzione readPixel() delle librerie WebGL ma sono comunque richiesti ulteriori interventi.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19366.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/surfshark-vpn-compleanno.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/rootkit-linux-io_uring.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476256.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476217_1745479064.jpeg)