Si chiama email spoofing la tecnica comunemente utilizzata per inviare email contraffatte in modo che sembrino provenire da una fonte diversa da quella reale. Falsificare l’indirizzo di posta del mittente è banale e la pratica può essere sfruttata per scopi malevoli, come l’inganno, il phishing o altri attacchi informatici. Per non farsi gabbare, utenti normali e software per la sicurezza informatica, possono utilizzare metodi attendibili per scoprire da dove proviene un’email e chi l’ha inviata veramente.

SMTP Smuggling: un attacco che mina alla base il funzionamento dei server SMTP

Un gruppo di ricercatori di SEC Consult, già noti per aver scoperto altre debolezze nei protocolli di comunicazione che utilizziamo ogni giorno, nel corso del 2023 ha segnalato a vari vendor molteplici vulnerabilità zero-day nelle rispettive implementazioni di SMTP.

Acronimo di Simple Mail Transfer Protocol, SMTP è il protocollo utilizzato per inviare messaggi di posta elettronica: nato nel 1981, è ampiamente utilizzato ancora oggi. È ad esempio necessario configurarne i parametri in qualunque client di posta elettronica o, lato server, per i componenti che si occupano di inviare le email (si pensi ad applicazioni come Sendmail, Postfix, Microsoft Exchange Server, Dovecot, Exim, Qmail e così via).

Gli esperti sottolineano che il problema battezzato SMTP Smuggling è tutt’altro che teorico: anzi, nel corso degli ultimi mesi ha coinvolto l’intervento di tutti i principali provider che si sono attivati per dare il loro contributo alla risoluzione.

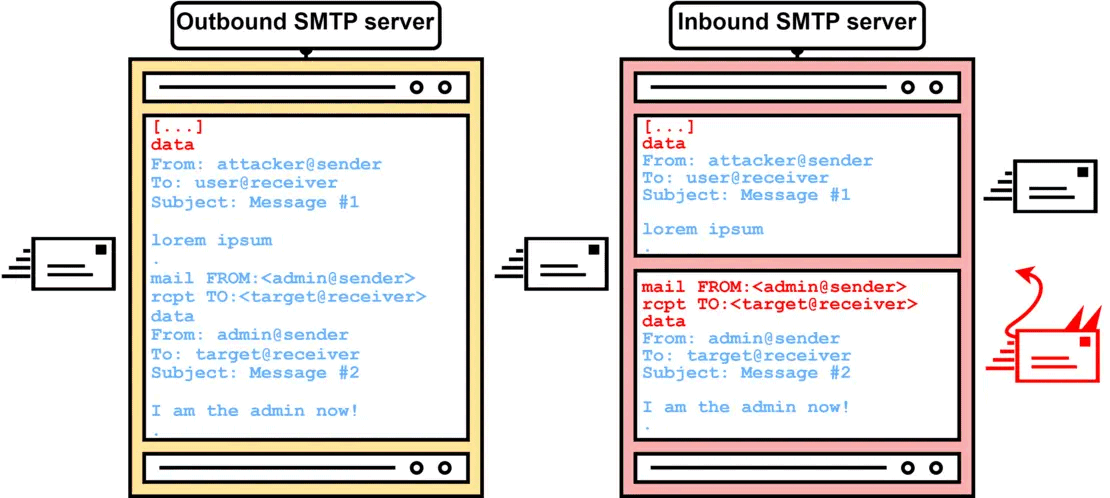

Fonte dell’immagine: “SMTP Smuggling – Spoofing E-Mails Worldwide” (SEC Consult).

Invio di email contraffatte, che sembrano assolutamente legittime, da e verso milioni di server SMTP vulnerabili

In breve, sfruttando alcune differenze nella gestione del protocollo SMTP, un attaccante può inviare email contraffatte riuscendo comunque a superare i controlli SPF (Sender Policy Framework). Come abbiamo visto quando abbiamo spiegato perché le email vanno nella cartella spam, SPF è una delle tecniche che aiuta a smascherare l’eventuale falsificazione del mittente (email spoofing).

L’attacco SMTP Smuggling in questione ha permesso l’invio di email falsificate da milioni di domini (ad esempio, da account del tipo admin@outlook.com) verso milioni di server SMTP riceventi (ad esempio quelli di Amazon, PayPal, eBay come si moltissimi altri provider).

SEC Consult spiega che le vulnerabilità individuate nei server SMTP di Microsoft e GMX, ad esempio, sono state prontamente corrette ma ci sono tanti provider a livello mondiale che risultano esposti ancora oggi alla tecnica SMTP Smuggling. Anzi, tutti coloro che in particolare usano il prodotto Cisco Secure Email, affetto dal problema, sono caldamente esortati a sistemare quanto prima le loro configurazioni vulnerabili.

SPF, DKIM e DMARC

In altri nostri articoli abbiamo parlato dei metodi che aiutano a verificare l’autenticità del mittente e a prevenire l’invio di email contraffatte da parte di potenziali aggressori.

SPF è un meccanismo di autenticazione email che permette di verificare il mittente controllando gli indirizzi IP autorizzati tramite appositi record SPF/TXT a livello di DNS. Per ciascun nome a dominio, l’amministratore può ad esempio stabilire gli indirizzi IP autorizzati per il trasferimento delle email.

Il problema con SPF è che verifica solo il dominio specificato nel campo MAIL FROM dell'”involucro” contenente la mail, ignorando il campo From dell’header, che può avere un valore arbitrario.

DKIM (DomainKeys Identified Mail) è un altro meccanismo di autenticazione che consente di firmare i dati del messaggio, compreso l’header From. La firma può essere verificata dal destinatario tramite una chiave pubblica presente nel DNS.

Infine, DMARC (Domain-based Message Authentication, Reporting and Conformance) prevede l'”allineamento degli identificatori” per SPF e DKIM. Il sistema controlla se il dominio “From” dell’email è allineato con le verifiche SPF e/o le firme DKIM. Se c’è una discrepanza tra MAIL FROM e From, il controllo DMARC fallisce.

Come funziona l’attacco SMTP Smuggling

Nel contesto di SMTP, ci sono due server coinvolti, quello in uscita e quello in entrata. Se i due server interpretano in modo diverso la sequenza di fine dati (<CR><LF>.<CR><LF>), una convenzione utilizzata nel protocollo SMTP per indicare la conclusione di un messaggio email, le conseguenze potrebbero essere disastrose.

Se i server SMTP interpretano in modo diverso dove termina la sequenza di dati del messaggio, un attaccante potrebbe potenzialmente estendere la sua azione oltre i dati del messaggio email veri e propri specificando comandi SMTP arbitrari. Il problema potrebbe addirittura essere sfruttato per procedere con l’invio di email separate.

Facendo leva sulle differenze nelle implementazioni del protocollo SMTP, ed è qui il “nocciolo” del problema, ad esempio utilizzando la sequenza <LF>.<LF> come possibile terminazione dei dati del messaggio, si possono introdurre comportamenti anomali. Se un server non riconoscesse la sequenza, la connessione è mantenuta attiva in attesa dell’arrivo della sequenza <CR><LF>.<CR><LF>.

Un’erronea interpretazione della sequenza di fine dati, può quindi indurre il server SMTP vulnerabile a valutare il testo seguente come comandi da eseguire, con evidenti rischi sul piano della sicurezza.

Impatto della vulnerabilità

I tecnici di SEC Consult si sono immediatamente accorti dell’immensa portata del problema quando hanno accertato che la stragrande maggioranza dei provider Internet era vulnerabile al problema SMTP Smuggling.

Sfruttando una sequenza particolare di fine dati, sono riusciti a inviare email falsificate dal dominio legittimo del provider di telecomunicazioni preso di mira verso altri gestori di posta elettronica. Hanno dimostrato la possibilità di inviare email spoofate da un dominio diverso da quello del mittente originale, hanno individuato lacune in molteplici software per la gestione del protocollo SMTP.

Evidenziando l’impatto globale delle vulnerabilità, i ricercatori sottolineano l’importanza di intervenire ad esempio su Cisco Secure Email, soluzione ampiamente utilizzata da diversi provider di posta elettronica e servizi di posta elettronica aziendale.

Per rendersi conto della portata di SMTP Smuggling basta esaminarne la cronistoria nel paragrafo dal titolo Timeline: tutto è cominciato a giugno 2023 per concludersi adesso, a fine dicembre, con la pubblicazione dei dettagli tecnici.

Come risolvere il problema con Cisco Secure Email

Nel caso di Cisco Secure Email (Cloud) Gateway, di default, la configurazione “Clean” permette l’invio di email contraffatte utilizzando sequenze di fine dati <CR>.<CR>. La soluzione consiste nel configurare il software in modo tale da gestire i caratteri di ritorno a capo e i line feed in modo sicuro.

La configurazione consigliata (Allow) indica al software Cisco di inoltrare email con caratteri di ritorno a capo o line feed direttamente al server di posta elettronica effettivo. Quest’ulltimo, a sua volta, interpreta solo la sequenza <CR><LF>.<CR><LF> come la fine dei dati. Con questa semplice manovra, si elimina il rischio di SMTP Smuggling.

Credit immagine in apertura: iStock.com/Sitthiphong

/https://www.ilsoftware.it/app/uploads/2023/12/SMTP-Smuggling-attacco-email-contraffatte-mittente-falsificato.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/passaporto-generico.jpg)

/https://www.ilsoftware.it/app/uploads/2023/10/attacco-DDoS-HTTP2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vulnerabilita-bootloader-AI.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/firefox-sandbox-escaping-windows-patch.jpg)