Esattamente un anno fa, con il rilascio dell’aggiornamento chiamato Fall Creators Update, Microsoft ha aggiunto un sistema di protezione contro i ransomware.

Come spiegato nell’articolo Ransomware, come li blocca Windows 10, digitando Accesso alle cartelle controllato nella casella casella di ricerca di Windows 10, è possibile attivare l’antiransomware indicando un insieme di cartelle il cui contenuto deve essere sempre difeso da parte del sistema operativo.

Durante la conferenza sulla sicurezza informatica DerbyCon, Soya Aoyama – ricercatore presso i laboratori Fujitsu – ha spiegato che l’antiransomware di Windows 10 soffre di una grave lacuna. Un processo malevolo può infatti iniettare una libreria DLL in Esplora file ossia nei componenti che governano il funzionamento della shell di sistema.

Dal momento che il processo explorer.exe è automaticamente inserito in una whitelist ovvero in un elenco di esclusioni (così da non creare problemi al funzionamento del sistema operativo), Aoyama ha mostrato come sia davvero molto semplice aggiungere una DLL a Esplora risorse usandola come “testa di ponte” per sferrare un attacco articolato.

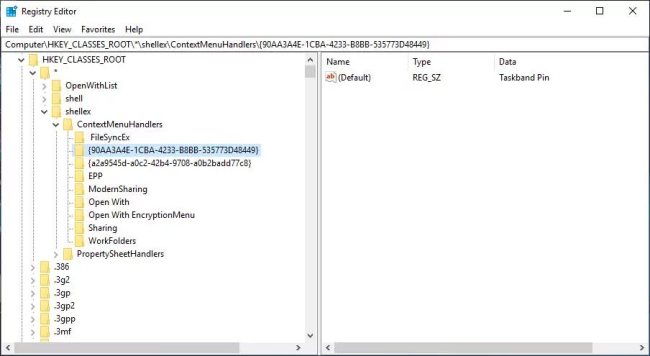

Quando Esplora risorse viene caricato da parte di Windows, infatti, provvede a importare tutte le librerie che trova indicate nella chiave HKEY_CLASSES_ROOT\*\shellex\ContextMenuHandlers.

Inserendo una libreria DLL malevola all’interno di tale chiave del registro, un aggressore può così superare le funzionalità antiransomware di Windows 10.

L’idea è quindi molto semplice ma allo stesso tempo davvero efficace. Inoltre, questo tipo di attacco permette non soltanto di scavalcare la protezione antimalware di Windows 10 ma anche misure di sicurezza similari utilizzate dai software di Avast, ESET, Malwarebytes e McAfee.

Aoyama aveva responsabilmente segnalato il problema di sicurezza a Microsoft in forma privata. Microsoft non ha ritenuto opportuno versare alcun riconoscimento in denaro al ricercatore perché l’intervento sarebbe incentrato solo sulle chiavi del registro accessibili e utilizzabili da parte dell’utente correntemente in uso. Non vi sarebbe quindi l’acquisizione di alcun privilegio più elevato.

Questo è certamente vero ma, sfortunatamente, un ransomware non ha bisogno di acquisire privilegi più elevati per causare danni.

Un malware di questo tipo, una volta in esecuzione sul sistema, può comunque crittografare i dati personali dell’utente, eliminare le versioni in chiaro e richiedere un riscatto. Non potrà eliminare gli eventuali punti di ripristino e le copie shadow (non disponendo dei privilegi per farlo) ma può causare danni importanti, soprattutto se tali funzionalità risultassero inutilizzate (vedere l’articolo Ripristinare versione precedente di un file o di una cartella con Windows 10).

Inoltre non è escluso che un ransomware possa combinare la lacuna messa a nudo da Aoyama con altri bug di sicurezza per acquisire diritti più ampi e cancellare tutte le copie di backup dei file eventualmente conservate sul sistema o su altre locazioni di memoria.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18083.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/windows-11-funzionalita-rimosse.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476261.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/inetpub-giunzione-rischio-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/recall-windows-11-seconda-versione.jpg)