/https://www.ilsoftware.it/app/uploads/2023/05/img_24970.jpg)

I criminali informatici stanno utilizzando sempre più di frequente espedienti che consentono di superare l’autenticazione a due fattori ovvero di acquisire l’accesso agli account degli utenti che hanno attivato almeno una misura di sicurezza aggiuntiva, senza quindi affidarsi solamente alla coppia username-password.

Sappiamo che gli attacchi phishing si basano sull’invio di una comunicazione che imita da vicino quelle di aziende più o meno famose. La vittima viene indirizzata su un sito Web che non è quello legittimo e qui invitata a inserire nome utente e password personali. La pagina Web truffaldina viene predisposta usando struttura e grafica copiate dai siti ufficiali.

Per gli account online che sono protetti con l’autenticazione a due fattori (2FA) o addirittura con l’autenticazione a più fattori (MFA, Multi-Factor Authentication). Durante l’accesso a un account, a un servizio o a un’app, gli utenti sono chiamati a effettuare verifiche dell’identità aggiuntive come la scansione dell’impronta digitale o l’immissione di un codice ricevuto sul telefono detto OTP (One-time password).

Eventuali utenti malintenzionati non possono ovviamente mettere le mani, da remoto, sul telefono dell’utente usato come fattore aggiuntivo nell’ambito delle procedure di 2FA o MFA.

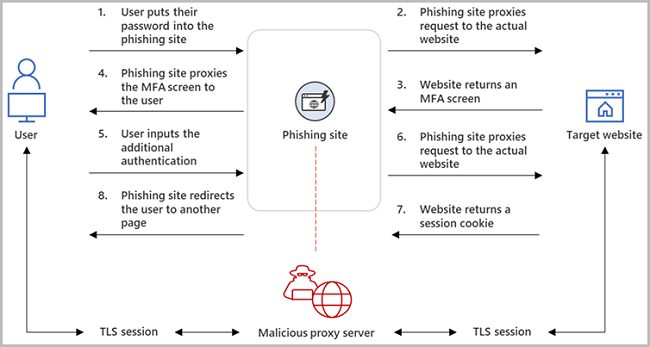

Utilizzando un reverse proxy, però, è possibile frapporsi tra il dispositivo client della vittima e il server di autenticazione legittimo del fornitore del servizio.

Quando l’utente vittima si connette a una pagina phishing che sfrutta il meccanismo del reverse proxy questo visualizza il form di accesso, inoltra le richieste al server di autenticazione e gestisce le risposte ricevute.

Se la vittima inserisce le sue credenziali e supera l’autenticazione 2FA o MFA nella pagina phishing, il reverse proxy acquisisce il cookie di sessione che consentirà poi ai criminali informatici di rubare l’identità dell’utente e compiere operazioni non autorizzate facendo le sue veci. Il cookie di sessione contiene infatti anche il token di autenticazione.

Schema di funzionamento di un reverse proxy usato per il phishing. Fonte: Resecurity.

Resecurity spiega che uno dei reverse proxy ad oggi più evoluti si chiama EvilProxy. Esso usa lo schema Phishing-as-a-Service: un po’ come stanno facendo gli autori dei ransomware più in voga (come LockBit e BlackCat-ALPHV), EvilProxy si presenta come un servizio acquistabile da tutti coloro che vogliono avviare attacchi phishing e sottrarre le credenziali di accesso altrui.

EvilProxy garantisce la generazione automatica di pagine che ricalcano in tutto e per tutto i meccanismi di login di Google, Microsoft, Facebook, Dropbox, Apple iCloud, Linkedin, GitHub, Twitter, Yahoo, WordPress, Pypi, NPMjs, Rubygems e Yandex. Per ciascun sito è pubblicato un tariffario variabile che prevede il versamento di un importo fino a 600 dollari per un mese di “abbonamento”.

EvilProxy è molto semplice da implementare, come si vede nel video pubblicato nell’analisi di Resecurity, vengono offerti video dimostrativi e tutorial, un’interfaccia grafica intuitiva e una ricca selezione di pagine di phishing per le piattaforme più utilizzate al mondo.

L’accesso alla gestione di EvilProxy avviene attraverso la rete Tor, previo collegamento a un sito .onion.

Il problema dei reverse proxy usati in ambito phishing resta risolvibile solo implementando la tecnica del TLS fingerprinting: essa permette infatti di identificare e bloccare eventuali attività man-in-the-middle (MITM).

Piattaforme come EvilProxy colmano il gap di competenze e offrono ai criminali informatici che non dispongono di un bagaglio tecnico particolarmente sostanzioso un modo conveniente per rubare account preziosi. Ecco perché d’ora in avanti sarà sempre più cruciale riconoscere email phishing e comprendere bene la struttura degli URL per evitare di cadere nella trappola.

/https://www.ilsoftware.it/app/uploads/2023/05/hacker-malware-smartphone.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/178.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/teenager-instagram.png)

/https://www.ilsoftware.it/app/uploads/2025/01/android-system-safetycore.jpg)