La sicurezza della soluzione crittografica di casa Microsoft, BitLocker, supportata direttamente in Windows, poggia il suo funzionamento sul chip TPM, componente che è diventato requisito essenziale per l’installazione di Windows 11. Sappiamo che il modo ad oggi più sicuro per proteggere i dati memorizzati su hard disk e SSD (unità di sistema comprese) con BitLocker, consiste nell’abilitazione dell’uso del chip TPM e della richiesta del PIN pre-boot.

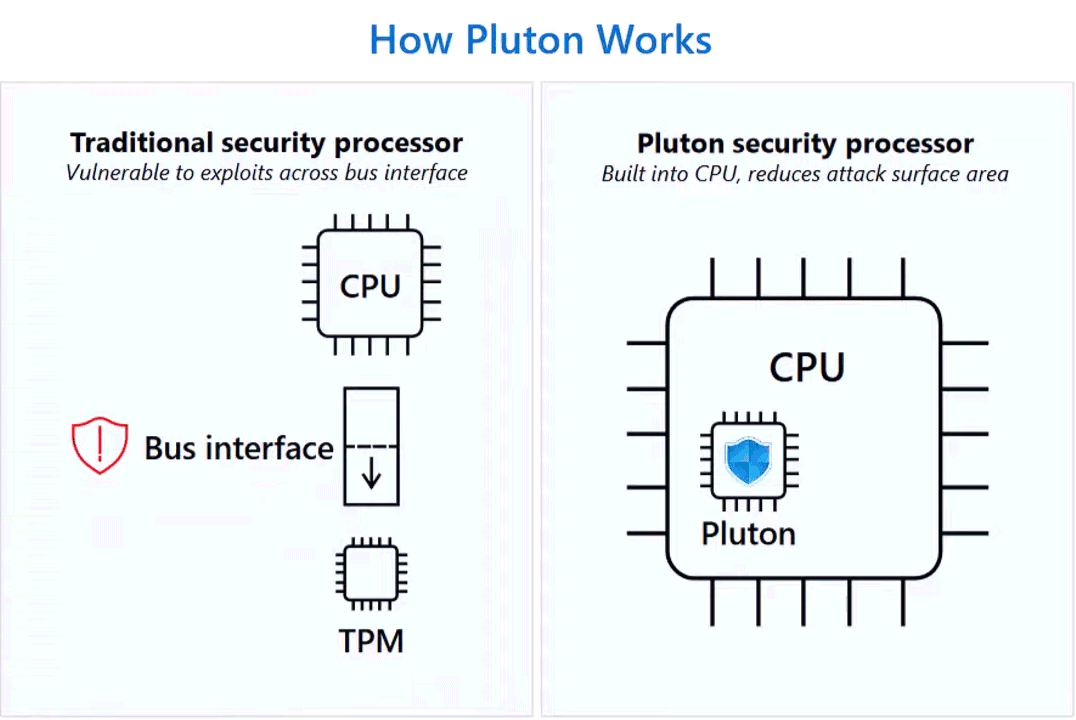

La presenza di un chip TPM dedicato sulla scheda madre e, soprattutto, dei pin che consentono di sniffare i dati in transito scambiati tra il componente e la CPU, può rappresentare un vero e proprio rischio per la sicurezza, indipendentemente dal bus utilizzato. Lo abbiamo visto di recente con una serie di attacchi fisici che superano BitLocker con un analizzatore logico o permettono di risalire al codice di decodifica con un’economica Rasperry Pi Pico.

Un altro ricercatore ha dimostrato che il bypass di BitLocker è possibile anche su PC moderni, citando esempi di notebook immessi sul mercato nel 2023 e che risultano ugualmente vulnerabili.

A maggio 2023 si è parlato anche di faulTPM, un attacco che prende di mira l’implementazione delle funzionalità TPM a livello di processore (fTPM). In questo caso sui sistemi AMD. L’aggressione in questione non è facile da porre in essere e richiedere molte ore di lavoro ma in generale, conferma che l’uso dell’approccio fTPM fornisce un maggior livello di sicurezza. Al netto di tutto questo, l’aggiunta della protezione mediante PIN all’avvio è in questo momento lo “scudo” più efficace che gli utenti di BitLocker hanno a loro disposizione.

Pluton potrebbe guadagnare mercato proprio sulla scorta delle lacune di TPM

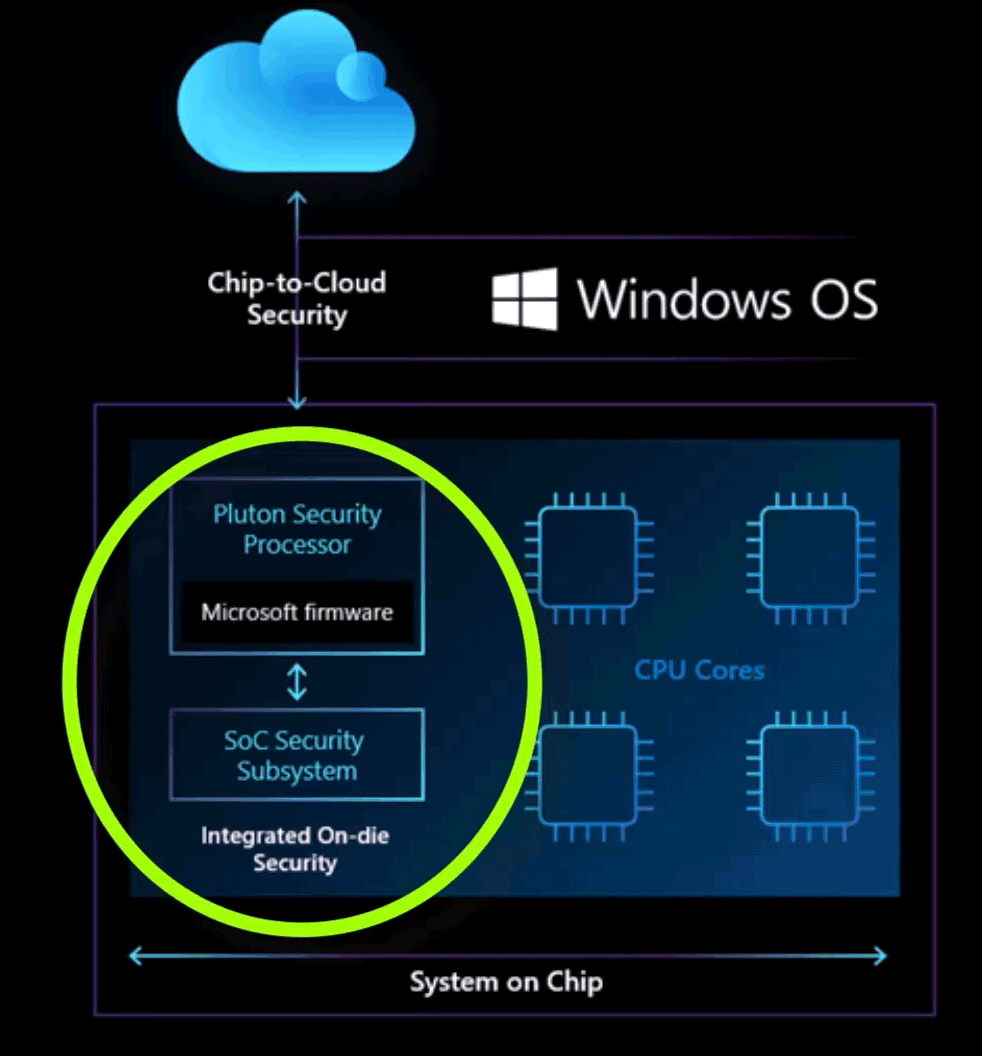

A novembre 2020, Microsoft ha annunciato per la prima volta Pluton, in collaborazione con nomi quali AMD, Intel, Qualcomm, oltre ad altri “big” dell’industria. Pluton è decritto come una soluzione di sicurezza hardware integrata e progettata per migliorare la sicurezza dei dispositivi Windows. L’obiettivo consiste nel fornire una protezione più robusta contro gli attacchi “man-in-the-middle” (MITM) e gli interventi in hardware.

Come abbiamo visto nell’articolo dedicato ai primi notebook basati su Pluton, quest’ultimo è un componente integrato nella CPU per fornire funzionalità di sicurezza, proteggere credenziali, identità, dati personali, certificati e chiavi crittografiche.

Inizialmente sviluppato per le console Xbox One e per Amazon Sphere, Pluton è supportato dai processori AMD Ryzen 6000 (Zen 3+, architettura Rembrandt) e dai SoC Qualcomm Snapdragon destinati ai sistemi Windows on ARM.

Per il resto, l’accoglienza – anche a distanza di qualche anno dalla sua presentazione – è rimasta un po’ fredda. Intel, ad esempio, pur non escludendo l’eventuale futuro supporto di Pluton, ha preferito investire su Platform Trust Technology (PTT). Quest’ultima è una funzionalità di sicurezza messa a punto da Intel che si ispira agli stessi concetti di TPM ed è implementata a livello di firmware. Al sistema operativo e alle applicazioni, PTT appare e funziona esattamente come TPM.

Lenovo, da parte sua, aveva dichiarato che non avrebbe abilitato di default Pluton, nemmeno sui dispositivi basati su Ryzen 6000 e successivi.

Microsoft riconosce le lacune di BitLocker con alcune configurazioni TPM e punta su Pluton

A sostenere con particolare trasporto i concetti alla base di Pluton è ovviamente Microsoft, che da un lato conferma la possibilità di scavalcare BitLocker con configurazioni specifiche (consigliando senza indugio l’attivazione della soluzione TPM+PIN) ma dall’altro invita ad attivare Pluton su tutte le piattaforme hardware ove risultasse già disponibile: “incoraggiamo gli utenti che posseggono dispositivi che supportano Pluton ad abilitarlo come TPM predefinito“.

Microsoft assicura che Pluton è abilitabile dalle opzioni di configurazione UEFI (Unified Extensible Firmware Interface) per i dispositivi compatibili e che tutti gli strumenti che si appoggiano alle funzionalità del chip TPM sono a loro volta compatibili con Pluton.

Disattivazione del chip TPM tradizionale prima di usare Pluton

Se si utilizzasse già BitLocker con un chip TPM tradizionale, i tecnici dell’azienda di Redmond suggeriscono di disattivare BitLocker prima di modificare la configurazione TPM. Dopo aver optato per l’utilizzo di Pluton da UEFI, si può riabilitare BitLocker in modo da associarne le chiavi crittografiche a Pluton. Uno strumento come Windows Hello deve necessariamente essere riconfigurato dopo il cambio del TPM e il passaggio a Pluton. Nel caso di Windows Hello, Microsoft consiglia comunque di configurare metodi di accesso alternativi prima di modificare la configurazione del TPM in modo da scongiurare eventuali problemi di accesso.

Lo stesso Linus Torvalds ha deciso di integrare il supporto per il TPM CRB (Trusted Platform Module Command Response Buffer) nel kernel Linux al fine di abbracciare l’interfaccia che consente, lato software, di dialogare con il co-processore di sicurezza Pluton.

Sul versante Windows, Pluton è al momento supportato nelle edizione Pro, Enterprise ed Education del sistema operativo Microsoft. Per quanto riguarda le funzionalità, Microsoft garantisce piena compatibilità con Pluton, oltre che da parte di BitLocker e Windows Hello, anche con strumenti quali Windows Defender System Guard, Windows Defender Application Control, Autopilot, Virtual Smart Card, SecureBIO e il sistema di gestione dei certificati digitali.

Credit immagine in apertura: Microsoft Bing Image Creator.

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-tpm-lasciano-spazio-a-pluton.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/CVE-program-logo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/tycoon-2fa.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475164.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/surfshark-vpn.jpg)