Le passkey sono uno strumento di autenticazione moderno che mira a eliminare la necessità di utilizzare nomi utente e password. Si tratta di una soluzione che consente di verificare le credenziali di accesso degli utenti utilizzando una chiave crittografica, che è salvata sul dispositivo locale.

Il meccanismo alla base del funzionamento delle passkey trae ispirazione dall’autenticazione a due fattori: anziché richiedere l’inserimento di una password come passaggio iniziale, si usa una chiave crittografica che funge da “lasciapassare”. Obiettivo delle passkey è quello di migliorare la sicurezza degli account online, rimuovendo le problematiche intrinseche legate all’uso delle normali credenziali e, di conseguenza, la necessità di cambiare password periodicamente.

Sul versante tecnico, le passkey sono composte da una coppia di chiavi crittografiche, una pubblica e una privata: si basano quindi su uno schema di cifratura asimmetrica e sullo standard WebAuthn. Possono essere utilizzate per accedere a siti Web, applicazioni, servizi e dispositivi senza la necessità di digitare una password.

Diversi sistemi operativi e tante applicazioni hanno abbracciato le passkey nel corso del tempo, anche se la loro diffusione è ad oggi ancora piuttosto limitata. In passato abbiamo visto cos’è una passkey e come Google ha iniziato a implementarle. Adesso l’azienda di Mountain View ha reso un annuncio storico, spiegando che le passkey da oggi diventano il meccanismo di login predefinito per gli account personali registrati sulla sua piattaforma.

Passkey sistema di login predefinito per gli account Google personali

L’impostazione di una passkey sul singolo account Google dispensa l’utente dal dover digitare una password evitando anche l’abilitazione e l’utilizzo della cosiddetta verifica in due passaggi.

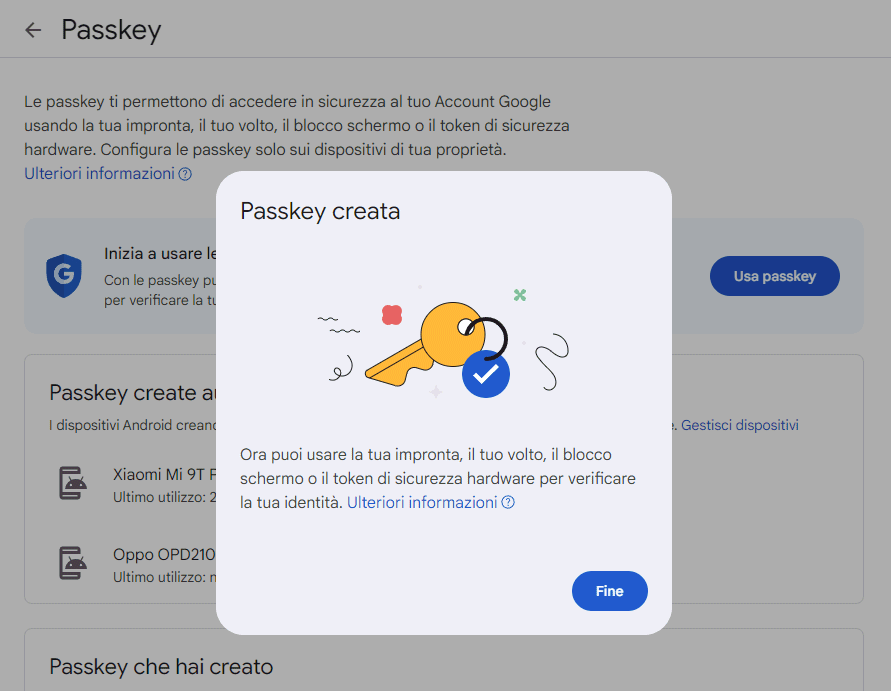

Per creare una password e abbinarla al proprio account utente Google personale (non aziendale), è sufficiente visitare la pagina passkey. Dopo una brevissima attesa, Google risponde con il messaggio Passkey creata.

Le passkey sono legate ai singoli specifici dispositivi: computer, tablet e smartphone, sui quali si utilizza un account Google. Funzionano in locale e offrono un’alternativa più sicura e conveniente alle password tradizionali consentendo l’uso di sensori biometrici come scanner di impronte digitali e riconoscimento facciale, insieme a PIN, chiavi di sicurezza hardware o schemi di blocco dello schermo.

L’uso delle passkey riduce significativamente il rischio di violazioni dei dati perché, per esempio, protegge dagli attacchi di phishing. Gli aggressori non possono più usare tecniche truffaldine per indurre gli utenti a rivelare le loro password; di fatto perché la password non è più utilizzata per il login.

Dopo aver abilitato le passkey sugli account Google, nella pagina di impostazione Salta la password quando è possibile, la corrispondente opzione risulta attiva.

Come funzionano le passkey in breve

Le passkey non nascono certo oggi con la decisione di Google, ma utilizzano la tecnologia crittografica in fase di sviluppo da più di dieci anni. La FIDO Alliance è stata fondata nel 2013 per lavorare sulla tecnologia e promuoverne l’utilizzo, assicurando l’approvazione di standard universali e aperti. È supportata da un lungo elenco di membri e sponsor.

Abbiamo già detto che con le passkey gli utenti possono accedere ad app e siti Web effettuando l’autenticazione con un sensore biometrico (verifica dell’impronta digitale o riconoscimento facciale), un PIN o una sequenza. Esattamente come fanno, per esempio, per sbloccare il dispositivo mobile o accedere al desktop del proprio PC con Windows Hello. Con questo approccio non è più necessario ricordarsi della password di accesso.

La passkey soddisfa i requisiti di autenticazione a più fattori (MFA) in un solo passaggio, sostituendo sia le password che i codici OTP. Inoltre, poiché l’implementazione delle passkey discende da uno standard, è possibile servirsi di questo strumento allo stesso modo su tutti i dispositivi, browser e sistemi operativi. Una volta creata e registrata una passkey, l’utente può passare facilmente a un nuovo dispositivo e usarlo sin da subito.

Il fornitore del servizio che supporta l’autenticazione e l’accesso mediante passkey, memorizza sui suoi server – quindi sul cloud – solo la chiave pubblica dell’utente. I dati biometrici, il PIN, le informazioni sulle sequenze di sblocco restano sempre e comunque sui dispositivi degli utenti finali. Lato server non ci sono informazioni utili per eventuali aggressori informatici perché la chiave privata associata alla passkey è conservata in modo sicuro in locale, sul device sotto il diretto controllo dell’utente.

I passaggi per il login

Riassumiamo di seguito, i passaggi che sono applicati ogni volta che un utente richiede il login mediante passkey:

- L’utente visita un sito Web o un’applicazione e avvia la procedura di login.

- Il sito Web invia una lunga stringa che funge da “sfida” per il login (login challenge).

- L’utente utilizza il riconoscimento facciale, dell’impronta digitale, inserisce un PIN o una sequenza grafica per sbloccare il “contenitore” locale che contiene la chiave privata associata alla specifica passkey.

- La chiave privata è utilizzata per applicare una firma crittografica sulla stringa ricevuta dal server remoto (la “sfida”).

- Il server Web remoto verifica la firma ricevuta dal client utilizzando la chiave pubblica memorizzata in locale. A fronte di un controllo positivo, l’accesso è accordato e la procedura di login si conclude.

Credit immagine in apertura: iStock.com/Yurii Karvatskyi

/https://www.ilsoftware.it/app/uploads/2023/10/passkey-google-default.jpg)

/https://www.ilsoftware.it/app/uploads/2023/07/LinkedIn.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/PEC-personale-amministratore-societa.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/app-noipa-dispositivo-non-sicuro.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/posizione-geografica-privacy-mobile.jpg)