Di recente ESET comunicava di aver registrato un deciso incremento di applicazioni PWA (Progressive Web App) e WebAPK appositamente sviluppate con l’obiettivo di sottrarre le credenziali per l’accesso ai servizi di online banking dai dispositivi delle vittime. Le WebAPK sono un tipo di pacchetto utilizzato per installare applicazioni Web come se fossero app native sui dispositivi Android. Queste applicazioni sono create a partire da PWA e consentono agli utenti di accedere a funzionalità avanzate come notifiche push e integrazione con il sistema operativo, mantenendo comunque la loro natura basata su Web.

La situazione, tuttavia, sta diventando sempre più complicata: NGate è un esempio di malware, congegnato per i dispositivi Android, capace di sottrarre i dati delle carte di pagamento intercettando le comunicazioni effettuate tramite chip NFC.

I ricercatori di ESET, in un report appena reso pubblico, sottolineano che i criminali informatici hanno sviluppato e diffuso app Android malevole presentate come aggiornamenti importanti da installare sul proprio smartphone. Spesso prendono di mira varie banche, utilizzando slogan e loghi degli istituti di credito più famosi.

NGate: come funziona il furto delle carte di credito

Le app Android malevole non richiedono alcun permesso in fase di installazione e avvio: questo tende a rassicurare le vittime, che cadono nella trappola.

Le applicazioni in questione, come quelle che integrano il malware NGate, abusano invece delle API del browser Web per ottenere l’accesso alle comunicazioni tra componenti hardware, come appunto il chip NFC (in un altro articolo abbiamo visto le differenze tra Bluetooth e NFC).

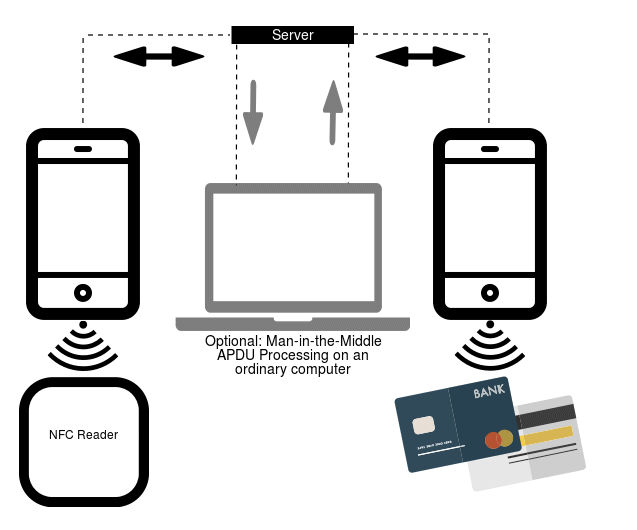

Una volta insediatosi sul dispositivo dell’utente, il malware attiva un componente open source chiamato NFCGate, sviluppato da ricercatori universitari per testare e sperimentare la tecnologia NFC. Lo strumento supporta le funzionalità di acquisizione, trasmissione, riproduzione e clonazione sul dispositivo e non richiede che il device sia “rootato” per funzionare.

NGate utilizza NFCGate per catturare i dati NFC delle carte di pagamento e ritrasmettere queste informazioni all’aggressore, in modo diretto o tramite un server che funge da intermediario.

Architettura di NFCGate (fonte: ESET).

L’aggressore può a questo punto memorizzare i dati raccolti come una carta virtuale sul proprio dispositivo e attivare la comunicazione NFC sui POS, per effettuare acquisti, o effettuare prelievi presso gli sportelli bancomat compatibili con la tecnologia NFC.

Dati delle carte di credito letti anche da portafogli e zaini

In una dimostrazione video, il ricercatore di ESET Lukas Stefanko mostra anche come il componente NFCGate integrato in NGate possa essere utilizzato per scansionare e catturare i dati delle carte di pagamento conservati nei portafogli e negli zaini. Gli aggressori possono attrezzarsi per ricevere i dati ed effettuare pagamenti contactless usando la carta della vittima.

Stefanko fa notare che il malware può essere utilizzato anche per clonare gli identificativi univoci associati con alcune tessere e token di accesso NFC: in questo modo un malintenzionato può guadagnare l’accesso alle aree riservate di un’azienda o di un complesso industriale.

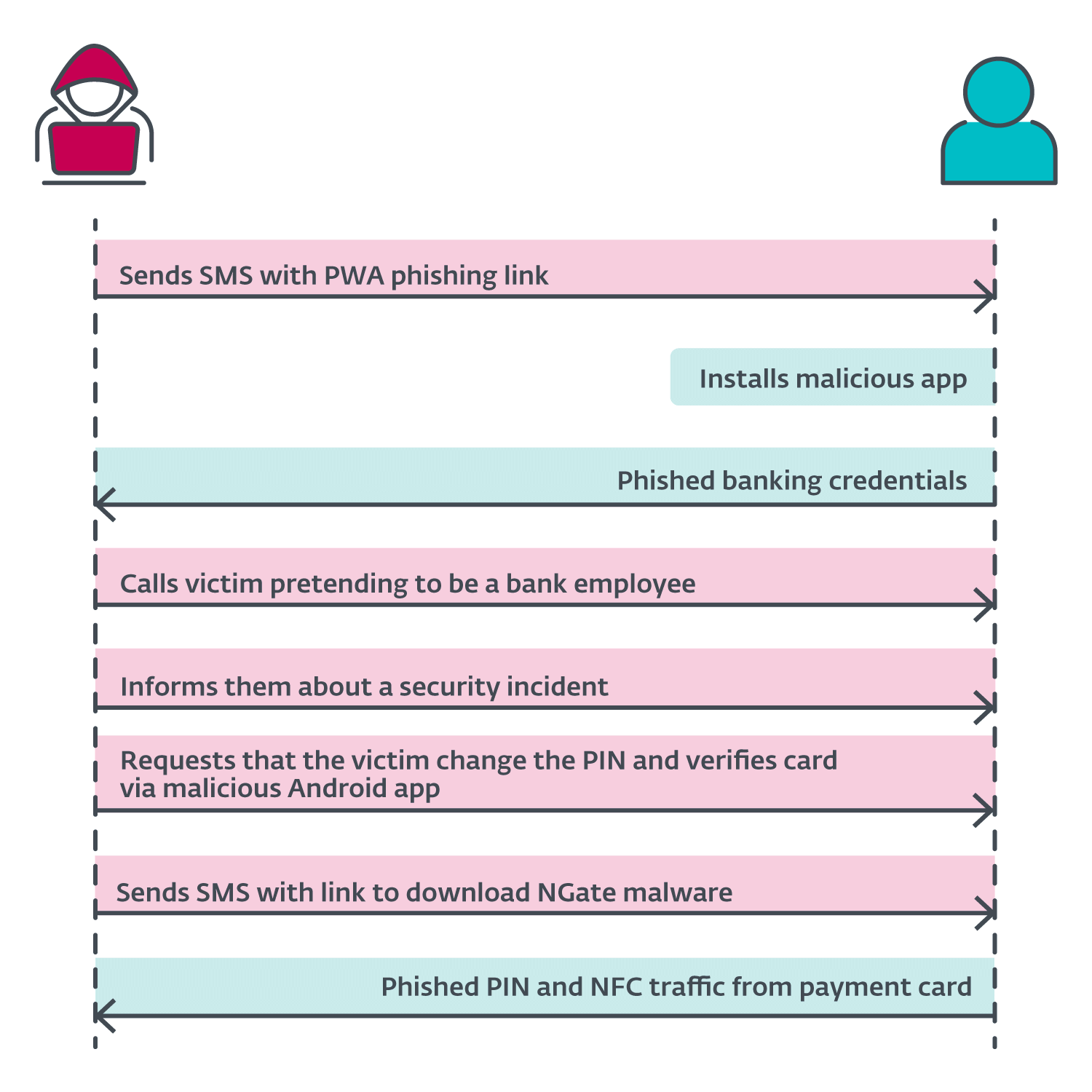

Schema dell’attacco (fonte: ESET).

Acquisizione del PIN della carta

Per prelevare contanti presso la maggior parte degli sportelli bancomat è necessario introdurre il codice PIN della carta, che secondo i ricercatori può essere ottenuto tramite tecniche di ingegneria sociale.

Una volta completata la fase iniziale, infatti, i truffatori chiamano la vittima, fingendosi un impiegato di banca, informandola di un incidente di sicurezza che la riguarda (vishing). Inviano quindi un SMS con un link per scaricare NGate, presumibilmente un’app da utilizzare per verificare la propria carta di pagamento e il PIN.

Una volta che la vittima scansiona la carta con il proprio dispositivo e inserisce il PIN per “verificarla” sull’interfaccia di phishing del malware, il ricercare riceve automaticamente le informazioni riservate.

La polizia ceca ha già catturato uno dei criminali informatici che stava promuovendo questo tipo di attacco. Poiché la stessa tattica potrebbe prendere piede, è importante che gli utenti Android mantengano alta la guardia.

Da parte sua, Google ha spiegato che Play Protect è in grado di riconoscere e neutralizzare NGate. Google Play Protect può infatti avvisare gli utenti o bloccare le app note per i loro comportamenti dannosi, anche quando provengono da fonti esterne allo store ufficiale.

Credit immagine in apertura: Copilot Designer

/https://www.ilsoftware.it/app/uploads/2024/08/phishing-carte-credito-android-nfc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/nuove-commissioni-satispay.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/1-45.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/mastercard-dns-discordia.jpg)

/https://www.ilsoftware.it/app/uploads/2024/12/conto-credem-link.jpg)