/https://www.ilsoftware.it/app/uploads/2023/05/img_22453.jpg)

Un gruppo di criminali informatici ha messo in atto, a partire da agosto 2020, una pesante campagna phishing che mirava a raccogliere le credenziali di accesso a Office 365 e agli account aziendali in generale.

Gli aggressori hanno provato a colpire migliaia di aziende in tutto il mondo inviando email che invitavano all’apertura di un allegato.

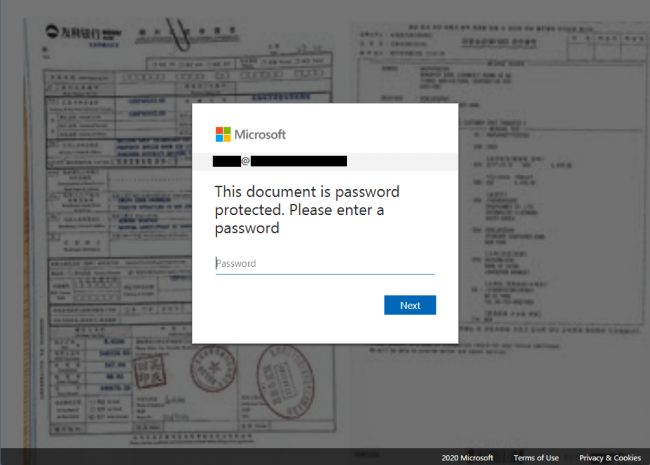

Facendo doppio clic compariva una pagina web contenente la scansione sfocata di quello che poteva apparire come una fattura o un documento aziendale e, al centro, una richiesta di login che ricalcava quella tipicamente mostrata da Microsoft per l’accesso ai suoi prodotti.

Il nome utente è stato predisposto con l’indirizzo email Microsoft usato dalla vittima in modo tale da indurre in errore un numero maggiore di persone senza far ipotizzare loro di essere davanti a un tentativo di furto di identità.

Con questo semplice espediente, di per sé molto efficace perché permetteva di superare tutti i controlli di sicurezza svolti automaticamente in azienda, i criminali informatici hanno raccolto oltre 1.000 credenziali di accesso per altrettanti account Office 365 utilizzati a livello professionale.

Per accogliere ed elaborare l’inserimento delle credenziali introdotte dalle vittime gli aggressori hanno utilizzato alcuni server precedentemente compromessi.

Attacchi che sfruttano macchine connesse alla rete già utilizzate in passato dai criminali informatici o comunque indirizzi IP che possono essere ricollegabili ad attività nocive hanno ovviamente meno probabilità per andare a segno. Così, per evitare di ingenerare sospetti e segnalazioni da parte delle soluzioni antimalware, si è preferito appunto appoggiarsi a server web oggetto di precedenti attacchi.

È stato anche utilizzato codice JavaScript che aveva il compito di controllare la validità delle credenziali inviandole poi al server usato dagli aggressori per raccogliere i dati altrui.

Il fatto è che, come hanno appena scoperto i ricercatori di Check Point e di Otorio, gli aggressori hanno pubblicato sul Web il bottino composto da nomi utente e password tanto che, addirittura, il crawler di Google l’ha pure rilevato e indicizzato permettendone a tutti la ricerca e la consultazione.

in una massiccia campagna di phishing hanno dimenticato di proteggere il loro bottino e hanno lasciato a Google le password rubate per le ricerche pubbliche.

La campagna di phishing è stata in esecuzione per più di mezzo anno e utilizza decine di domini che ospitano le pagine di phishing. Ha ricevuto aggiornamenti costanti per rendere le richieste di login fraudolente di Microsoft Office 365 più realistiche.

/https://www.ilsoftware.it/app/uploads/2025/04/brick-blocco-iphone-vulnerabilita.jpg)

/https://www.ilsoftware.it/app/uploads/2023/06/ransomware-password.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476365.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476391_1745821427.jpeg)