Se Apple, com’è noto, ha dalla notte dei tempi il completo controllo dell’hardware e del software, Microsoft invece non ha mai mantenuto per sé questo privilegio.

Proponendosi a segmenti di mercato ben precisi, d’ora in avanti Microsoft ha in programma di proporre soluzioni sulle quali sia possibile esercitare il massimo controllo.

Il famoso gruppo di spionaggio informatico APT28 ha utilizzato componenti rootkit per infettare il BIOS UEFI dei PC di grandi aziende e personaggi di spicco. Una tecnica che ha permesso ai criminali informatici di mantenere pieno controllo sulle macchine infettate non solo dopo l’eventuale reinstallazione del sistema operativo ma anche a fronte dell’avvenuta sostituzione di hard disk e SSD.

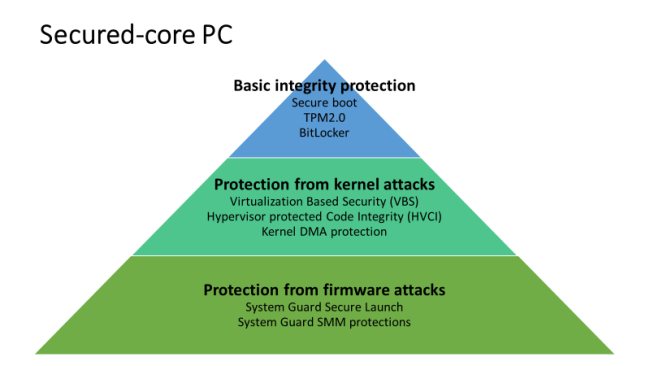

Per scongiurare attacchi simili, Microsoft ha presentato i nuovi Secured-core PC, sistemi progettati per soggetti che offrono servizi finanziari, enti governativi, per la sanità, per coloro che gestiscono proprietà intellettuali strettamente riservate, dati personali e informazioni sensibili di grande valore.

Essi integrano una protezione avanzata a livello firmware concepita e realizzata in collaborazione con i partner OEM di Microsoft. È la ricetta della società guidata da Satya Nadella per contrastare il crescente numero di attacchi capaci di superare Secure Boot e per superare la mancanza di visibilità a livello firmware che contraddistingue le soluzioni per la sicurezza degli endpoint.

Un PC Secured-core, spiega Microsoft, eseguirà Windows in modo sicuro avvalendosi della tecnologia Hypervisor Enforced Integrity. Verrà consentito il caricamento dei soli eseguibili firmati da autorità di certificazione conosciute e approvate; inoltre, l’hypervisor imposterà una serie di privilegi per evitare la modifica della memoria da parte di eventuale malware.

Il componente System Guard Secure Launch utilizzerà la CPU per verificare il corretto avvio del sistema scongiurando attacchi avanzati a livello firmware.

Tra le caratteristiche dei PC Secured-core, la protezione Windows Hello sempre attiva e l’utilizzo di un ambiente sicuro basato sull’hardware (chip Trusted Platform Module 2.0) per controllare l’avvio sicuro, la memorizzazione protetta dei dati e minimizzare l’impatto di eventuali vulnerabilità lato firmware.

I primi OEM coinvolti nell’iniziativa sono Dell, Dynabook, HP, Lenovo e Panasonic: maggiori dettagli sono reperibili in queste pagine.

/https://www.ilsoftware.it/app/uploads/2023/05/img_20118.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/windows-11-funzionalita-rimosse.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476261.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/inetpub-giunzione-rischio-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/recall-windows-11-seconda-versione.jpg)