MSHTML, noto anche come Trident, è il vecchio motore di rendering delle pagine Web utilizzato nel vecchio Internet Explorer e nelle prime versioni di Edge, prima che Microsoft scegliesse Chromium per le fondamenta del suo browser più aggiornato. Sebbene in Windows 10 e in Windows 11, Internet Explorer sia ormai nascosto e definitivamente accantonato, resta comunque presente tra le “pieghe” del sistema operativo. Lasciare componenti software legacy all’interno di un sistema operativo è sempre un rischio perché ciò tendere ad ampliare la superficie di attacco.

Proprio di MSHTML ha approfittato un gruppo di criminali informatici per lanciare attacchi informatici mirati e persistenti verso alcuni obiettivi di elevato profilo. Hanno “confezionato” un file con estensione .HTA che in realtà, anche al doppio clic, appariva come un innocuo documento PDF.

Come funziona l’attacco che sfrutta un falso documento PDF per eseguire malware

Tutto comincia a luglio 2024 quando sia Check Point Research che Trend Micro segnalarono la scoperta di attacchi che sfruttavano una nuova vulnerabilità zero-day di Windows al fine di infettare i dispositivi con l’infostealer “Atlantida”, un malware sviluppato per rubare password, cookie di autenticazione, portafogli di criptovalute e tutta una serie di dati riservati.

Le aggressioni in questione facevano leva sulle vulnerabilità CVE-2024-38112 (risolta a luglio) e CVE-2024-43461 (corretta nel corso del Patch Tuesday Microsoft di settembre 2024).

La prima falla forzava Windows ad aprire pagine Web malevoli con Internet Explorer piuttosto che con Edge o con qualunque altro browser di terze parti. Bastava semplicemente confezionare un collegamento a un URL opportunamente modificato (estensione .url). Il file di collegamento provocava il download di un oggetto HTA e la comparsa dell’invito ad aprirlo.

Un file HTA (HTML Application) è un’applicazione scritta in HTML, JavaScript o VBScript, che utilizza il motore di rendering MSHTML di Internet Explorer per eseguire codice direttamente sul sistema operativo Windows, senza le restrizioni tipiche del browser Web. È un lascito delle vecchie versioni di Windows che, però, continua a essere supportato ancora oggi.

Una seconda falla usata per mascherare il file HTA come PDF

Abbiamo detto che CVE-2024-38112 ha permesso il caricamento del file .url con MSHTML. La seconda vulnerabilità (CVE-2024-43461) ha invece permesso di mettere in atto un ingegnoso raggiro.

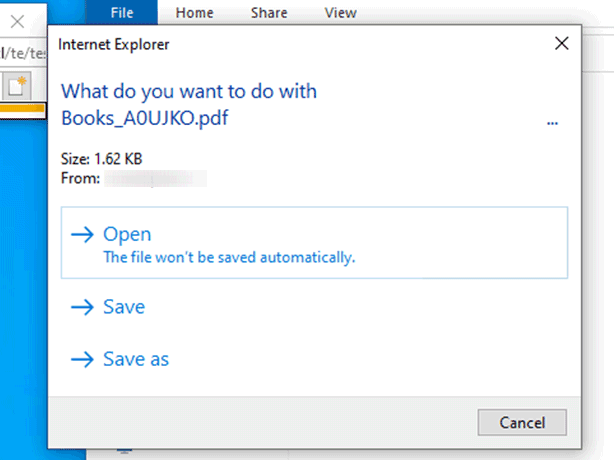

Peter Girnus (Zero Day Initiative) spiega che utilizzando 26 caratteri codificati in braille (il risultato è identico alla pressione della barra spaziatrice), gli aggressori hanno potuto celare la vera estensione del file malevolo (.hta), mostrando soltanto un rassicurante .pdf. L’effetto è quello riprodotto in figura:

Come si vede, Windows avvisa della possibilità di aprire un file (anche se la comparsa di una finestra con Internet Explorer nella barra del titolo dovrebbe sempre insospettire…) ma non mostra alcun riferimento alla vera natura dell’oggetto (l’estensione reale è .hta).

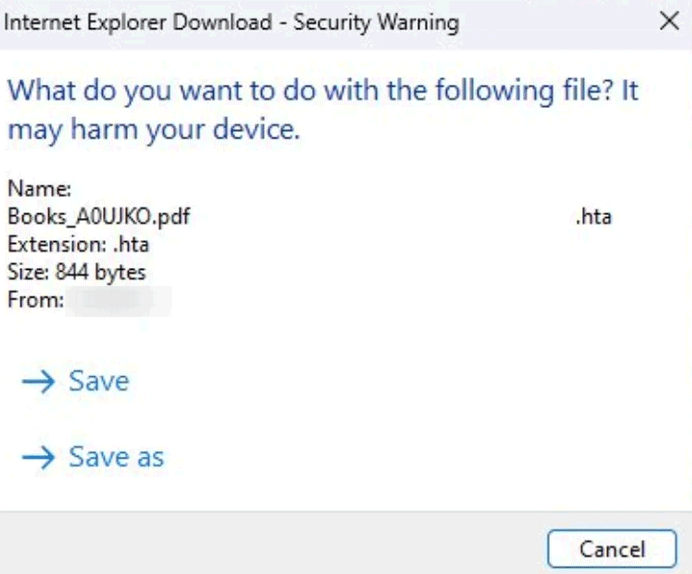

Dopo l’installazione della patch per la vulnerabilità CVE-2024-43461 di settembre 2024, Windows non cade più nel tranello e mostra anche la reale estensione .hta, seppur separata dagli spazi ottenuti con la codifica braille (%E2%A0%80).

Una correzione di sicurezza imperfetta

Purtroppo la patch correttiva distribuita da Microsoft è ben lungi dall’essere perfetta. Come si vede nella seconda immagine, infatti, gli spazi sono comunque visualizzati.

Tanti utenti potrebbero quindi essere indotti a ritenere di aprire un file PDF, quando in realtà si tratta di un pericoloso oggetto HTA.

Importante è richiamare anche l’attenzione sul contenuto del campo From: perché aprire un file che proviene da un server remoto sconosciuto, magari con un TLD “esotico” ben diverso dal classico .it?

Un attacco che viene da lontano

L’utilizzo della doppia estensione per nascondere la reale tipologia di un file è una pratica comune che affonda le radici nel passato.

Abbiamo sempre consigliato di premere Windows+R, digitare control folders, cliccare sulla scheda Visualizzazione e infine togliere la spunta dalla casella Nascondi le estensioni per i tipi di file sconosciuti.

L’utilizzo di caratteri con una codifica speciale (in questo caso braille) serve proprio a nascondere il più possibile le informazioni che contano, ovvero la tipologia del file con cui l’utente ha davvero a che fare.

Credit immagine in apertura: iStock.com – solarseven

/https://www.ilsoftware.it/app/uploads/2025/01/windows-11-25H2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/worstfit-attacchi-windows-esecuzione-codice.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/gd25-0.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/disastro-sicurezza-fine-supporto-windows-10.jpg)