Gli esperti di Cisco Talos, team della multinazionale statunitense specializzata nelle soluzioni per il networking e la sicurezza (è di questi giorni la presentazione in Italia della nuova piattaforma Cisco SecureX: Sicurezza sempre più a rischio nell’era smart working: come proteggersi con Cisco SecureX e Umbrella) che si occupa di ricerca e threat intelligence, hanno pubblicato un bellissimo studio sulle modalità per il superamento delle difese poste in essere dai lettori di impronte digitali.

Oggi i lettori di impronte digitali sono ampiamente accettati come un’alternativa sicura alle password, ad esempio per lo sblocco dei dispositivi.

I ricercatori Talos, però, spiegano come questi meccanismi di protezione non possano essere adatti a tutti. Aggressori determinati e ben finanziati possono infatti essere in grado di superare le difese poste da un lettore di impronte digitali.

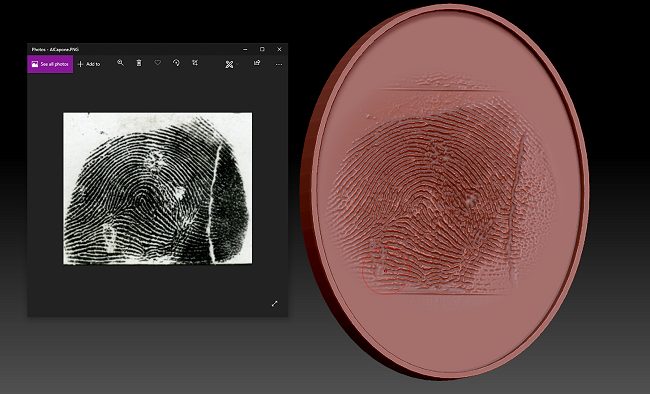

Con un investimento pari a circa 2.000 dollari e alcuni mesi di lavoro, i ricercatori di Cisco sono riusciti a trarre in inganno i dispositivi Apple, Samsung e Microsoft l’80% delle volte adoperando modelli di impronte digitali ricreati artificialmente con la stampa 3D.

L’impegno è stato tuttavia piuttosto gravoso: basti pensare che i ricercatori hanno dovuto realizzare oltre 50 stampi di impronte digitali prima che uno funzionasse davvero. Inoltre, per poter sferrare l’aggressione e accedere al contenuto di un dispositivo mobile altrui, è risultato indispensabile disporre di una copia dell’impronta digitale del soggetto che fosse sufficientemente “chiara” e “pulita”.

Paul Rascagneres e Vitor Ventura, ricercatori Talos, hanno osservato che hacker motivati – ad esempio finanziati da enti governativi – possono riuscire con una buona probabilità a sbloccare i device protetti con impronta digitale prima che scatti la protezione con la richiesta di inserimento del PIN (cosa che accade dopo un certo numero di tentativi di sblocco falliti).

“I risultati dei nostri test dimostrano che l’impronta digitale è un buon strumento per proteggere i dati contenuti nello smartphone di un normale utente, ad esempio nel caso in cui esso venisse smarrito. I soggetti di elevato profilo che potrebbero essere presi di mira da aggressori ben finanziati, tuttavia, non dovrebbero usare l’impronta digitale come meccanismo di autenticazione“, si legge nel report Talos.

I dispositivi maggiormente vulnerabili (esposti ad attacchi che sfruttano modelli 3D delle impronte digitali) sono stati, secondo Talos, il lucchetto digitale AICase e gli smartphone Android Honor e Samsung Note 9 (100% di successo).

Oltre il 90% di successo si pongono invece terminali come Apple iPhone 8, Apple MacBook Pro 2018 e Samsung S10.

Secondo Talos, risultati migliori sono stati fatti registrare dai dispositivi Windows 10, molto probabilmente in forza dell’algoritmo di verifica delle impronte digitali implementato a livello di sistema operativo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_21023.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-11.jpg)