La maggior parte delle imprese che offrono servizi online appoggiandosi al cloud oppure utilizzando server dedicati non possono non proteggere adeguatamente le porte di comunicazione che vengono esposte sugli IP pubblici.

Nell’articolo Reindirizzamenti verso siti indesiderati: quando e perché si verificano abbiamo visto quanto sia fondamentale utilizzare applicazioni web sicure. Vulnerabilità a livello delle singole applicazioni web possono essere infatti sfruttate da parte dei criminali informatici per acquisire diritti amministrativi sulla piattaforma utilizzata, per inserire codice dannoso o comunque per provocare reindirizzamenti indesiderati.

Se si utilizzano piattaforme CMS opensource per la gestione dei propri contenuti è quindi essenziale procedere con l’applicazione degli aggiornamenti di sicurezza rilasciati dagli sviluppatori. Allo stesso modo, per i CMS sviluppati in proprio, bisognerà assicurarsi di effettuare periodicamente degli audit al fine rilevare eventuali vulnerabilità di sicurezza e correggerle tempestivamente prima che possano essere sfruttate da parte dei criminali informatici.

La sicurezza della propria attività e delle informazioni memorizzate sui server passa però anche attraverso la configurazione dei software installati sulle macchine. Ecco quindi che lasciare una o più porte aperte sugli indirizzi IP pubblici è qualcosa di assolutamente sconsigliato: può capitare infatti che un software dotato di funzionalità server e installato sulla macchina non sia stato ancora aggiornata all’ultima versione. La presenza di eventuali vulnerabilità di sicurezza potrebbe quindi essere sfruttata da parte di utenti malintenzionati per accedere alla macchina, acquisire privilegi amministrativi, modificare la configurazione del server, accedere ai dati in esso memorizzati, alterarli e danneggiarli.

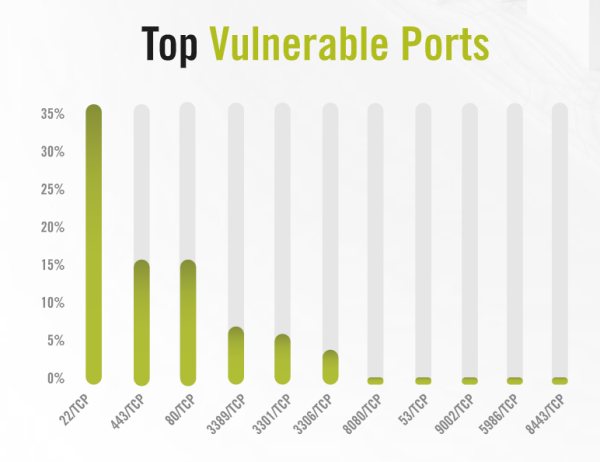

Gli esperti di Alert Logic spiegano che prendendo in esame decine di migliaia di incidenti che hanno coinvolto imprese di ogni genere a livello mondiale, sono quattro le porte di comunicazione che vengono tipicamente prese di mira dai criminali informatici: TCP 22 (SSH), 80 (HTTP), 443 (HTTPS) e 3389 (RDP).

Le porte HTTP e HTTPS sono spesso fondamentali per offrire servizi web sull’IP pubblico e devono essere ovviamente lasciate aperte, ma altre porte come quelle utilizzate per la gestione remota del server (ad esempio SSH, RDP, MySQL, FTP,…) dovrebbero essere rese raggiungibili solo previa connessione a una VPN oppure protette via firewall (consentendo la connessione soltanto a determinati IP client; in questo caso si dovranno usare indirizzi IP statici per i client usati a fini amministrativi).

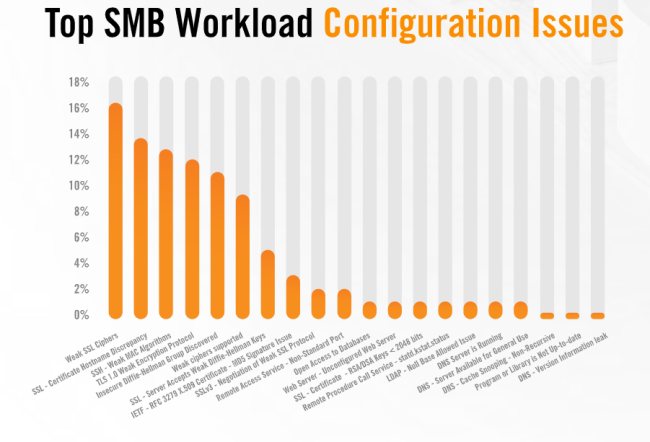

Il problema è esacerbato dall’utilizzo di software spesso vecchi (non più supportati) o non aggiornati. Alert Logic mostra la lista delle applicazioni o dei componenti server Che più frequentemente risultano insicuri.

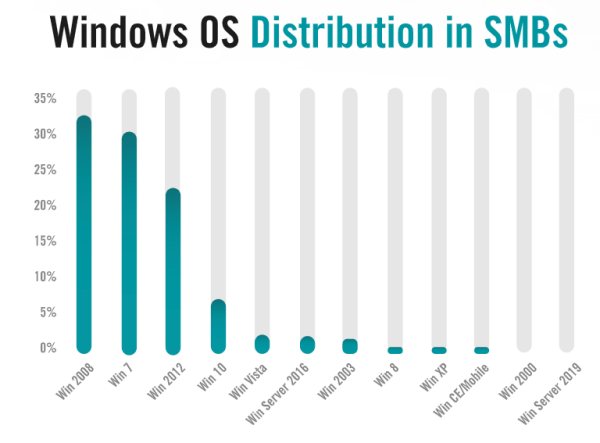

Parlando di piccole e medie imprese (PMI), è ancora diffusissima la presenza di versioni di Windows che saranno a breve ritirate da parte di Microsoft: si pensi ad esempio a Windows Server 2008 e Windows 7 che non saranno più supportati a partire da metà gennaio 2020 ma che ad oggi risultano ancora i sistemi operativi più utilizzati in assoluto.

Quasi la metà di tutti i sistemi Linux esaminati da Alert Logic, inoltre, utilizzano una versione del kernel obsoleta. Più nello specifico, impiegavano la release 2.6 del kernel Linux non più supportata da tre anni, con oltre 65 vulnerabilità conosciute.

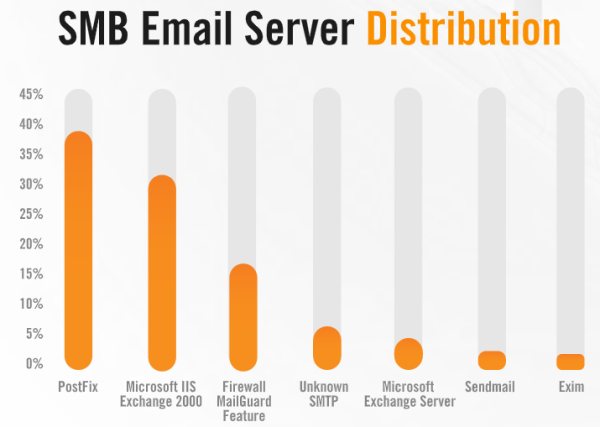

Un altro esempio è l’utilizzo del vecchissimo Microsoft Exchange 2000. Nonostante la versione 2010 sia essa stessa ormai giunta a fine supporto (Microsoft decide di estendere il supporto per Exchange Server 2010), tante aziende usano ancora Exchange 2000, prodotto che non riceve più aggiornamenti per la sicurezza da luglio 2010.

Nell’articolo Sicurezza in azienda: le migliori soluzioni per la protezione degli endpoint abbiamo messo in evidenza tutti gli aspetti fondamentali per rendere sicura la rete aziendale.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19927.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/Gemini_Generated_Image_truffa-whatsapp-image-scam-foto.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475511.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/amazon-blink-outdoor-2025.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/ragazza-usa-smartphone.jpg)