Un team di accademici della Columbia University, formato da Luca Piccolboni, Giuseppe Di Guglielmo, Luca P. Carloni e Simha Sethumadhavan, ha realizzato CRYLOGGER, uno strumento software opensource, il cui sorgente è stato appena pubblicato su GitHub che effettua un’analisi delle app Android e mette in evidenza gli errori relativi all’implementazione degli algoritmi crittografici e la mancata o scorretta adozione di una serie di misure di sicurezza a tutela della riservatezza e dell’integrità dei dati degli utenti.

CRYLOGGER ha permesso di individuare bug in ben 306 applicazioni Android molto famose e popolari: nessuno dei problemi di sicurezza, notificato agli sviluppatori, è stato ad oggi risolto.

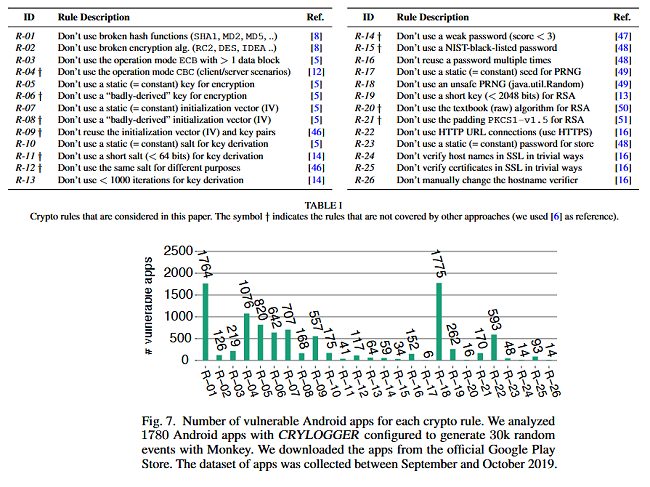

Come si può verificare nella tabella riprodotta in figura, gli studiosi si sono concentrati nel verificare l’effettiva adozione di 26 regole di base legate all’implementazione delle soluzioni crittografiche. Il controllo è stato effettuato su quasi 1.800 app pubblicate nel Google Play Store e appartenenti a 33 diverse categorie. Di queste ben 306 sono state complessivamente scaricate e installate dagli utenti fino a 100 milioni di volte.

Tutte le app prese in esame da CRYLOGGER hanno in qualche modo violato una o più regole base della crittografia.

Nella maggior parte dei casi, come si evince dalla relazione elaborata e pubblicata in rete, gli sviluppatori delle app Android non hanno usato un meccanismo sicuro e affidabile per la generazione di numeri casuali (PRNG), hanno fatto ricorso a funzioni di hashing ormai considerate insicure (SHA1, MD2, MD5,…) e hanno usato la modalità operativa CBC (Cipher Block Chaining in scenari client-server.

Mentre alcuni bug crittografici erano nel codice delle app Android, alcuni di essi sono introdotti dalle librerie Java utilizzate come parte delle applicazioni.

I ricercatori spiegano di aver contattato gli sviluppatori di sei popolari librerie Android ma di aver ricevuto una risposta solo in due casi.

“Sfortunatamente, solo 18 sviluppatori hanno risposto alla nostra prima email e solo 8 di loro ci hanno seguito più volte fornendoci un utile feedback sulle nostre scoperte“, hanno spiegato i ricercatori.

Poiché nessuno ha ancora posto rimedio alle lacune presenti nelle app e nelle librerie, il team della Columbia si è astenuto dal pubblicare i nomi delle applicazioni Android e dei componenti vulnerabili. L’obiettivo è evitare possibili tentativi di sfruttamento delle falle da parte dei criminali informatici.

Gli accademici ritengono di aver sviluppato un buon prodotto che può ben integrarsi con CryptoGuard, tool già noto agli sviluppatori.

CryptoGuard è infatti un analizzatore statico perché esamina il codice sorgente prima che venga eseguito mentre CRYLOGGER è dinamico perché in grado di effettuare le verifiche mentre il codice è in esecuzione.

/https://www.ilsoftware.it/app/uploads/2023/05/img_21800.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476203.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/2-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475956_1745319563.jpeg)

/https://www.ilsoftware.it/app/uploads/2024/08/1-19.jpg)