Più di un anno fa spiegavamo cosa sono le Instant Apps di Google: Android Instant App, cos’è e come provarne una in anteprima.

Sono la versione web delle normali app Android: senza installare nulla sul proprio smartphone si possono così provare le varie app e utilizzarne le funzionalità principali.

I ricercatori italiani Simone Aonzo, Alessio Merlo, Giulio Tavella dell’Università di Genova e il collega Yanick Fratantonio di EURECOM hanno pubblicato un importante studio che certifica come le Instant Apps possano essere utilizzate dai criminali informatici per sferrare veri e propri attacchi phishing e sottrarre le credenziali altrui.

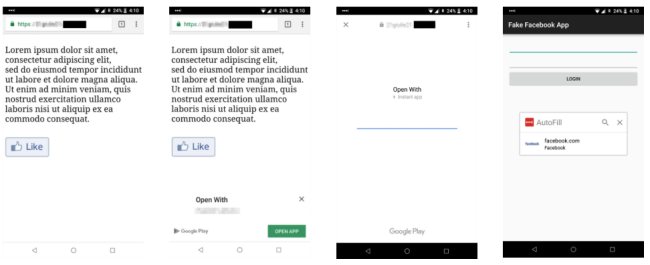

L’attacco è purtroppo molto semplice da porre in essere: un aggressore non deve fare altro che creare una Instant App fasulla presentandola come un’applicazione legittima di Facebook, Microsoft, Google, di un qualunque istituto di credito o di qualsiasi altro sviluppatore. Imitando il nome identificativo di applicazioni note, l’aggressore può indurre i vari password manager a inserire automaticamente le credenziali dell’utente (username e password) all’interno della Instant app malevola.

Il problema è aggravato dal fatto che l’applicazione web malevola può essere impostata così da richiedere – almeno all’apparenza – soltanto l’indirizzo email. Il criminale informatico può però inserire anche un campo “password” nascosto, celandone l’esistenza in vari modi. Il password manager (tra quelli vulnerabili all’attacco vengono citati Keeper, Dashlane e LastPass) compilerà anche tale campo di fatto rivelando la password dell’utente.

I ricercatori spiegano che i password manager non prendono oggi in considerazione la differenza tra app e Instant app. Inoltre, per accertare l’identità di un’applicazione e decidere se suggerire o meno username e password, i password manager utilizzano metodologie diverse e spesso assolutamente inadeguate.

Al paragrafo “Details on Mobile Password Managers mapping strategies” della presentazione della loro ricerca, Aonzo, Merlo, Tavella e Fratantonio descrivono le strategie adottate.

Basti pensare che alcuni password manager basta leggere com.facebook.evil per passare automaticamente le credenziali di Facebook oppure, addirittura, qualcosa come xxx.face.yyy (bastano quattro lettere per trarre in inganno il password manager).

Come rilevano i quattro esperti, a questo punto è auspicabile uno sforzo comune per evitare questi tipi di attacchi. L’utilizzo dei Digital Asset Links (DAL) permetterebbe di risolvere il problema alla radice.

I DAL permettono infatti allo sviluppatore di qualunque applicazione Android di dichiarare che solamente le applicazioni chiamate Y e facenti uso del certificato Z hanno titolo per accedere al dominio X.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18025.jpg)

/https://www.ilsoftware.it/app/uploads/2024/07/3-32.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/samsung-galaxy-s22-ultra.jpg)

/https://www.ilsoftware.it/app/uploads/2023/11/Fortnite-per-Android-di-Google.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/vulnerabilita-android-dispositivi-a-rischio.jpg)