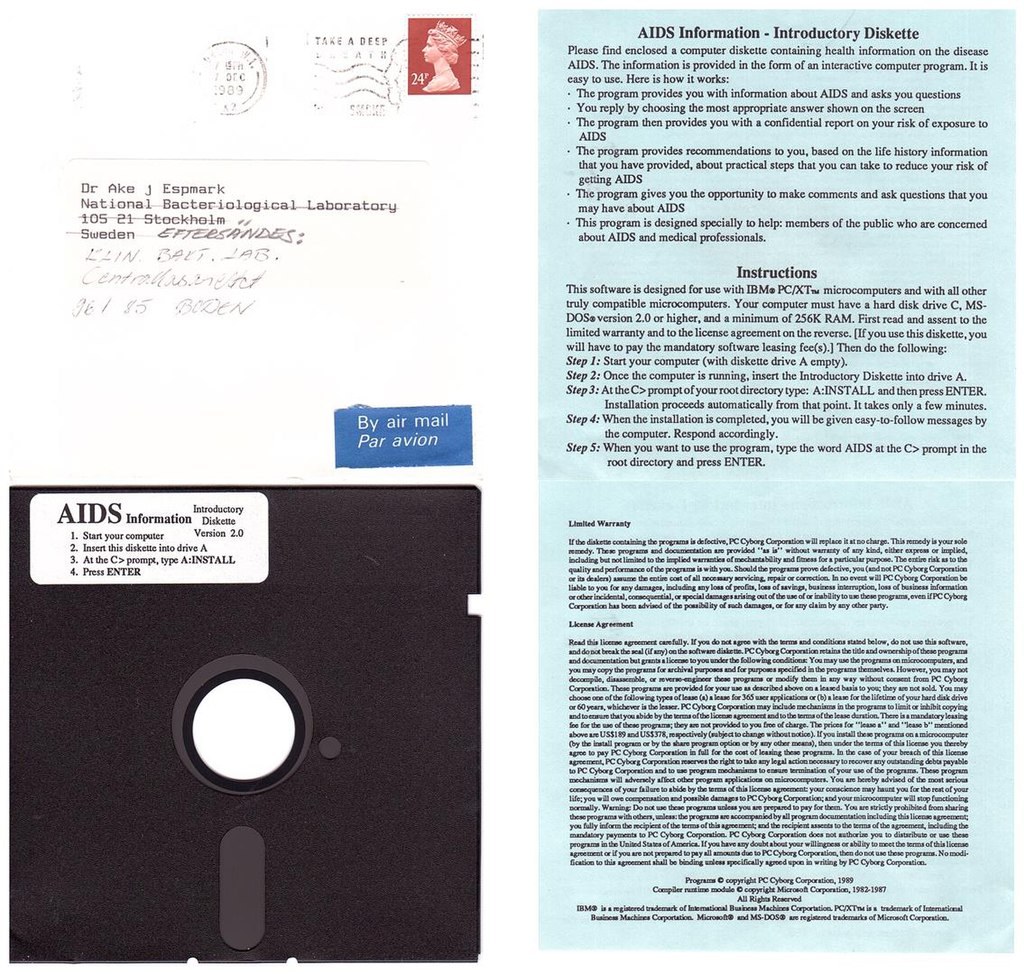

Verso la fine del 1989, un oggetto apparentemente innocuo, un floppy disk da 5,25 pollici, ha dato avvio a una delle più grandi minacce per la sicurezza informatica mondiale. Quel dischetto era etichettato come “AIDS Information – Introductory Diskette 2.0” prometteva di veicolare informazioni sulla nota malattia. In realtà, era il primo esempio di un attacco informatico volto a bloccare i dati delle vittime e a chiedere un riscatto per il loro “rilascio”. Il primo ransomware, insomma, apparve sulla scena mondiale ben 35 anni fa.

L’inventore di questa innovativa forma di malware fu Joseph L. Popp, un biologo statunitense che, sfruttando la curiosità e la paura legate al virus dell’HIV, ha creato un programma che “infettava” i computer di chi lo riceveva tramite posta. Non posta elettronica ma posta ordinaria!

Nel dicembre 1989, circa 20.000 dischetti da 5,25 pollici contenenti il ransomware furono inviati da Londra a una mailing list di abbonati alla rivista PC Business World, a distributori commerciali e ai partecipanti a una conferenza dell’Organizzazione Mondiale della Sanità (OMS). I destinatari erano principalmente medici, ricercatori e appassionati del settore informatico. Nessuno residente nel territorio statunitense.

Come funzionava il primo ransomware

Sebbene non sia stato trasmesso tramite email, il ransomware congegnato da Popp causò danni ingenti. Tante organizzazioni e aziende di elevato profilo persero dati preziosi e subirono conseguenze rilevanti sul piano economico.

“Un’organizzazione italiana per la lotta contro l’AIDS ha perso dieci anni di ricerche, adesso irrecuperabili, perché è stata presa dal panico dopo aver installato ed eseguito il programma“, scriveva Virus Bulletin nel 1992. “Numerosi amministratori di sistemi sono stati licenziati da aziende europee perché l’utilizzo incauto del floppy disk denunciava l’adozione di pratiche negligenti“.

Fonte e autore dell’immagine: Olle Gustavsson, licenza CC BY-SA 4.0

I dettagli tecnici e l’incriminazione dell’autore

Il programma malevolo messo a punto dal biologo USA era sviluppato in QuickBasic e conteneva un questionario interattivo per valutare il rischio di contrarre l’HIV. Tuttavia, dopo due riavvii del sistema, il software bloccava l’accesso ai file e chiedeva un riscatto da inviare a un indirizzo postale a Panama. Questa forma rudimentale di ransomware non cifrava i file, ma li nascondeva, sostituendo i nomi con caratteri incomprensibili.

Il malware messo a punto da Popp era comunque ben lungi dall’essere perfetto. “Sebbene il concetto sia ingegnoso ed estremamente subdolo, la programmazione vera e propria è piuttosto approssimativa“, dichiarò il ricercatore di sicurezza Jim Bates nel 1990. Coma accennavamo in precedenza, l’applicazione modificava soltanto i nomi dei file, non il contenuto. Adottava un semplice cifrario a sostituzione simmetrica.

Bates e il collega John Sutcliffe scrissero lo strumento AIDSOUT per rimuovere il malware oltre a un’altra utilità per individuare tutte le directory nascoste.

Le autorità britanniche, coordinate dalla Computer Crime Unit di New Scotland Yard, identificarono Popp come il principale sospettato. Forse motivato da un rifiuto lavorativo presso l’OMS o da una combinazione di instabilità mentale e indole criminale, Popp fu arrestato e processato. Tuttavia, il tribunale lo dichiarò non idoneo a sostenere un processo per motivi mentali.

L’evoluzione della minaccia ransomware

Dal primo attacco, il ransomware si è evoluto in una minaccia globale. Nei primi anni 2000, i malware di questo tipo si limitavano a bloccare il computer, ma l’introduzione di tecniche di crittografia avanzata ha reso il recupero dei dati estremamente complesso e in molti casi, ormai, praticamente impossibile. WannaCry, NotPetya e altri attacchi famosi hanno dimostrato la capacità del ransomware di paralizzare infrastrutture critiche e causare danni economici enormi.

Un fenomeno recente è la “doppia estorsione”, in cui gli aggressori non solo cifrano i dati, ma minacciano anche di pubblicarli. Il modello di business del Ransomware-as-a-Service (RaaS) permette anche a criminali senza competenze tecniche di condurre attacchi sofisticati, semplicemente acquistando “in licenza” l’uso del codice già pronto per condurre nuovi attacchi.

Con l’introduzione dell’intelligenza artificiale, il potenziale distruttivo di questi attacchi potrebbe crescere ulteriormente. Tuttavia, la stessa tecnologia è utilizzata per rafforzare la sicurezza informatica, identificando le minacce (anche quelle sviluppate per prendere di mira uno specifico bersaglio) in modo proattivo.

Credit immagine in apertura: iStock.com – Just_Super

/https://www.ilsoftware.it/app/uploads/2025/01/ransomware-storia-nascita.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/gmail-crittografia-end-to-end-aziende.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vulnerabilita-bootloader-AI.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/firefox-sandbox-escaping-windows-patch.jpg)