Si chiama Hyperlink auditing uno standard HTML poco conosciuto (vedere questa pagina) che consente ai gestori di siti web di creare e pubblicare speciali collegamenti ipertestuali “traccianti”.

Inserendo l’attributo ping all’interno di una normale tag anchor, è possibile fare in modo che il browser web effettui due differenti richieste: la prima, verso l’URL indicato nell’attributo ping, consente di trasferire l’indirizzo della pagina web di provenienza, i dati relativi al browser e alla configurazione del sistema (user agent) oltre a ulteriori informazioni accessorie.

La seconda richiesta viene invece indirizzata alla pagina web di destinazione che viene aperta nella scheda corrente o in una nuova scheda.

Un gruppo di ricercatori ha scoperto che fino “a ieri” i principali browser web consentivano la disattivazione dell’attributo ping mentre, d’ora in avanti, ciò non sarà più permesso.

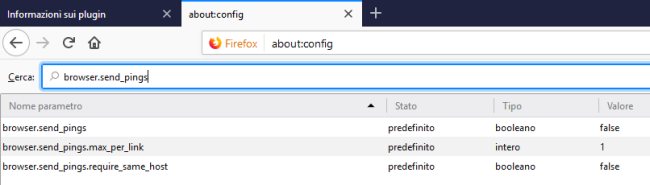

Ad aver cambiato rotta sono prodotti come Edge, Chrome, Opera e Safari mentre Firefox continuerà a non supportare l’attributo ping per impostazione predefinita. Digitando about:config, si verificherà che il parametro browser.send_pings è infatti posto su false.

Firefox, tra l’altro, consente di specificare anche l’eventuale numero di attributi ping utilizzabili per singolo link e se approvare solo le richieste dirette verso lo stesso dominio indicato come destinazione.

Va detto che anche Chrome, allo stato attuale, permette di disattivare il supporto per la tecnica Hyperlink auditing: basta digitare chrome://flags/#disable-hyperlink-auditing nella barra degli indirizzi quindi porre su Disabled la voce corrispondente e riavviare il browser.

A partire da Chrome 74, però, tale impostazione non sarà più resa disponibile.

Va comunque detto che la tecnica dell’Hyperlink auditing non è poi così pericolosa dal punto di vista della privacy come è stato riportato da alcuni. Di fatto è una “minuzia” rispetto agli strumenti che oggi è possibile usare. Esistono decine di strumenti che i gestori di siti web possono impiegare per tracciare i clic sui singoli link e vale la pena ricordare che ogni siti che si visita è in grado di registrare lato server tutte le informazioni sulla sessione dell’utente oltre che sulla provenienza dei clic: gli header HTTP/HTTPS contengono infatti tutte le informazioni utili.

Posizionando nel sorgente della pagina HTML riferimenti a servizi di analytics forniti da terze parti, sviluppatori e marketer possono raccogliere immediatamente informazioni sulle attività degli utenti, sulle loro preferenze e sulla provenienza svolgendo anche operazioni di geolocalizzazione.

L’importante è che webmaster e amministratori dei siti web verifichino con attenzione i trattamenti di dati effettuati anche da parte di terzi (anche e soprattutto in ottica GDPR) indicandoli nell’apposita informativa e attenendosi al principio di minimizzazione.

La navigazione in incognito offre solamente una protezione parziale (vedere Navigazione in incognito, quando utilizzarla?) e non protegge affatto dall’eventuale utilizzo di tecniche di fingerprinting: Le misure anti fingerprinting nei browser sono inutili: utenti comunque riconosciuti.

Per celare temporaneamente le informazioni relative alla macchina che si sta usando, alla propria provenienza, all’account utilizzato e molto altro ancora, si può ricorrere alla rete Tor: Tor Browser, cos’è e come funziona la nuova versione del programma.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19040.jpg)

/https://www.ilsoftware.it/app/uploads/2024/08/opera-copertina.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/privacy-link-visitati-google-chrome.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_474882.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/comandi-ai-tag-gestire-schede-browser.jpg)