/https://www.ilsoftware.it/app/uploads/2024/12/Come-rintracciare-PC-rubato.jpg)

Perdere un PC, che sia per furto o per smarrimento, rappresenta una situazione difficile da affrontare, sia dal punto di vista economico che per le implicazioni legate alla privacy e alla sicurezza dei dati. Un computer non è solo un dispositivo tecnologico, ma il contenitore di informazioni personali, file di lavoro, credenziali di accesso e ricordi digitali.

Quando finisce nelle mani sbagliate, i rischi possono essere significativi. La buona notizia, però, è che in determinate circostanze è possibile recuperarlo.

Rintracciare un PC rubato o perso non è sempre un’operazione semplice, ma con i tool di oggi e le strategie giuste le probabilità di successo aumentano. Grazie alle funzionalità integrate nei principali sistemi operativi e ai software di tracciamento disponibili sul mercato, esistono diverse opzioni per localizzare il dispositivo e, se necessario, proteggere i dati da accessi non autorizzati.

A giocare un ruolo chiave è la tempestività: ogni minuto che passa può influire sulla possibilità di rintracciare il computer rubato o smarrito e salvaguardare le informazioni sensibili.

Questa guida è pensata per fornire un supporto chiaro e pratico a chi si trova in una situazione di emergenza come questa. Passo dopo passo, esploreremo tutte le procedure e gli strumenti utili per localizzare il dispositivo e proteggere i dati. L’obiettivo è fornire le conoscenze necessarie per affrontare questa sfida con consapevolezza.

- Come rintracciare un PC rubato da seriale

- Come rintracciare un PC rubato e formattato

- Come rintracciare un PC con Attivazione Windows

- Come rintracciare un Mac tramite MAC Address

- Come rintracciare un computer rubato con Gmail

- App e Software per trovare PC

- Come limitare i danni di un PC rubato

- Cosa fare subito dopo il furto del PC

- Consigli finali

Come rintracciare un PC rubato da seriale

Uno dei primi modi per rintracciare il PC rubato è quello di utilizzare il numero di serie del dispositivo, ma affinché questo procedimento vada a buon fine è necessaria la collaborazione di produttori, rivenditori e autorità competenti. Ecco i passaggi principali da seguire:

- Identificazione del numero di serie: si tratta di un codice univoco assegnato al dispositivo dal produttore. Può essere trovato sull’etichetta del dispositivo, nella documentazione d’acquisto o, se registrato, nell’account utente sul sito del produttore;

- Denuncia alle autorità: è fondamentale sporgere denuncia presso le forze dell’ordine, fornendo il numero di serie e la prova d’acquisto. Questo permette di inserire il dispositivo nei database dei beni rubati, facilitando il suo riconoscimento in caso di recupero;

- Contatto con il produttore: informare il produttore del furto può essere utile, poiché alcuni mantengono registri dei dispositivi rubati e potrebbero offrire assistenza nel monitoraggio o nel blocco del dispositivo;

- Monitoraggio di piattaforme di vendita: il numero di serie può essere utilizzato per identificare il dispositivo se viene messo in vendita su piattaforme online o presso rivenditori di seconda mano. Segnalare il furto a queste piattaforme aumenta quindi le possibilità di recupero.

Come rintracciare un PC rubato e formattato

La formattazione del dispositivo tende a rimuovere i tool di tracciamento tradizionali installati a livello del sistema operativo. Perciò un PC rubato si può rintracciare, anche se formattato, ma in questo caso il compito diventa più complesso.

Tuttavia esistono alcune soluzioni di tracciamento avanzate, integrate direttamente nel firmware del dispositivo, che possono continuare a funzionare anche dopo un reset completo. La loro caratteristica è che vengono progettate per resistere alle operazioni di formattazione, offrendo così la possibilità di localizzare il dispositivo non appena si connette a una rete Internet.

Oltre a questi programmi specializzati, i principali sistemi operativi, come Windows e macOS, offrono funzionalità integrate di localizzazione, che possono rimanere operative se non vengono disattivate manualmente. Questi strumenti richiedono una configurazione precedente al furto, ma offrono una possibilità concreta di ritrovare il computer.

Come rintracciare un PC con Attivazione Windows

/https://www.ilsoftware.it/app/uploads/2024/12/trova-il-mio-dispositivo.png)

La funzione “Trova il mio dispositivo” di Windows rappresenta uno strumento utile per localizzare un PC smarrito o rubato, a condizione che sia stata attivata prima dell’evento (l’opzione è comunque impostata di default, quindi basta semplicemente non toccare nulla rispetto alle impostazioni di fabbrica).

Questo sistema utilizza l’account Microsoft associato al dispositivo per tracciarne la posizione e proteggerne i dati attraverso azioni remote. La procedura per utilizzarlo è la seguente:

- verificare l’attivazione della funzione: la funzionalità “Trova il mio dispositivo” deve essere stata precedentemente configurata nel sistema. Si trova nelle impostazioni di Windows, nella sezione Privacy e sicurezza;

- accedere all’account Microsoft: attraverso un altro dispositivo, si accede al sito web di Microsoft (account.microsoft.com) utilizzando le credenziali dell’account collegato al PC;

- selezionare il dispositivo: all’interno della sezione Dispositivi, va individuato e selezionato il PC rubato o smarrito;

- localizzare il PC: se il dispositivo è connesso a Internet, la posizione viene mostrata su una mappa. Se non è attualmente online, è possibile visualizzare l’ultima posizione nota;

- bloccare o inviare un messaggio: è possibile bloccare il dispositivo da remoto per proteggerne i dati o inviare un messaggio che verrà visualizzato sullo schermo;

In assenza di attivazione della funzione, la licenza di Windows purtroppo non consente di rintracciare il dispositivo.

Come rintracciare un Mac tramite MAC Address

Il MAC Address (Media Access Control Address) è un identificatore univoco assegnato alla scheda di rete del dispositivo, utilizzato per la comunicazione all’interno delle reti locali. Alcuni produttori lo riportano sull’etichetta del dispositivo, vicino al numero di serie, oppure nella confezione originale.

Su macOS è possibile trovarlo accedendo alle impostazioni di rete nelle Preferenze di Sistema, selezionando la connessione attiva (Wi-Fi o Ethernet) e navigando nelle opzioni avanzate, dove appare indicato come “Indirizzo MAC”.

Tuttavia, non può essere direttamente utilizzato per localizzare un dispositivo su Internet, poiché non viene trasmesso oltre il router o la rete locale. Questo identificatore può essere fornito alle autorità competenti insieme al numero di serie del dispositivo, facilitando la sua identificazione in caso di ritrovamento o accesso a una rete monitorata.

In alcune circostanze, gli ISP (Internet Service Provider, ovvero i fornitori di servizi Internet, aziende che forniscono l’accesso a Internet agli utenti, sia privati che aziendali) potrebbero tecnicamente monitorare il Mac Address all’interno delle loro reti, ma ciò richiede un mandato legale e il coinvolgimento delle forze dell’ordine.

Per un tracciamento efficace, è più utile affidarsi a funzioni integrate, come “Dov’è” di macOS, che consente di localizzare il dispositivo tramite GPS o connessione di rete. Una volta attivata, il dispositivo può essere localizzato accedendo al proprio account iCloud da un browser o tramite l’app “Dov’è”, una delle app più efficaci per rintracciare un PC rubato, su un altro dispositivo Apple.

Se il Mac è online, la sua posizione viene mostrata su una mappa in tempo reale. Di seguito un breve video esplicativo su come usare questa utile funzione su iPhone e iPad.

L’utente ha anche altre opzioni a sua disposizione, come ad esempio il blocco del dispositivo da remoto, l’invio di messaggi sullo schermo per chiedere la restituzione o la cancellazione di tutti i dati per proteggerne la privacy.

Come rintracciare un computer rubato con Gmail

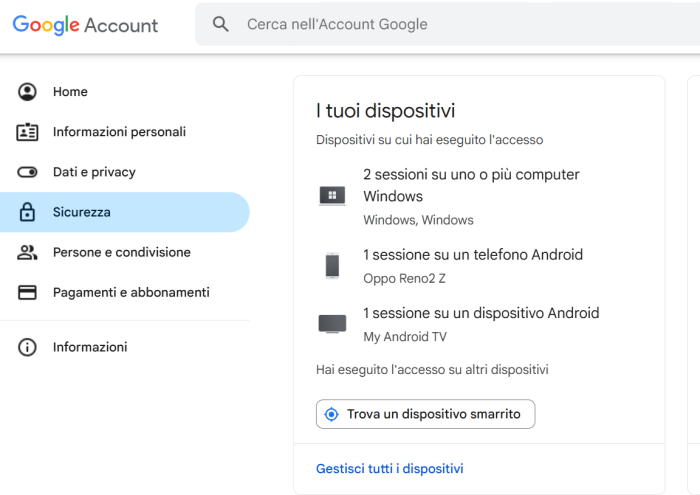

Gmail registra l’attività degli account, offrendo strumenti per identificare eventuali accessi non autorizzati provenienti dal dispositivo rubato. Per procedere, è necessario accedere al proprio account Google utilizzando un browser come Chrome, cliccando sulla voce “Accedi” in alto a destra della schermata (meglio utilizzare una pagina di navigazione in incognito).

Una volta effettuato l’accesso, bisogna aprire la sezione “Sicurezza” nell’account Google. Qui, nella sezione “I tuoi dispositivi“, è possibile selezionare l’opzione “Gestisci dispositivi”. Verranno mostrati i dispositivi connessi al proprio account, compreso l’ultimo utilizzo e la posizione rilevata. Se si identifica il dispositivo rubato, una volta selezionato è possibile selezionare “Esci” accanto a “Accesso all’account”.

Dopodiché, basta seguire le istruzioni sullo schermo per rimuovere l’accesso all’account Google e alle app collegate al dispositivo. Così da proteggere tutte le informazioni associate all’account.

Un altro passaggio fondamentale è la modifica delle password. Per farlo basta sempre andare nella sezione “Sicurezza” del proprio account Google. Da qui si può accedere alla sezione “Password”, dove si può immettere una nuova password e dare conferma.

È inoltre opportuno aggiornare tutte le password salvate nel proprio account, accedendo a passwords.google.com, dove sono elencate le credenziali salvate per i vari servizi. Per ogni password che si vuole cambiare, va aperta l’app o il sito pertinente.

App e Software per trovare PC

Esistono degli strumenti di monitoraggio dei dispositivi, progettati per tracciare e proteggere computer, smartphone e tablet in caso di smarrimento o furto. Questi programmi consentono agli utenti di localizzare il proprio dispositivo, proteggere i dati sensibili, e in alcuni casi, eseguire azioni remote come il blocco o la cancellazione dei dati.

Spesso offrono funzionalità aggiuntive come la raccolta di informazioni sull’uso del dispositivo o la possibilità di scattare foto o registrare attività per identificare chi lo utilizza.

Il loro funzionamento si basa su tecnologie integrate nei dispositivi e su connessioni Internet. Dopo l’installazione e l’attivazione sul dispositivo, il software può eseguire una serie di operazioni per garantire la protezione:

- geolocalizzazione: utilizzano GPS, Wi-Fi o reti mobili per individuare la posizione del dispositivo in tempo reale;

- tracciamento delle attività: rilevano tentativi di accesso non autorizzato e registrano dettagli come indirizzi IP e connessioni di rete;

- azioni remote: consentono all’utente di bloccare il dispositivo, inviare messaggi, cancellare dati o persino scattare foto tramite la webcam;

- notifiche e rapporti: inviano notifiche in caso di attività sospette e forniscono rapporti dettagliati sulla posizione e sull’uso del dispositivo.

Il programma per rintracciare un PC rubato più noto è Prey, open source e completamente gratis nella sua versione base. Perché svolga la sua funzione è però necessario che venga installato prima del furto o dello smarrimento.

L’utente deve registrare il dispositivo attraverso un account sul sito ufficiale di Prey, che funge da pannello di controllo centralizzato per monitorare e gestire i dispositivi associati. Una volta configurato sul dispositivo, il programma opera in background senza interferire con il normale utilizzo, restando pronto a intervenire solo se necessario.

Quando un dispositivo viene perso o rubato, l’utente può accedere al proprio account Prey da un browser per attivare la modalità di emergenza. Questa azione avvia una serie di funzionalità che permettono di raccogliere informazioni utili per il recupero. Prey utilizza GPS e reti WiFi per determinare la posizione del dispositivo, visualizzandola su una mappa in tempo reale.

Se il dispositivo dispone di una fotocamera, è possibile scattare foto dell’ambiente circostante o della persona che lo utilizza. Viene inoltre consentito di catturare schermate delle attività in corso, inviare messaggi sullo schermo, bloccare il dispositivo o, in casi estremi, cancellarne i dati per proteggere informazioni sensibili.

Tutte le informazioni raccolte, come indirizzi IP, reti Wi-Fi e rapporti dettagliati sulla posizione, possono essere condivise con le autorità per facilitare il recupero del dispositivo. Prey è accessibile sia in versione gratuita, con funzionalità di base per pochi dispositivi, sia in versioni a pagamento, che includono strumenti avanzati come la cancellazione remota e il supporto tecnico prioritario.

Come limitare i danni di un PC rubato

La perdita di un PC, oltre al danno economico, può causare gravi problemi legati alla sicurezza e alla privacy. I danni maggiori possono essere rappresentati innanzitutto dall’accesso non autorizzato ai dati: un ladro potrebbe sfruttare le informazioni per scopi illeciti, come furti d’identità o frodi finanziarie.

Anche la perdita di informazioni sensibili è un fattore da non sottovalutare: file di lavoro critici o dati personali potrebbero andare persi per sempre, causando difficoltà professionali. Infine, va preso in considerazione lo scenario di una possibile diffusione di contenuti privati, tra cui documenti, foto e video personali.

Cosa fare per evitare queste spiacevoli situazioni? O comunque per limitare i danni? Ecco alcuni consigli:

- Eseguire backup regolari nel cloud: archiviare i dati su piattaforme cloud garantisce che siano accessibili anche in caso di furto del dispositivo. Soluzioni come Norton 360 offrono funzionalità di backup cloud automatico, permettendo di salvare documenti, foto e file importanti su server protetti. In caso di perdita del PC, i dati possono essere facilmente recuperati da un altro dispositivo;

- Usare password robuste e uno dei migliori password manager: password complesse e uniche per ogni account rendono difficile l’accesso non autorizzato ai dati. Per gestire le credenziali in modo sicuro, strumenti come il password manager di Norton permettono di generare, memorizzare e utilizzare password robuste, riducendo il rischio di accessi fraudolenti;

- Installare software di tracciamento: soluzioni come Prey consentono di localizzare il PC rubato, bloccarlo da remoto o cancellare i dati sensibili. Questi strumenti forniscono inoltre informazioni utili, come la posizione del dispositivo e l’indirizzo IP, per aiutare le autorità nel recupero;

- Monitorare l’attività degli account collegati: dopo il furto, è fondamentale controllare gli account collegati al dispositivo, come e-mail, social media e servizi bancari, per individuare attività sospette. Cambiare immediatamente le password e verificare le impostazioni di sicurezza degli account è un passaggio essenziale per evitare ulteriori danni.

Implementando queste misure, è possibile ridurre significativamente i rischi legati alla perdita dei dati e proteggere la propria privacy.

Cosa fare subito dopo il furto del PC

Subito dopo il furto di un PC è fondamentale agire rapidamente per ridurre al minimo i danni e proteggere i dati personali. Il primo passo è sporgere denuncia alle autorità, fornendo informazioni come il numero di serie del dispositivo e, se disponibili, dati relativi alla posizione o all’attività recente del computer.

Parallelamente, è importante bloccare eventuali carte di credito o conti bancari se il PC conteneva dati finanziari o credenziali di accesso. Contattare immediatamente la propria banca o istituto di credito può prevenire transazioni fraudolente. Un’altra azione cruciale è la modifica di tutte le password degli account collegati al dispositivo, come e-mail, social media, servizi di cloud storage e piattaforme bancarie online.

Se possibile, un ottimo stratagemma per proteggersi è quello di utilizzare un altro dispositivo per accedere agli account e cambiare le credenziali, sostituendole con combinazioni complesse e uniche.

Consigli finali

Quando un PC viene rubato, è fondamentale non farsi prendere dal panico e agire tempestivamente per impedirne un utilizzo proficuo da parte del ladro, e aumentare le possibilità di recupero. La prima cosa da fare, dopo aver sporto denuncia, è cambiare le password. Così si impedisce al malintenzionato di accedere a Gmail e ad altri siti o app con accesso automatico.

In secondo luogo, monitorare gli accessi con indirizzi IP insoliti o tentativi di login non autorizzati può fornire indizi preziosi, da condividere con le autorità competenti, insieme a dettagli come il numero di serie o l’ultimo indirizzo IP noto del dispositivo.

Oltre a eventuali strumenti di tracciamento già configurati nel dispositivo, possono rivelarsi un valido aiuto i programmi di terze parti, come Prey. Anche controllare piattaforme di vendita dell’usato è una strategia da non sottovalutare, considerando che molti dispositivi rubati finiscono in questi mercati.

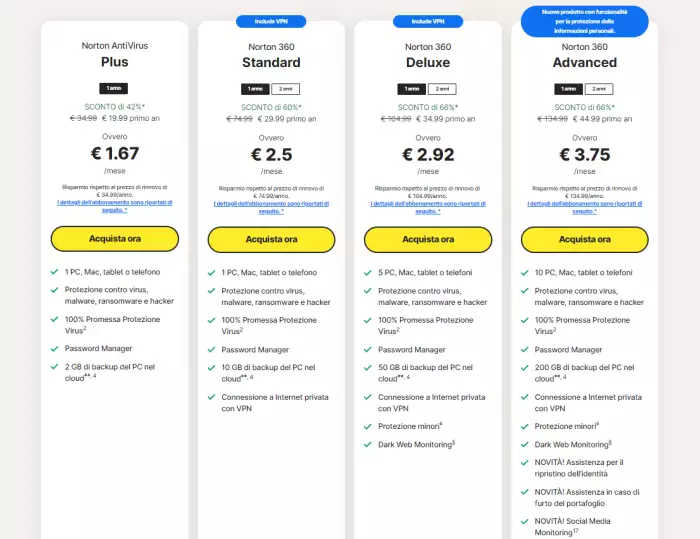

A giocare un ruolo decisivo nel minimizzare i rischi associati al furto è però sempre e comunque la prevenzione. L’utilizzo di una suite di sicurezza completa, come quelle offerte da Norton, garantisce non solo protezione dai malware e dagli attacchi online, ma anche strumenti essenziali per reagire in caso di emergenza.

Norton 360, ad esempio, offre backup cloud automatici per mettere al sicuro i dati più importanti, oltre a funzionalità di monitoraggio delle attività sospette e protezione avanzata della privacy. Affidarsi a soluzioni di sicurezza di questo tipo non significa solo prevenire i rischi digitali, ma anche garantire una gestione più serena e controllata di situazioni difficili come il furto di un dispositivo.

/https://www.ilsoftware.it/app/uploads/2025/02/AVG-recensione.jpg)

/https://www.ilsoftware.it/app/uploads/2024/12/Lucchetto-antivirus-con-VPN-inclusa.jpg)

/https://www.ilsoftware.it/app/uploads/2024/10/password-manager.jpg)

/https://www.ilsoftware.it/app/uploads/2024/02/Norton-Antivirus-1-231x120.webp)