Dopo la scoperta delle ben note vulnerabilità Meltdown e Spectre a livello di CPU, databile gennaio 2018, i tecnici di Google si sono attivati per attivare in Chrome la cosiddetta Strict Site Isolation, perimetro invalicabile costruito attorno ai contenuti caricati da ciascuna scheda aperta nel browser, caricata attraverso un processo dedicato e mai raggruppata insieme con altri siti.

In questo modo il codice caricato in una scheda non può sfruttare le vulnerabilità insite negli algoritmi di esecuzione speculativa sul processore per accedere ai dati presenti in altre schede gestite dal browser web.

Con il rilascio di Chrome 77, Google ha portato la Site Isolation anche sui dispositivi Android aggiungendo nuove funzionalità di protezione sui sistemi desktop.

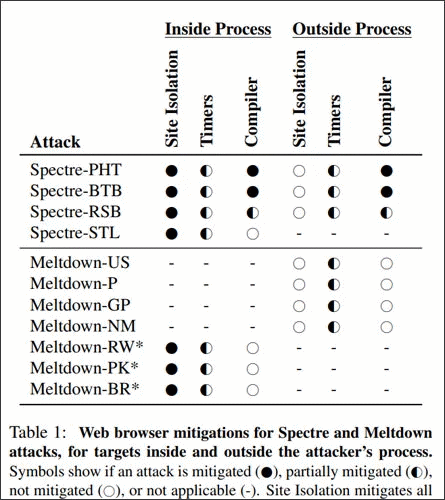

Nella figura di seguito, tratta dallo studio elaborato dai tecnici di Google, si vede come la Site Isolation sia particolarmente efficace nella neutralizzazione nelle minacce Meltdown, Spectre e delle rispettive varianti.

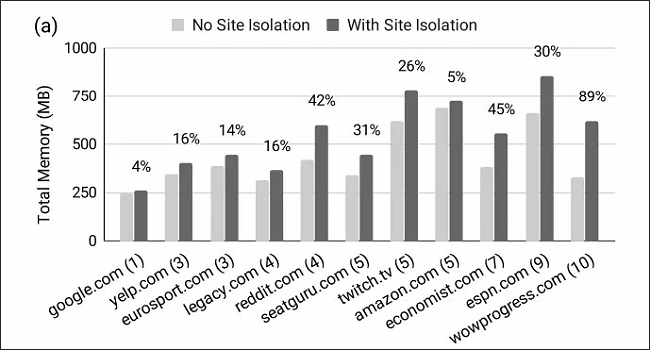

Le maggiori garanzie in termini di sicurezza si scontano però dal punto di vista delle prestazioni. Caricare più processi e gestirli separatamente implica un maggiore impiego di memoria RAM com’è immediato verificare nell’immagine.

Per evitare di influenzare troppo incisivamente le performance sui dispositivi mobili, Google ha spiegato che su Android Chrome provvederà ad abilitare automaticamente la Site Isolation solo per quei siti web ove è richiesta l’autenticazione, quindi l’inserimento di nome utente e password. L’approccio viene spiegato qui presentando il funzionamento della versione “alleggerita” di Site Isolation per Android, attivata sulla quasi totalità dei dispositivi con almeno 2 GB di memoria.

Coloro che volessero attivare Site Isolation su Android per tutti i siti web visitati, possono digitare chrome://flags/#enable-site-per-process nella barra degli indirizzi del browser e modificare in profondità il comportamento del browser.

/https://www.ilsoftware.it/app/uploads/2023/05/img_20108.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-11.jpg)