/https://www.ilsoftware.it/app/uploads/2023/05/img_20823.jpg)

Che i principali assistenti digitali interpretassero correttamente anche le richieste vocali avanzate utilizzando gli ultrasuoni non è una novità: ne parlammo già nel 2017 (vedere Google Assistant, Siri, Alexa e gli altri assistenti digitali ascoltano gli ultrasuoni).

La novità è che alcuni ricercatori accademici, statunitensi e cinesi, hanno messo a punto una modalità d’attacco – battezzata SurfingAttack – che non soltanto viene utilizzata per trasmettere in segreto comandi potenzialmente dannosi per la privacy dell’utente e la riservatezza dei suoi dati a Google Assistant ed Apple Siri ma anche per raccogliere le risposte fornite.

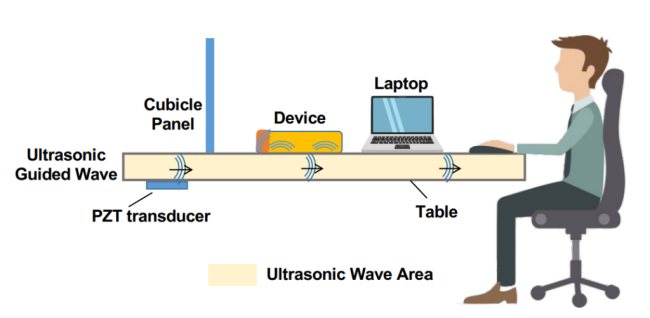

La tecnica utilizzata consiste nel modulare dapprima il comando vocale su una banda di frequenza non udibile quindi trasmetterlo usando un trasduttore PZT (piezoelettrico) dal costo di pochi euro al pezzo. In questo modo, il comando può essere veicolato sotto forma di vibrazioni fisiche, ad esempio sfruttando la superficie sul quale lo smartphone è appoggiato.

Gli aggressori possono effettuare chiamate verso numeri a pagamento, recuperare codici di verifica inviati via SMS (così da superare meccanismi di autenticazione a due fattori) e in generale interagire con gli altrui dispositivi usando l’assistente digitale.

Ad essere vulnerabili all’attacco basato sull’utilizzo degli ultrasuoni sono dispositivi come i Google Pixel, Pixel 2 e Pixel 3, Moto G5, Moto Z4, Samsung Galaxy S7/S9, Xiaomi Mi 5, Mi 8 e Mi 8 Lite, Honor View 10, Apple iPhone 5, 5s, 6+ e iPhone X.

I ricercatori, ma questo appare più che altro un esercizio accademico, sono inoltre riusciti a registrare le risposte fornite dagli assistenti di Google ed Apple abbassando il volume al minimo e usando microfoni ad alta sensibilità.

Attacchi del genere sono ovviamente piuttosto difficili da realizzare all’atto pratico ma se si volesse comunque evitare l’utilizzo da parte di altri soggetti del proprio smartphone Android, si potrebbe disporre la disattivazione di Google Assistant sulla schermata di blocco o comunque definire un'”impronta vocale” pronunciando più volte “OK Google” con la propria voce (Voice match). In questa maniera persone non autorizzate non potranno interagire con il telefono dalla schermata di blocco senza usare il riconoscimento dell’impronta digitale, l’inserimento di un PIN o di una sequenza.

Maggiori informazioni sull’attacco in questione sono riportate a questo indirizzo.

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-11.jpg)