/https://www.ilsoftware.it/app/uploads/2023/05/img_23373.jpg)

Abbiamo ricordato spesso che è bene non affidarsi ciecamente alla protezione garantita dall’email gateway perché gli sviluppatori di malware e i responsabili delle campagne phishing stanno individuando metodi sempre più fantasiosi e innovativi per superare i filtri.

Mediamente ogni mese i malware writer introducono nuovi meccanismi per superare le protezioni degli email gateway ma questa volta Microsoft rileva una modalità di attacco che era già utilizzata da febbraio 2021 ma che è balzata agli occhi solamente oggi.

Come spiegano i tecnici Microsoft in quest’analisi, i criminali informatici stanno adesso utilizzando un ingegnoso meccanismo che poggia su un sistema simile al codice Morse per nascondere ai vari moduli di scansione antimalware i dati che smaschererebbero il tentativo di aggressione.

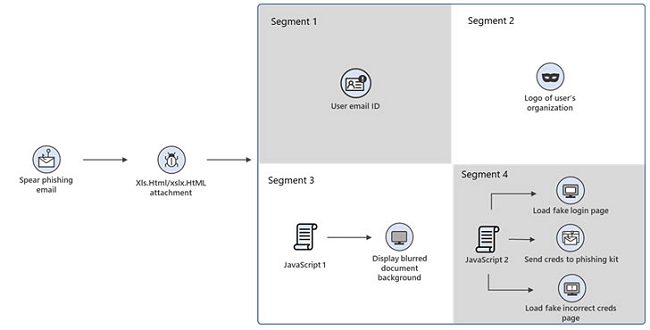

Microsoft spiega che le vittime dell’attacco ricevono un’email phishing con un file HTML allegato. L’obiettivo finale è quello di raccogliere nomi utente e password che vengono successivamente utilizzati per sottrarre dati personali ed estendere l’attacco.

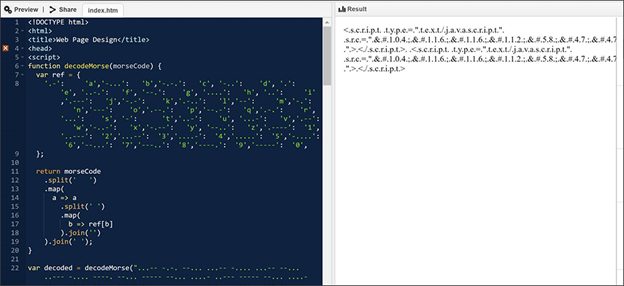

L’allegato HTML è una sorta di puzzle che utilizza più segmenti di codice poi combinati utilizzando JavaScript. Tutte le porzioni di codice, compresi i JavaScript utilizzati per rubare le password, risultano codificati utilizzando vari meccanismi: oltre ad alcuni metodi crittografici più noti spicca l’utilizzo del codice Morse per nascondere il codice all’analisi degli antimalware.

Nell’immagine si vede come il codice elaborato con JavaScript sia stato codificato in Morse: a sinistra la versione codificata mentre a destra quella decodificata a runtime.

L’apertura dell’allegato provoca la comparsa del browser predefinito che visualizza una falsa finestra di dialogo per l’inserimento delle credenziali di Microsoft 365 posta al di sopra di un documento Excel sfocato. Nel caso in cui l’utente inserisse le sue credenziali, questi viene informato che la password digitata non è corretta mentre il malware raccoglie le informazioni in background e le trasmette ai criminali informatici.

Nel caso di questa efficace campagna di phishing, come spiega Microsoft, gli aggressori hanno utilizzato meccanismi di offuscamento del codice multistrato e strumenti crittografici. Un approccio del genere permette anche di eludere le funzionalità di sicurezza integrate nel browser.

/https://www.ilsoftware.it/app/uploads/2023/06/malware-hacker.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/camp-nou.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/Surfshark-vpn-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/brick-blocco-iphone-vulnerabilita.jpg)