AMD fTPM, acronimo di firmware Trusted Platform Module, è una tecnologia di sicurezza integrata nei processori della società di Sunnyvale che consente di implementare le funzionalità previste in un chip TPM senza la necessità di equipaggiare il sistema di hardware dedicato.

Un Trusted Platform Module (TPM) è un dispositivo hardware di sicurezza che permette la protezione di dati riservati e credenziali crittografando e autenticando le comunicazioni tra i vari componenti di un sistema informatico. L’implementazione di un TPM è importante per garantire la sicurezza dei dati in ambienti in cui è richiesto un elevato grado di protezione: precedentemente utilizzato quasi soltanto in azienda, com’è noto, la presenza e l’abilitazione del chip TPM sono diventati requisiti essenziali per l’installazione di Windows 11.

fTPM, integrato nei processori AMD a partire dalla serie Ryzen, semplifica l’implementazione delle funzionalità di protezione riducendo i costi per gli utenti. I chip TPM dedicati vengono montati sulla scheda madre e comunicano con il processore per fornire le funzionalità di sicurezza richieste; il bus esterno tra CPU e TPM ha però dimostrato di essere violabile con molteplici approcci diversi. fTPM è stato ideato proprio per incorporare le funzionalità di classe TPM 2.0 all’interno del processore senza esporre un’interfaccia agli aggressori.

Eppure, un gruppo di ricercatori dell’Università tecnica di Berlino ha scoperto che è possibile violare fTPM sui processori AMD utilizzando un attacco che agisce sulla modifica delle tensioni in ingresso: questo tipo di aggressione permette di recuperare le chiavi crittografiche e superare le difese di qualunque applicazione, compresa la funzionalità BitLocker di Windows.

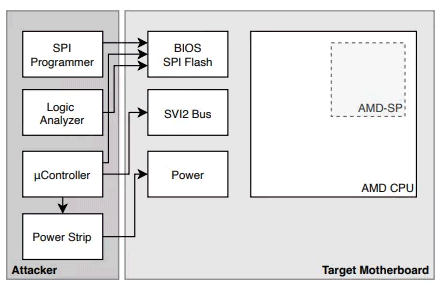

L’attacco è stato battezzato faulTPM e su GitHub sono stati pubblicati sia il codice sfruttato per eludere le difese dei processori AMD, sia l’elenco dell’hardware impiegato per l’operazione (del valore di circa 180 euro). Gli studiosi hanno specificato che l’attacco richiede diverse ore per avere successo e spiegano che è stato sferrato nei confronti del Platform Security Processor (PSP) presente nei chip basati sulle architetture Zen 2 e Zen 3. La relazione non chiarisce se siano vulnerabili anche le CPU Zen 4, al momento quelle immesse più di recente sul mercato da parte di AMD.

Acquisendo il “segreto” univoco di fTPM, i ricercatori dell’università tedesca sono riusciti ad effettuare la decodifica di tutti gli oggetti protetti conservati all’interno del processore AMD. Come direbbero gli anglofoni, tuttavia, the sky is not falling: se è vero che l’attacco voltage fault injection utilizzato dagli accademici è estremamente complesso da arginare, anche per AMD stessa, d’altra parte – come abbiamo detto – un’aggressione come quella descritta richiede la disponibilità fisica del sistema da aggredire, competenze tecniche e diverse ore di lavoro.

Rispetto ad altre tipologie di attacchi side-channel, tuttavia, la soluzione individuata da Hans Niklas Jacob, Christian Werling, Robert Buhren e Jean-Pierre Seifert rappresenta un enorme passo in avanti perché conduce a una compromissione completa della funzionalità fTPM.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25944.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/lip-bu-tan-ceo-intel.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-7-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/chip-RISC-V-europeo.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/vulnerabilita-amd-zen-zentool.jpg)