Microsoft ha sempre fornito un software antimalware nei suoi sistemi operativi. Windows Defender è rimasto per anni come il punto di riferimento per la protezione dei sistemi degli utenti. Fornisce una protezione di base che tuttavia è evoluta nel corso degli anni fino a integrare un insieme di funzionalità paragonabili a quelle offerte dai prodotti di terze parti. Nel 2004, tuttavia, Windows Defender è sufficiente? Può ancora oggi offrire un livello di difesa sufficiente contro le sempre più sofisticate minacce informatiche?

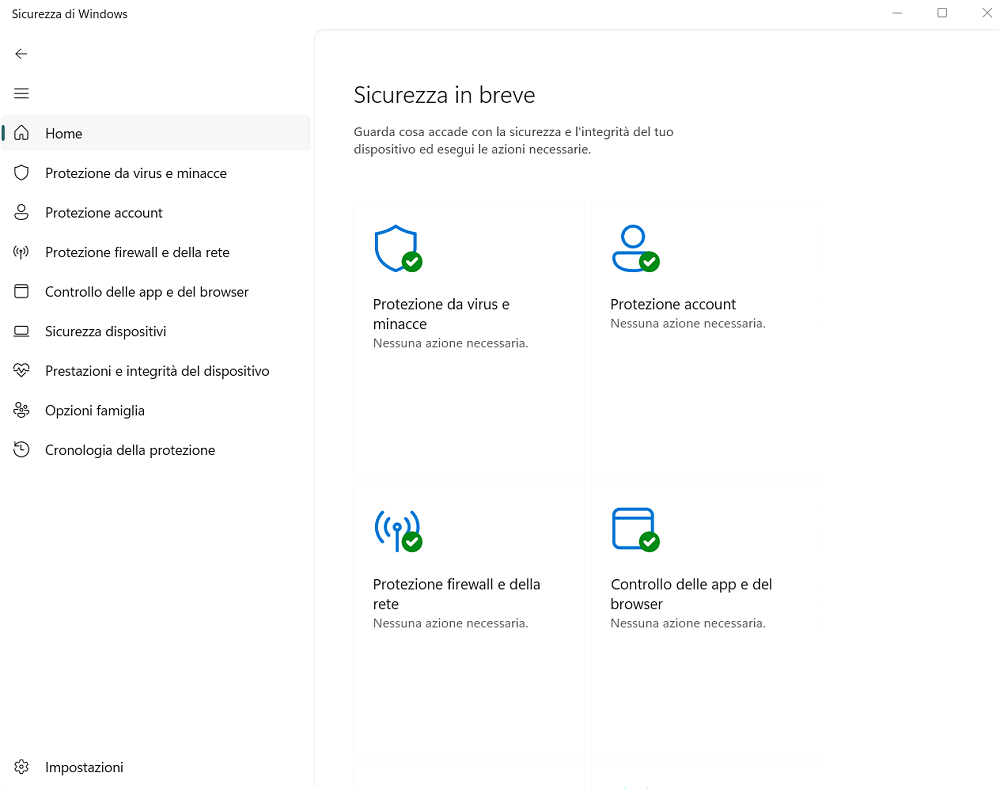

Diciamo subito che Windows Defender non si chiama più così da un po’ di tempo anche se gli utenti continuano a usare questa denominazione. Sia in Windows 10 che in Windows 11, infatti, scrivendo Defender nella casella di ricerca compaiono soltanto le voci Windows Defender Firewall con sicurezza avanzata e Windows Defender Firewall: in entrambi i casi, si accede alle impostazioni del firewall di Windows, con un’interfaccia simile a quella del vecchio Pannello di controllo. Tutte le opzioni di sicurezza sono invece raccolte nella finestra Sicurezza di Windows.

Microsoft Defender è la soluzione antimalware integrata nel pacchetto Microsoft 365 (e presente singolarmente su Microsoft Store) utilizzabile unicamente con account Microsoft e che consente, tramite un pannello centralizzato, di proteggere altri dispositivi (PC Windows, device Apple e Android). Come abbiamo visto nell’articolo in cui spieghiamo che Defender non diventa a pagamento, le funzionalità di Windows Defender sono di fatto ripartite in più sezioni della finestra Sicurezza di Windows: essenzialmente Protezione da virus e minacce e Controllo delle app e del browser.

Ha senso usare ancora Windows Defender nel 2024?

Nel complesso, Windows Defender o comunque la funzione Protezione da virus e minacce di Windows combinata con Controllo delle app e del browser continua a offrire un buon livello di protezione complessivo. Certamente nel caso delle minacce informatiche apparse sulla scena mondiale almeno nel corso dell’ultimo mese.

Dove Windows Defender “balbetta” un po’ è nel riconoscimento e nella neutralizzazione delle minacce più nuove, da poco apparse sulla scena. Ci riferiamo soprattutto agli attacchi zero-day, ovvero ai tentativi di sfruttamento, attraverso codice o file malevoli, di vulnerabilità spesso ancora sconosciute agli sviluppatori.

L’antimalware preinstallato e attivato per impostazione predefinita sui sistemi Windows, integra anche un modulo antiexploit: cliccando su Controllo delle app e del browser, quindi su Impostazioni di protezione dagli exploit, si possono verificare le varie tecniche usate da Defender. Gli exploit, infatti, sono codici che sfruttano una vulnerabilità in un software o in un sistema per eseguire operazioni non autorizzate.

Tipologie di vulnerabilità sfruttate dai codici exploit

Le vulnerabilità che possono essere sfruttate, ad esempio per eseguire codice arbitrario o acquisire privilegi utente elevati, includono le seguenti:

- Buffer Overflow: quando un programma scrive più dati di quelli che la memoria allocata può contenere.

- Injection Attack: come SQL injection, dove un attaccante inserisce comandi maligni in un input del programma.

- Race Condition: situazioni in cui il comportamento di un sistema dipende dall’ordine di esecuzione di eventi concorrenti.

Queste diventano ancora più pericolose quando si riferiscono a vulnerabilità zero-day, per le quali non esiste alcuna patch correttiva.

Protezioni antiexploit di Windows Defender

Le protezioni antiexploit di Defender sono meccanismi di sicurezza progettati per proteggere il sistema operativo e le applicazioni da attacchi informatici come quelli brevemente descritti al paragrafo precedente:

Control Flow Guard (CFG) è una tecnologia che protegge i programmi dall’esecuzione di codice non autorizzato attraverso il monitoraggio dei salti di controllo nel flusso di esecuzione di un’applicazione. Data Execution Prevention (DEP) impedisce l’esecuzione di codice in aree di memoria riservate per dati, come lo stack o l’heap; Address Space Layout Randomization (ASLR) è una tecnica che randomizza gli indirizzi di memoria delle applicazioni e delle librerie di sistema al momento dell’avvio. L’obiettivo è rendere difficile per un attaccante prevedere dove si trovano i dati critici in memoria, complicando così l’esecuzione di exploit mirati.

Ancora, Structured Exception Handler Overwrite Protection (SEHOP) verifica l’integrità della catena di gestione delle eccezioni. Se un attaccante tenta di sovrascrivere un puntatore di gestione delle eccezioni, il sistema operativo rileva l’anomalia e genera un errore, impedendo l’esecuzione di codice malevolo.

Heap Integrity Validation monitora la memoria heap per rilevare e prevenire modifiche non autorizzate, come sovrascritture di buffer. Se viene rilevato un tentativo di corruzione, l’applicazione viene bloccata, impedendo l’esecuzione di codice malevolo.

Va detto che i criminali informatici hanno sviluppato tecniche più sofisticate per eludere le protezioni. Ad esempio, possono combinare diverse vulnerabilità e tecniche, come l’iniezione di codice o l’uso di attacchi a catena, per aggirare le difese tradizionali.

Il problema degli attacchi zero-day

Posto che Windows Defender offre un livello di protezione eccellente anche nei confronti delle minacce che hanno anche solamente 4 settimane “di vita”, resta il problema degli attacchi zero-day. In questi casi, i software antimalware che offrono un livello di difesa maggiore sono quelli che possono contare su un solido modulo antiexploit integrato e su un’intelligenza collettiva in-cloud. In altre parole, se uno o più client rilevassero codice potenzialmente sospetto, l’informazione potrebbe essere comunicata tramite il cloud all’intera platea di utenti fornendo una protezione in tempo reale.

Aggiornare con regolarità i programmi che scambiano dati in rete

Per ridurre i rischi quasi a zero, tuttavia, è fondamentale curare l’aggiornamento dei software in uso sulla macchina con particolare attenzione al browser Web. In molti casi, infatti, è la prima porta di accesso. Allo stesso modo, è necessario applicare le patch al client di posta elettronica (se installato in locale) e agli eventuali programmi per la messaggistica istantanea.

Un malintenzionato che riuscisse a sfruttare una o più vulnerabilità dei software citati, può disporre l’esecuzione di codice da remoto oppure guadagnare privilegi più elevati per poi effettuare operazioni pericolose (ad esempio movimenti laterali in una rete locale alla ricerca di altri sistemi da aggredire, o dai quali sottrarre dati riservati).

Ancora, è fondamentale mantenere aggiornate le principali suite per l’ufficio che si usano (ad esempio Microsoft Office) per evitare che il tentativo di apertura di un documento o la semplice visualizzazione dell’anteprima portino al caricamento di codice dannoso.

Infine, nel caso di Windows è sempre necessario verificare le patch rilasciate da Microsoft ogni secondo martedì del mese (Patch Tuesday) e valutarne l’importanza e l’impatto sui propri sistemi. Non si dovrebbe rimandarne l’applicazione troppo a lungo perché possono essere combinate in attacchi a catena come abbiamo visto in questo recente esempio.

Anche Windows Defender ha le sue carte (nascoste): ASR

Sotto un’interfaccia utente di una semplicità disarmante, Windows Defender nasconde una funzionalità di sicurezza chiamata ASR, Attack Surface Reduction.

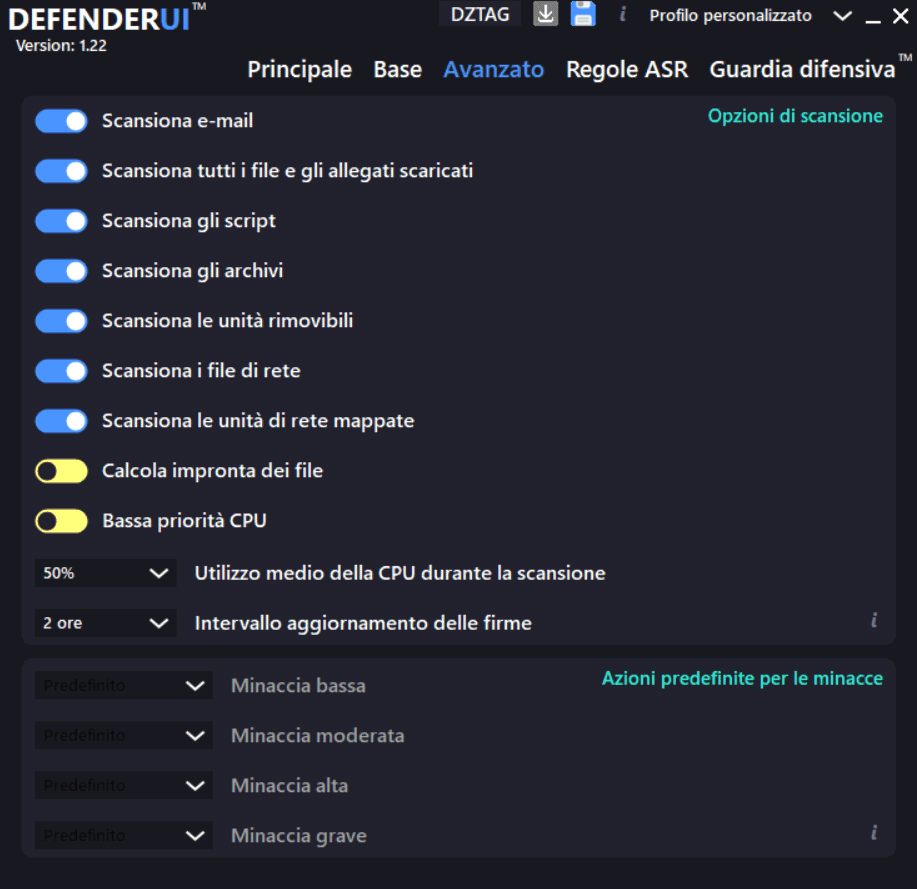

Si tratta di uno strumento che riduce la libertà d’azione delle applicazioni caricate sul sistema evitando l’autorizzazione di tutte quelle operazioni che possono essere sfruttate per lanciare un attacco informatico. Con un programma gratuito chiamata DefenderUI (vedere più avanti) è possibile esporre tutte le caratteristiche di Windows Defender utili a ridurre la superficie d’attacco.

Molto spesso un’aggressione comincia proprio usando una delle comuni tattiche elencate nell’immagine. Scegliendo il profilo Raccomandato all’avvio di DefenderUI, si imposta Windows Defender in maniera tale che sia piuttosto severo e intervenga attivamente ogniqualvolta dovesse emergere un comportamento inusuale o poco trasparente da parte di qualsiasi applicazione.

La funzione segreta (ASR) che riduce la superficie d’attacco con Windows Defender, può essere attivata sia con un programma di terze parti come DefenderUI ma anche utilizzando un semplice comando PowerShell.

Esclusioni di Windows Defender

Uno degli aspetti più critici di Windows Defender è che a volte il software, incontrando archivi di grandi dimensioni o file ISO, rallenta le prestazioni del sistema effettuando la scansione di ogni singolo elemento presente. La situazione diventa poco sostenibile quando Defender ha a che fare con archivi contenenti molteplici file di piccole dimensioni su sistemi dotati di una configurazione hardware modesta.

In questi casi, si può ridurre l’occupazione della CPU da parte di Defender con un semplice intervento effettuabile da finestra PowerShell in pochi secondi.

In alternativa, è possibile scaricare l’utilità gratuita DefenderUI che permette di ottimizzare l’antimalware di Windows 10 e Windows 11 utilizzando una semplice interfaccia grafica. Dopo aver scelto il profilo Raccomandato, che consigliamo di usare, si può cliccare su Avanzato in alto per poi impostare un Utilizzo medio della CPU durante la scansione inferiore al 50%.

Digitando Sicurezza di Windows nella casella di ricerca, scegliendo Protezione da virus e minacce, Gestione impostazioni (sotto a Impostazioni di Protezione da virus e minacce) quindi Aggiungi o rimuovi esclusioni, si possono eventualmente specificare file, tipi di file, cartelle e processi che Defender deve sempre ignorare.

Da parte nostra, solitamente specifichiamo tra le esclusioni la cartella del client di posta elettronica (soprattutto se di terze parti, quindi diverso da Outlook). Questo per evitare che a seguito di un rilevamento malware relativo a un allegato, un intero archivio di posta possa essere messo in quarantena o cancellato. D’altra parte, tutti gli allegati transitano attraverso la cartella %temp% del sistema operativo o sono salvati da qualche parte prima dell’apertura.

Aprire gli allegati e i file sconosciuti in sicurezza

Posto che VirusTotal è vostro amico, non è detto che la piattaforma riesca a rilevare il contenuto malevolo nascosto in una qualunque tipologia di file. Capita spesso, infatti, che a valle dello sfruttamento di una pericolosa vulnerabilità zero-day o dell’utilizzo di codice molto ben congegnato, i laboratori dei principali vendor di soluzioni antimalware e antivirus ancora non siano a conoscenza della minaccia.

Un buon modo per procedere è utilizzare Windows Sandbox per aprire i file in sicurezza: la funzionalità, attivabile spuntando la casella Sandbox di Windows nella finestra che appare premendo Windows+R quindi digitando optionalfeatures, consente di gestire qualunque file in un ambiente isolato rispetto al sistema sottostante. In questo modo si eviteranno infezioni malware o altre conseguenze, come il furto di dati personali e informazioni riservate.

Una soluzione un po’ più “esotica” ma non meno efficace consiste nel ricorrere al programma chiamato DangerZone. Basato su Docker, DangerZone converte qualunque file (indipendentemente dalla sua tipologia) nel formato PDF rimuovendo qualunque codice aggiuntivo eventualmente presente. In questo modo, l’utente può aprire il file PDF senza correre alcun rischio.

Credit immagine in apertura: iStock.com – da-kuk

/https://www.ilsoftware.it/app/uploads/2024/09/windows-defender-e-sufficiente-2024.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/persona-tastiera-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/donna-con-computer-in-giardino.jpg)