Nel suo Digital Defense Report più aggiornato, Microsoft ha osservato che il 98% degli attacchi informatici possono essere evitati implementando le pratiche di sicurezza di base. Quando si parla di sicurezza rete aziendale è infatti fondamentale soffermarsi con particolare rigore sulla protezione degli endpoint.

Nell’ambito della sicurezza informatica, il termine “endpoint” fa riferimento a ciascun dispositivo collegato alla rete che può rappresentare un potenziale punto di accesso per minacce o attacchi informatici. Gli endpoint possono includere computer, notebook, server, dispositivi mobili e qualsiasi altro device connesso con l’infrastruttura dell’azienda.

La sicurezza della rete di qualsiasi impresa, quindi, passa per un’attenta difesa dei singoli endpoint, dispositivi che – se attaccati con successo – possono essere sfruttati dai criminali informatici per muoversi lateralmente nella LAN e aggredire, in cascata, altre macchine. Nei casi peggiori, minando alla base la continuità operativa e il business aziendale.

Quali operazioni per la sicurezza della rete aziendale

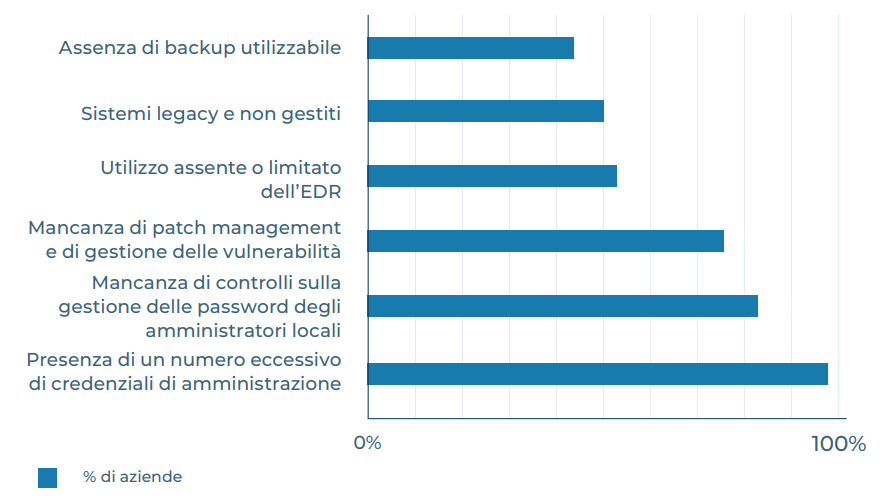

NinjaOne, piattaforma che offre agli amministratori IT il controllo degli endpoint (anche a distanza) per svolgere attività di configurazione e assistenza, mette in evidenza le “lacune” che espongono più spesso professionisti e imprese (ed in particolare i dati che gestiscono) a rischi di attacco. Di seguito sono riportati alcuni esempi di problemi chiave che hanno avuto un impatto negativo sulla resilienza informatica.

Il fatto è che tante aziende non si servono di strumenti integrati e centralizzati per gestire la sicurezza della rete. Il rischio che tante configurazioni diverse si stratifichino nel corso del tempo su ciascun endpoint, spesso in modo incontrollato, è sempre dietro l’angolo. Senza una visione d’insieme sulla configurazione di ciascuna macchina collegata in LAN, è complicato rendersi conto dello stato di ogni sistema e delle specifiche impostazioni che possono rappresentare un problema sul piano della sicurezza.

Automatizzare la protezione della rete aziendale

Con l’espressione hardening degli endpoint ci si riferisce alla pratica che consiste nel migliorare la sicurezza dei dispositivi, rendendoli più resistenti agli attacchi e alle vulnerabilità. L’obiettivo è ridurre al minimo le opportunità per gli attaccanti che tentano di sfruttare vulnerabilità e compromettere la sicurezza dei sistemi.

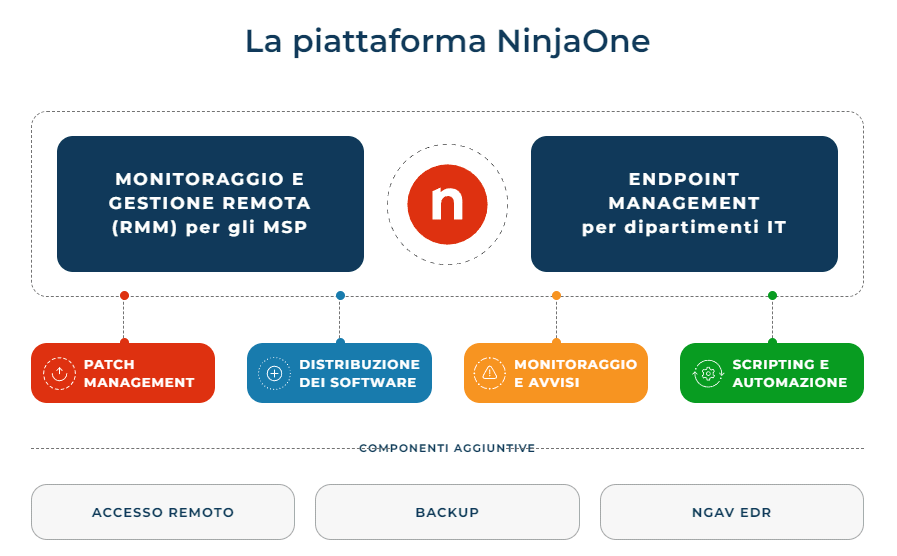

La piattaforma NinjaOne, che può essere provata gratuitamente compilando questo form online, abbina le funzionalità proprie di un software RMM (Remote Monitoring and Management), quindi di monitoraggio e gestione remota dei dispositivi e dei sistemi con quelle di endpoint management.

La chiave è proprio questa: usando un approccio tradizionale è praticamente impossibile tenere traccia delle modifiche applicate sui singoli endpoint e registrare come il loro stato cambia nel corso del tempo. Con NinjaOne si ha a disposizione una pratica dashboard che assicura una visione complessiva sulla sicurezza della rete e che avvisa tempestivamente gli amministratori nel caso in cui si verificassero situazioni anomale.

NinjaOne agisce in autonomia controllando lo stato di ciascun dispositivo, indipendentemente dalla rete a cui risulta collegato. Gli amministratori possono configurare attività di automazione che, attraverso l’uso di un meccanismo di scripting estremamente potente e flessibile, consentono di operare automaticamente modifiche su ogni endpoint, parte integrante della rete aziendale. E ciò sia in locale che sui dispositivi remoti.

Come distribuire le configurazioni di sicurezza sui dispositivi

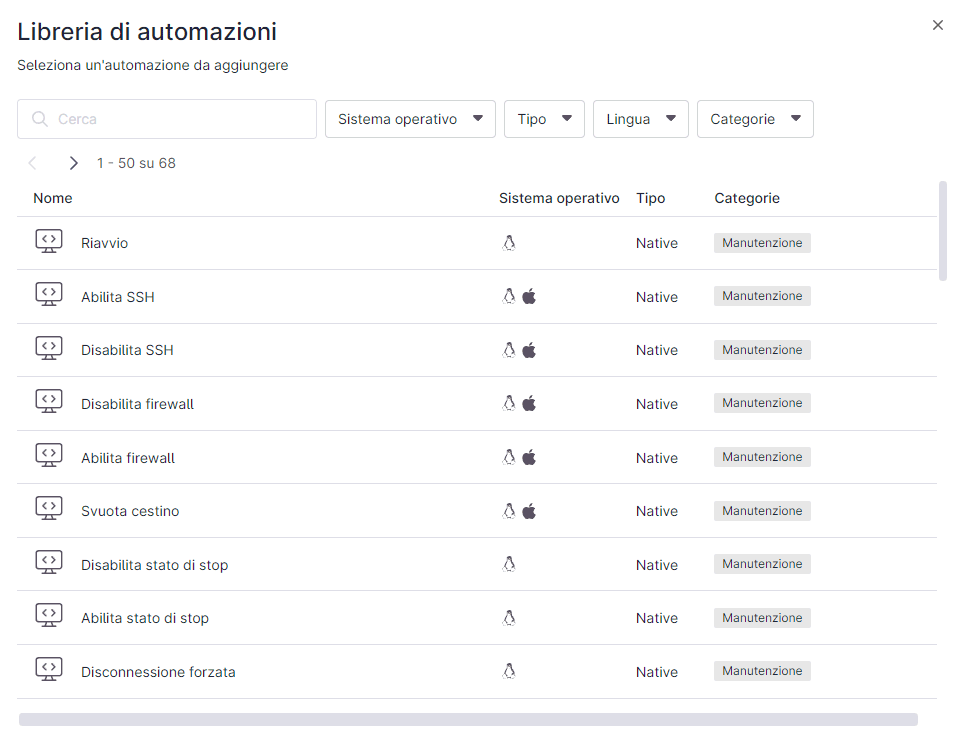

Quando si configurano nuovi dispositivi, è possibile utilizzare gli strumenti integrati nel sistema operativo per migliorare la sicurezza del dispositivo. NinjaOne integra una ricca dote di script di automazione che possono essere ulteriormente arricchiti aggiungendo quelli predisposti dalla comunità. In alternativa, grazie all’editor integrato, è possibile creare autonomamente i propri script estendendo la libreria fornita con la piattaforma.

Il manuale per la difesa degli endpoint contiene una serie di indicazioni preziose per automatizzare i processi di protezione degli endpoint con NinjaOne. Con l’automazione, è possibile pianificare rapidamente le attività e automatizzare i processi condizionali, riducendo l’esposizione a potenziali vulnerabilità e la quantità di input manuali necessari al team IT.

Nell’interfaccia di NinjaOne, portandosi su Amministrazione, Libreria, Automazione, si può accedere alla Libreria dei modelli disponibili: un’ampia raccolta di script per gestire l’hardening degli endpoint. Inoltre, cliccando su Aggiungi, si possono inserire nuovi script, importarli, definire automatismi per l’esecuzione e l’installazione di applicazioni.

Gli script NinjaOne permettono insomma di interagire direttamente con la configurazione del sistema operativo su ciascun endpoint disponendo l’applicazione di modifiche correttive nel caso in cui le impostazioni rilevate non fossero quelle migliori.

Alcuni esempi di attività di hardening effettuabili con NinjaOne

Utilizzando il meccanismo di automazione integrato in NinjaOne è possibile, tra le varie attività, prevedere le seguenti modifiche:

Protezione degli accessi

- Attivazione dell’autenticazione multifattore (MFA)

- Rimozione degli account utente sconosciuti

- Modifica degli account amministrativi predefiniti

- Applicare l’accesso con privilegi minimi agli account

- Impedire l’installazione di nuove applicazioni

- Imporre l’utilizzo di password robuste

Configurazione del dispositivo

- Attivazione della funzionalità Secure Boot

- Disattivazione delle periferiche USB

- Abilitazione della crittografia delle unità (ad esempio mediante BitLocker)

- Blocco delle richieste di rete da parte di applicazioni specifiche (ad esempio Blocco Note, wscript, cscript,…)

- Riduzione delle porte di comunicazione esposte sull’interfaccia di rete

- Miglioramento delle attività di logging

- Disattivazione dei protocolli considerati insicuri (ad esempio SMBv1)

Gestione del software

- Rimozione delle applicazioni potenzialmente pericolose

- Rimozione di software non supportati o non consentiti

- Distribuzione di soluzioni antimalware e di Endpoint Detection and Response (EDR)

- Installazione di soluzioni per la gestione sicura delle credenziali di accesso

- Abilitazione e configurazione corretta del firewall

- Rimozione di eseguibili non più in uso

Auditing

- Verifica dell’effettiva applicazione delle impostazioni di hardening su ciascun sistema

Le attività di hardening vanno verificate periodicamente

NinjaOne tiene a precisare che elenchi come quello pubblicato poco sopra, non sono e non possono essere esaustivi. Non tutte le attività di hardening sono applicabili in ogni ambiente e molte di esse devono essere adattate di conseguenza. A questo proposito, va ricordato che le linee guida cambiano spesso: l’approccio per migliorare la sicurezza dei singoli sistemi deve quindi essere rivalutato e aggiornato regolarmente.

Nella guida gratuita per l’hardening degli endpoint NinjaOne presenta alcuni esempi concreti per mettere in sicurezza la rete focalizzandosi sui dispositivi ad essa connessi e cinque modi per automatizzare l’implementazione di meccanismi di difesa dagli attacchi informatici.

Le operazioni di hardening possono essere effettuate, grazie a NinjaOne, sia sui dispositivi conosciuti sia sui nuovi endpoint che si collegano per la prima volta alla rete. In questo caso, si può sfruttare l’automazione per impostare Windows Update, per creare automaticamente un account amministratore locale, per predisporre la rotazione delle password, per installare il set di applicazioni indispensabili nell’ambito della struttura aziendale.

Per iniziare la prova gratuita di NinjaOne, basta fare riferimento al sito ufficiale della piattaforma RMM.

Credit immagine in apertura: iStock.com/Just_Super

/https://www.ilsoftware.it/app/uploads/2023/10/sicurezza-rete-hardening-endpoint-ninjaone.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/gemini-supercard-x-truffa-pagamenti-contactless.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vpn-estero.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/Gemini_Generated_Image_truffa-whatsapp-image-scam-foto.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475511.jpg)