Correva il mese di febbraio 2016 quando l’attuale CEO di Apple, Tim Cook, lanciò la sfida: “nessun iPhone potrà più essere sbloccato“. Se non dal legittimo proprietario, ovviamente (vedere Sbloccare iPhone non sarà più possibile: la sfida di Cook).

Le dichiarazioni di Cook arrivarono dopo il clamore ingeneratosi dopo la notizia dello sblocco di un iPhone appartenuto a un attentatore. A inizio 2018 Cellebrite, azienda israeliana spesso coinvolta in attività di intelligence dalle autorità governative e dalle forze di polizia di mezzo mondo, aveva dichiarato di essere in grado di sbloccare iPhone di qualunque modello: Cellebrite dichiara di essere in grado di sbloccare qualunque iPhone.

In questi giorni i portavoce di Cellebrite hanno fatto presente che l’azienda sarebbe in grado di sbloccare anche gli iPhone di più recente fattura, compresi quelli che utilizzano la versione più recente di iOS (release 12.3).

Nella pagina che illustra il suo Universal Forensic Extraction Device (UFED) Physical Analyzer, Cellebrite osserva che il sistema messo a punto è in grado di bypassare le misure di blocco ed effettuare un’estrazione completa dei file su qualunque dispositivo iOS e sulla maggior parte dei dispositivi Android di fascia alta.

Lo scorso anno un’altra azienda – GrayShift – aveva presentato uno strumento in grado di sbloccare gli iPhone basati su iOS 11: Cos’è GrayKey, lo strumento per violare gli iPhone e come Apple ne bloccherà l’utilizzo.

Dopo che le agenzie governative e i servizi di intelligence USA siglarono un accordo con GrayShift, Apple spiegò le misure messe in campo per bloccare sul nascere attacchi basati sullo sfruttamento della porta USB. In particolare, la Mela introdusse la cosiddetta USB Restricted Mode ovvero una speciale funzione che provvede a impedire automaticamente l’impiego della porta Lightning dopo un’ora consecutiva di mancato utilizzo del device.

ElcomSoft individuò un’ulteriore lacuna legata alla USB Restricted Mode, poi successivamente risolta da Apple: Dopo l’aggiornamento di iOS gli iPhone restano attaccabili usando accessori USB.

Proprio Vladimir Katalov, CEO di ElcomSoft, ha dichiarato che le soluzioni di Cellebrite utilizzano un approccio basato sulla tecnica del brute forcing ovvero provano in sequenza le varie password di sblocco fino all’individuazione di quella corretta.

Katalov ha aggiunto che sia Cellebrite che GrayShift sostengono di avere soluzioni per superare USB Restricted Mode anche se i dettagli tecnici vengono mantenuti segreti.

L’unico requisito, secondo Katalov, è che l’iPhone debba essere stato sbloccato almeno una volta dall’ultimo reboot del telefono altrimenti l’attacco difficilmente andrà a buon fine. “Da ciò che abbiamo potuto sapere, l’attacco brute force riesce a provare da 10 a 30 password al secondo in modalità AFU” (After First Unlock) “mentre si può provare appena una sola password in 10 minuti in modalità BFU” (Before First Unlock) ovvero prima che il dispositivo sia stato sbloccato almeno una volta.

Secondo Katalov nel caso degli iPhone XR e XS (entrambi basati sul SoC Apple A12) l’accesso al contenuto del terminale da parte di soggetti diversi dal legittimo proprietario sarebbe molto complesso perché l’azione di brute forcing può funzionare solo in modalità BFU – quindi con un solo tentativo ogni 10 minuti e un massimo di 150 test giornalieri – anche nel caso di sblocco avvenuto dopo il riavvio del telefono. Performance che ovviamente rendono impraticabile l’accesso ai dati da parte di terzi.

Katalov osserva che Cellebrite non supporta lo sblocco degli iPhone XR e XS nella sua soluzione on-premise ovvero concessa ai clienti finali (come detto essenzialmente agenzie governative e forze di polizia) ma vi fa comunque riferimento nei suoi Advanced Services (gli smartphone sono fisicamente trattenuti dall’azienda ed esaminati nei suoi laboratori).

Il numero uno di ElcomSoft, azienda che abbiamo spesso citato per i tanti tool specializzati nel recupero delle password e per le molteplici utilità sfruttate nell’analisi forense, sostiene che i più recenti dispositivi iOS risultano davvero molto ben protetti ma che alcuni device Android possono addirittura offrire un livello di sicurezza superiore.

Nel caso degli iPhone Katalov suggerisce di:

– Utilizzare almeno un passcode composto da 6 cifre

– Possibilmente, rendere la password di sblocco più complessa

– Attivare USB Restricted Mode

– Accertarsi di sapere come utilizzare USB Restricted Mode su richiesta

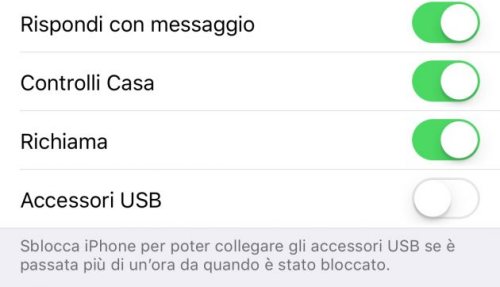

Riguardo gli ultimi due punti, suggeriamo di portarvi su Face ID e codice all’interno delle impostazioni, scorrere fino a individuare la voce Accessori USB e assicurarsi che il corrispondente “interruttore” sia disattivato, così come in figura.

Richiamando la modalità SOS di iOS, tra le varie operazioni effettuate, il dispositivo attiverà istantaneamente la USB Restricted Mode.

In definitiva, per i normali utenti non cambia nulla, almeno per il momento. Attacchi come quelli descritti in precedenza vengono posti in essere solamente in casi estremi e non sono certo alla portata degli utenti comuni.

C’è però un problema di fondo: cosa potrebbe succedere se la tecnologia sviluppata da aziende come Cellebrite venisse in qualche modo trafugata? Cosa succederebbe se cadesse nelle mani sbagliate? Nel corso del tempo si sono succeduti diversi casi di codice trafugato da aziende che offrivano servizi di consulenza alle autorità e all’intelligence dei vari Paesi.

/https://www.ilsoftware.it/app/uploads/2023/05/img_19440.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-11.jpg)