La piaga dei ransomware non accenna a farsi da parte. Secondo Cisco i ransomware rappresentano il 40% delle minacce informatiche e negli ultimi tempi si sono diffuse minacce come BlackCat e LockBit che si sono fatte promotrici del modello Ransomware-as-a-Service (RaaS).

I criminali informatici che riescono a condurre in porto un attacco ransomware non cercano più di estorcere denaro previa codifica dei dati personali di aziende, professionisti e utenti privati ma minacciano la diffusione delle informazioni riservate nel caso in cui non venisse pagato alcun riscatto.

È una tattica relativamente nuova che mira a bersagliare anche quelle realtà aziendali che si servono di strumenti di backup e disaster recovery efficaci e che sono in grado di ripristinare i dati crittografati da un ransomware.

Windows 10 e Windows 11 integrano un modulo per la protezione contro i ransomware: si chiama Accesso alle cartelle controllato ed è parte integrante di Microsoft Defender.

La protezione ransomware è stata aggiunta in Windows 10 sin da ottobre 2017, migliorata negli anni e poi confermata anche in Windows 11.

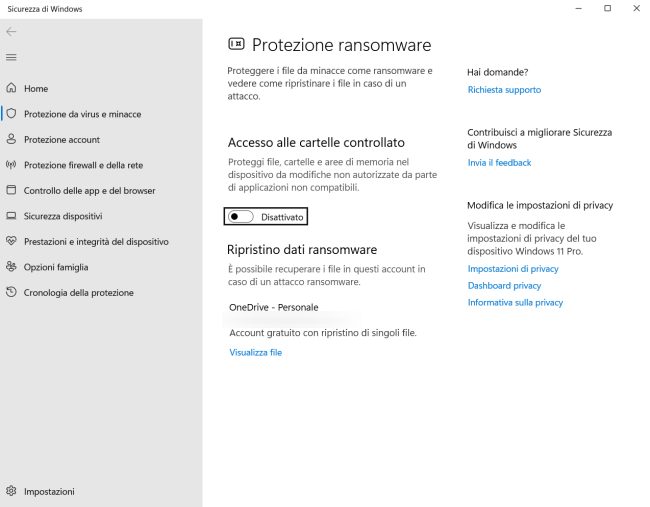

Per accedervi basta digitare Accesso alle cartelle controllato nella casella di ricerca di Windows. Per impostazione predefinita, la protezione ransomware di Windows è disattivata: l’utente può eventualmente abilitarla su richiesta.

Il funzionamento del blocco ransomware di Windows è molto semplice e ormai non è una novità. Diversi altri antimalware offrono una funzione di sicurezza molto simile che si occupa, appunto, di bloccare l’azione di eventuali ransomware autorizzando l’accesso alle cartelle contenenti documenti personali solo a programmi e applicazioni approvati dall’utente.

Come SmartScreen anche Accesso alle cartelle controllato è una funzione che poggia il suo funzionamento sulla reputazione dei programmi: le applicazioni note al sistema e all’utente possono accedere ai file personali. Inoltre, decide se i file eseguibili possono scrivere nelle cartelle nel profilo utente sulla base della loro provenienza, comportamento e frequenza di accesso.

Il numero di falsi positivi restituiti da Accesso alle cartelle controllato è tuttavia ancora sorprendentemente elevato. La protezione da ransomware di Windows non solo blocca molte app innocue ma anche strumenti integrati come PowerShell.

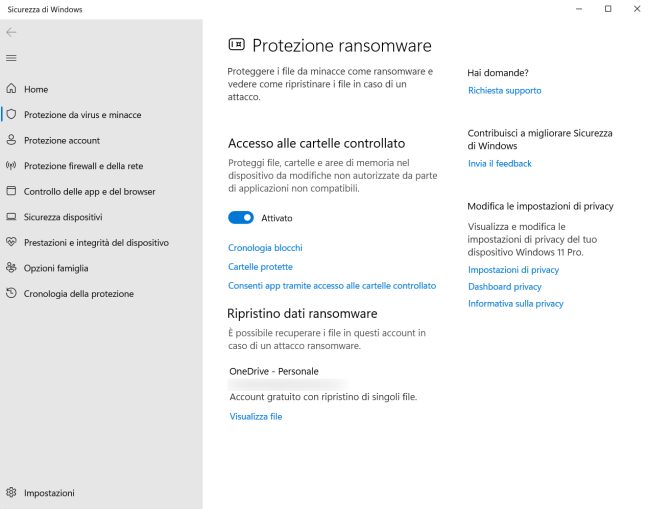

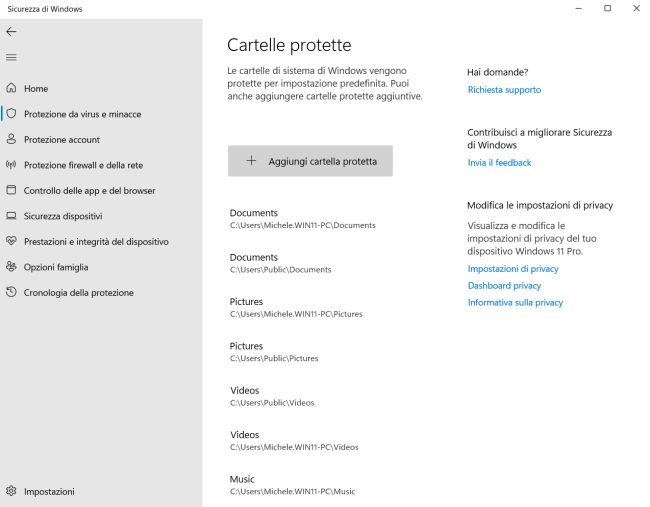

Attivando l’opzione in corrispondenza di Accesso alle cartelle controllato, si può attivare l’anti ransomware di Windows: con un clic su Cartelle protette si possono verificare le cartelle sulle quali il sistema operativo ha posto una sorta di “cane da guardia” a livello di file system.

Di default Windows 10 e Windows 11 proteggono tutte le cartelle di sistema (Documenti, Immagini, Video, Musica, Video, Desktop, Preferiti…) e riconoscono anche le cartelle spostate altrove.

Nulla vieta di aggiungerne altre cartelle alla lista: saranno ugualmente protette dall’anti ransomware di Windows.

Ogniqualvolta un’applicazione (anche quelle legittime) tenta di scrivere all’interno delle cartelle protette, Windows mostra un messaggio d’allerta nell’angolo inferiore destro dello schermo.

Facendo clic su tale messaggio d’allerta, si potrà aggiungere le applicazioni conosciute e benigne alla white list.

Va rilevato che non trovandosi in grado di apportare modifiche sulle cartelle controllate, i programmi in esecuzione possono esporre i messaggi di errore più disparati: talvolta si fa riferimento a errori di I/O anche se in altri casi l’errore risulta un po’ meno comprensibile (esempio: “l file non è stato trovato“).

Cliccando su Consenti app tramite accesso alle cartelle controllato nella finestra Protezione ransomware quindi su Aggiungi app consentita si possono eventualmente aggiungere in modo manuale una o più applicazioni autorizzate a scrivere nelle cartelle protette. È comunque necessario chiudere e riavviare l’applicazione per poter scrivere con successo nella cartella protetta da Windows.

Gli utenti di Windows non possono infatti modificare la “lista nera” di applicazioni creata dal sistema ma possono stilare un elenco di applicazioni legittime, come abbiamo appena visto. Si tratta comunque di un procedimento piuttosto macchinoso poiché a volte è necessario effettuare una doppia autenticazione con un account utente di tipo amministrativo. Le cartelle protette impostate da Windows in modo predefinito, inoltre, non possono essere rimosse.

Configurare la protezione anti ransomware di Windows in modalità audit

Il sistema di protezione contro i ransomware integrato in Microsoft Defender offre di base solo l’opzione Attivato/Disattivato. Aprendo una finestra PowerShell con i diritti amministrativi (premere Windows+X quindi scegliendo Windows PowerShell (amministratore) in Windows 10 o Terminale (Admin) in Windows 11) si può impartire il comando seguente per attivare l’anti ransomware in modalità audit:

L’audit mode consente di configurare la protezione anti ransomware un po’ per volta, via via che si utilizza il PC. In questo modo è possibile mettere alla prova il funzionamento dell’anti ransomware con la possibilità di esaminare gli eventi generati senza influire sul normale utilizzo del dispositivo.

Scrivendo semplicemente Get-MpPreference si può verificare che il parametro EnableControlledFolderAccess risulta impostato a 2. Ciò conferma che la modalità audit è abilitata (diversamente 0 indica che l’anti ransomware è disattivato; 1 che risulta abilitato).

Dopo aver provato a fondo l’anti ransomware di Windows in audit mode si può eventualmente abilitarlo in pianta stabile.

Abbinando alla cmdlet PowerShell Set-MpPreference il parametro ControlledFolderAccessProtectedFolders è possibile specificare cartelle aggiuntive da proteggere; con ControlledFolderAccessAllowedApplications si possono configurare ulteriori applicazioni consentite.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16310.jpg)

/https://www.ilsoftware.it/app/uploads/2023/09/3-34.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/redfish-server-AMI-vulnerabili.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476051_1745388190.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/04/gemini-supercard-x-truffa-pagamenti-contactless.jpg)