Se pensiamo alla nostra vita digitale, risulta piuttosto semplice registrare l’assenza di “isolamenti fisici” tra le attività espletate su un singolo dispositivo, come può essere un PC o uno smartphone. Qubes OS è un sistema operativo che separa le varie attività in compartimenti sicuri, in modo simile a come si gestisce uno spazio fisico in un edificio.

La filosofia di Qubes si basa sull’assunto che tutti i software contengono bug. Invece di cercare di prevenire gli attacchi, compito arduo a causa della rapida evoluzione del codice, Qubes si concentra sul confinamento e sul controllo dell’eventuale danno. Si parla infatti di compartimentazione della sicurezza. Questo approccio consente di isolare dati preziosi da attività rischiose, evitando che un attacco comprometta l’intero sistema.

Qubes OS, un sistema operativo orientato alla sicurezza attraverso la virtualizzazione

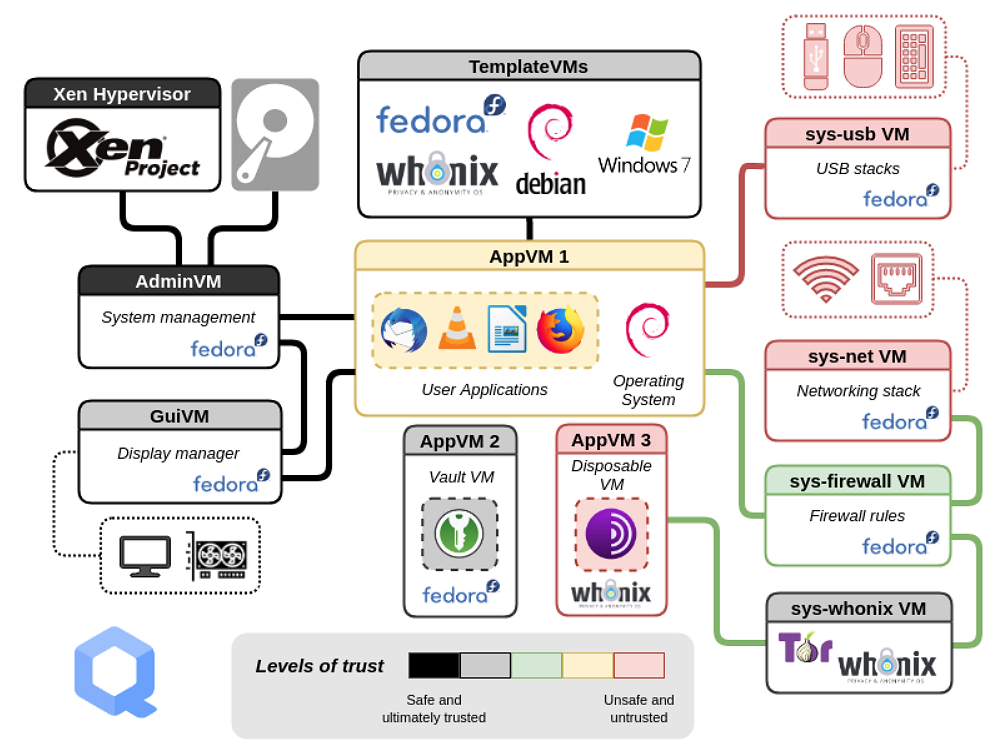

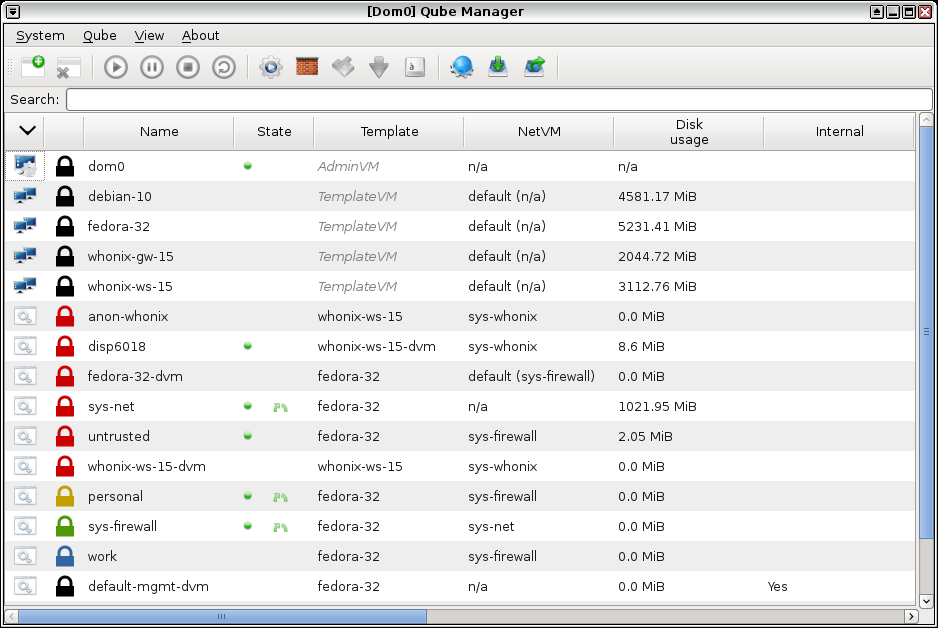

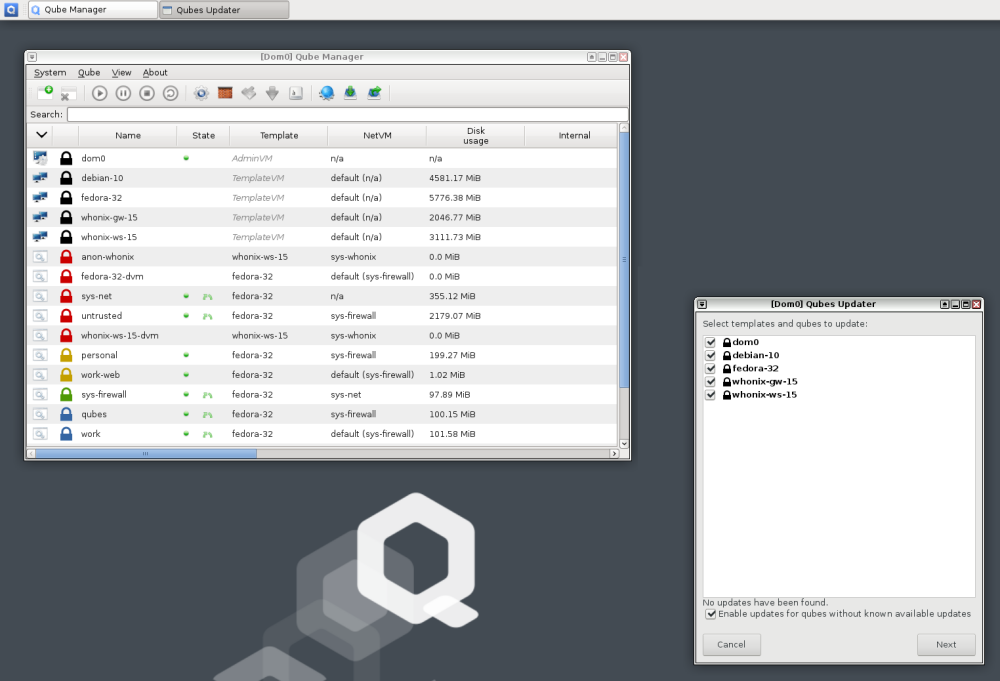

Qubes OS è un sistema operativo open source progettato per garantire un livello di sicurezza estremamente elevato nell’ambito dell’utilizzo di un sistema desktop da parte di un singolo utente. La sua principale innovazione risiede nell’uso della virtualizzazione basata su Xen, che consente di creare e gestire ambienti isolati chiamati “qubes“. Ogni qube è essenzialmente una macchina virtuale (VM) che può essere configurata per soddisfare esigenze specifiche, ad esempio per eseguire applicazioni isolate, gestire la rete, il firewall oppure per altre necessità.

Caratteristiche principali di Qubes OS:

- Isolamento forte: Ogni qube può isolare software diversi, trattandoli come se fossero installati su macchine fisiche separate, grazie alle tecniche avanzate di virtualizzazione.

- Sistema a template: Ciascun qube può condividere un file system di base senza compromettere la sicurezza, attraverso il sistema dei template.

- Supporto per più sistemi: Qubes OS supporta più sistemi contemporaneamente, come le principali distribuzioni Linux e lo stesso Windows, permettendo agli utenti di gestire vari ambienti da un’unica piattaforma.

- Macchine virtuali che si autodistruggono: È possibile creare qubes temporanei (“usa e getta”) che si autodistruggono al termine della sessione, aumentando ulteriormente la sicurezza.

- Integrazione con Whonix: Qubes supporta l’esecuzione sicura di Tor Browser tramite l’integrazione con Whonix, assicurando privacy e anonimato durante la navigazione. Whonix è a sua volta un sistema operativo utilizzato principalmente per proteggere la privacy online e garantire l’anonimato dell’utente, specialmente in scenari in cui la sicurezza è fondamentale.

- Isolamento dei dispositivi: Gestione sicura dei dispositivi attraverso l’isolamento di schede di rete e controller USB.

- Split GPG: Il sistema mantiene le chiavi private in un ambiente sicuro, lontano dai potenziali rischi del sistema operativo principale.

- Proxy CTAP: Una funzionalità che permette di utilizzare dispositivi di autenticazione a due fattori senza esporre il browser Web a un intero stack USB.

Perché usare Qubes OS

- Compartimentazione: Ogni applicazione è eseguita da Qubes in una macchina virtuale isolata (AppVM), riducendo il rischio di infezione da malware.

- Hypervisor di tipo 1: L’uso dell’hypervisor Xen consente una maggiore sicurezza, poiché le AppVM non dipendono da un sistema operativo host potenzialmente vulnerabile.

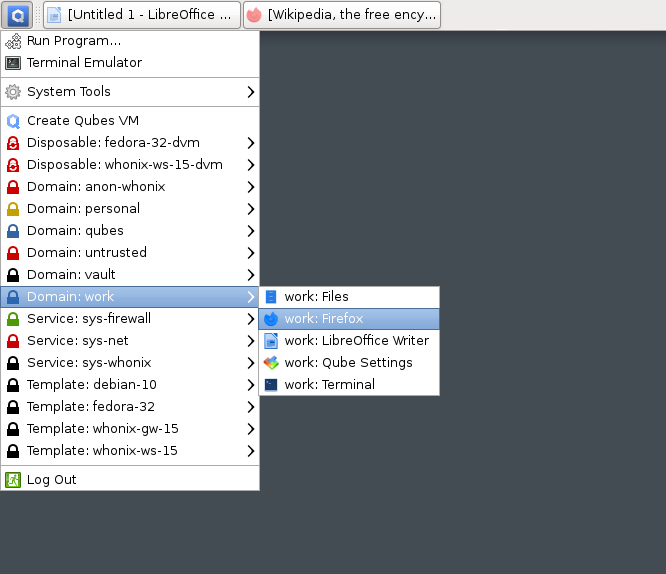

- Interfaccia utente intuitiva: Nonostante la complessità sottostante, l’interfaccia di Qubes è progettata per essere user-friendly, con un sistema di colori che facilita l’identificazione a colpo d’occhio dei diversi qubes.

- Flessibilità: Gli utenti possono creare qubes per vari scopi, come navigazione web, lavoro o sviluppo software, e possono eseguire diversi sistemi operativi all’interno dei qubes.

Come funziona compartimentazione delle macchine virtuali

Le elevate garanzie in termini di sicurezza che Qubes può offrire fanno perno sulla virtualizzazione Xen, sfruttata per impostare una rigorosa compartimentazione. Questo significa che un problema di sicurezza o un vero e proprio attacco informatico che dovessero manifestarsi sul singolo qube non può propagarsi sul sistema host né, tanto meno, sugli altri qubes.

La mente corre subito a un attacco ransomware: in questo caso l’aggressione, a seconda del sistema operativo installato nel singolo qube provoca sì la cifratura dei dati dell’utente ma non può in alcun modo diffondersi attraverso la rete e, di conseguenza, interessare i file memorizzati altrove.

Il grande vantaggio di Qubes è che non si tratta di una distribuzione Linux sprovvista di interfaccia grafica. Per impostazione predefinita, infatti, usa il desktop environment Xfce4. Da qui, cliccando sulla barra in alto, è possibile gestire l’avvio delle applicazioni contenute nei vari qubes.

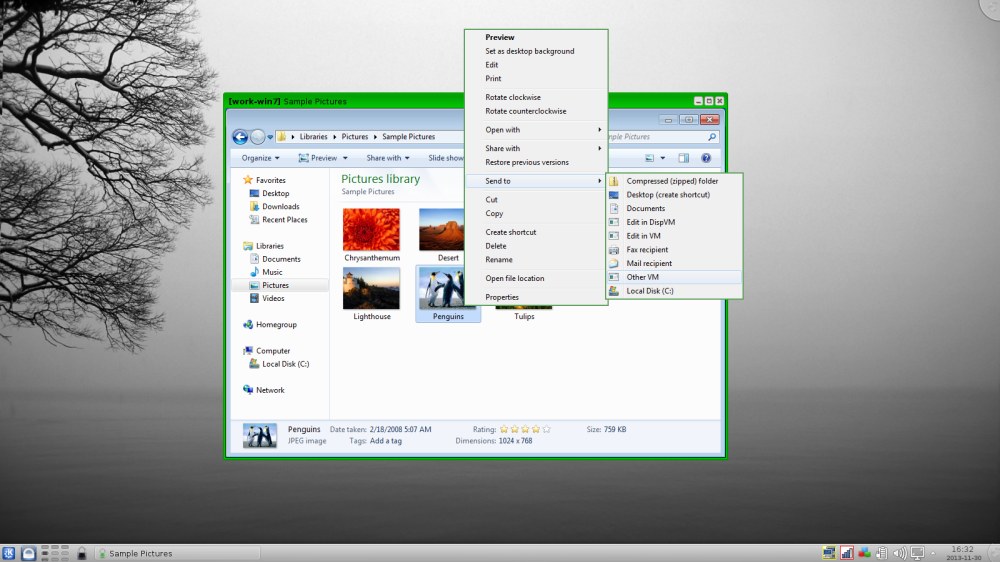

Cosa sono le Windows AppVM

Come abbiamo accennato in precedenza, Qubes OS permette di beneficiare della compartimentazione anche per le applicazioni Windows. Le cosiddette Windows AppVM rappresentano un significativo passo avanti nell’unione tra flessibilità operativa e sicurezza. Grazie all’infrastruttura avanzata di Qubes, gli utenti possono sfruttare i vantaggi di Windows mantenendo un controllo rigoroso sulle interazioni tra le VM.

Le Windows AppVM non sono semplici macchine virtuali. Si integrano infatti con l’infrastruttura di Qubes, sfruttando funzionalità chiave come:

- Copia sicura dei file tra VM: Grazie alle policy configurabili, è possibile trasferire file tra le VM senza rischi, garantendo la protezione dei dati sensibili.

- Clipboard condivisa: Anche la condivisione degli appunti avviene in modo sicuro, rispettando le restrizioni definite dall’utente.

- Infrastruttura qrexec: Qrexec è il fulcro dell’interazione sicura tra le VM. Si tratta di un sistema RPC (Remote Procedure Call) elastico che permette l’esecuzione di comandi e applicazioni tra VM diverse senza compromettere la sicurezza.

Differenze tra Qubes OS e le distribuzioni Linux immutabili

Le distribuzioni Linux immutabili, come Fedora Silverblue, openSUSE MicroOS e NixOS in configurazioni immutabili, utilizzano un approccio intelligente che prevede il “montaggio” del sistema operativo principale in modalità read-only, impedendo modifiche accidentali o malevole. Questa immutabilità garantisce stabilità e facilita gli aggiornamenti atomici, che possono essere eseguiti senza il rischio di danneggiare il sistema. Con la possibilità di tornare sui propri passi in caso di necessità.

Queste distribuzioni puntano a offrire un sistema operativo stabile e resiliente, particolarmente adatto a sviluppatori, ambienti server, professionisti e utenti desktop avanzati. La possibilità di eseguire rollback completi rende il sistema affidabile e facilmente gestibile.

Qubes OS è di fatto immutabile perché la soluzione basata sull’utilizzo di ambienti virtualizzati isolati rispetto al sistema host e alle altre macchine virtuali consente di ottenere lo stesso risultato.

Rispetto alle classiche distribuzioni Linux immutabili, tuttavia, Qubes si mette in evidenza per un approccio spiccatamente orientato sulla sicurezza: ogni qube è indipendente, con accesso limitato alle risorse comuni. Il principio della compartimentazione protegge dagli attacchi informatici: come già evidenziato in precedenza, un exploit in un qube non compromette l’intero sistema.

Nelle distribuzioni immutabili, inoltre, il software è distribuito principalmente tramite Flatpak, OCI od overlay temporanei. Gli aggiornamenti inoltre sono “atomici“, garantendo che il sistema si trovi sempre in uno stato funzionante. In Qubes OS, invece, ogni qube può avere il proprio ambiente software, basato su template condivisi per ridurre l’utilizzo di risorse. Gli aggiornamenti per i template sono centralizzati e si riflettono su tutti i qubes che li utilizzano.

Infine, mentre Qubes richiede hardware potente con supporto per la virtualizzazione (VT-x/AMD-V), le distro immutabili hanno requisiti hardware più modesti.

Tabella di confronto tra distro immutabili e Qubes

| Caratteristica | Qubes OS | Distribuzioni Linux immutabili |

|---|---|---|

| Architettura | Basata su virtualizzazione Xen con qubes isolati. | File system immutabile montato in modalità read-only. |

| Obiettivo | Sicurezza estrema attraverso compartimentazione. | Stabilità e aggiornamenti affidabili. |

| Sicurezza | Isolamento hardware e compartimentazione. | File system immutabile e sandboxing. |

| Gestione software | Template condivisi per qubes con ambienti software indipendenti. | Container e overlay per applicazioni. |

| Prestazioni | Richiede hardware potente e supporto per virtualizzazione. | Leggere con requisiti hardware modesti. |

| Casi d’uso | Adatto per utenti che gestiscono dati sensibili o affrontano minacce. | Ideali per sviluppatori e ambienti server o edge. |

Le differenze tra Qubes e Tails

In un altro nostro articolo abbiamo della distribuzione live Tails OS che permette di navigare in modo sicuro e anonimo. Funziona principalmente da supporti USB avviabili e non lascia tracce sul computer utilizzato. Tails utilizza la rete Tor per anonimizzare il traffico Internet e offre strumenti preinstallati per la crittografia e la comunicazione sicura.

Mentre Qubes si focalizza sulla compartimentazione delle applicazioni e sulla sicurezza del sistema operativo nel suo complesso, Tails si dedica all’anonimato online e alla protezione della privacy degli utenti in scenari ben specifici (ad esempio allorquando si utilizzasse un sistema di proprietà di un altro soggetto per gestire dati propri).

| Caratteristica | Qubes OS | Tails |

|---|---|---|

| Tipo di installazione | Installazione su disco | Live USB/DVD |

| Obiettivo principale | Sicurezza attraverso compartimentazione | Privacy e anonimato |

| Architettura | Hypervisor Xen con AppVM | Basato su Debian senza hypervisor |

| Persistenza dei dati | Dati persistenti attraverso qubes (opzionale) | Nessuna persistenza dopo lo spegnimento1 |

| Utilizzo di Tor | Supporto nativo tramite Whonix | Utilizzo di Tor per default |

1 Impostazione predefinita, è possibile utilizzare l’Archiviazione persistente protetta con password e crittografia.

Un sistema operativo che non è per tutti

Sebbene Qubes sia dotato di un’eccellente interfaccia utente basata su Xfce4, lo scotto si paga comunque in termini di minore usabilità. L’utilizzo della compartimentazione presuppone che l’utente sia dotato di un adeguato bagaglio di conoscenze, per comprendere i meccanismi alla base del sistema.

Inoltre, le prestazioni complessive possono risultare limitate. Basti pensare che le tecnologie di Simultaneous Multi-Threading (SMT), utilizzate per migliorare le performance dei processori, sono disattivate in Qubes OS per motivi di sicurezza (si pensi allo stesso Hyper Threading di Intel).

Credit immagine in apertura: Qubes OS – Star Labs

/https://www.ilsoftware.it/app/uploads/2025/01/qubes-os-sistema-operativo-sicuro.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/OpenSuse-1.png)

/https://www.ilsoftware.it/app/uploads/2025/02/NVIDIA.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/Git.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/Xorg.png)