Durante le festività pasquali 2023, si è tornati a parlare di un attacco informatico noto da tempo. Si chiama juice jacking e si riferisce alla tecnica grazie alla quale un attaccante installa malware su un dispositivo altrui sfruttando il collegamento USB.

L’espressione deriva dalla combinazione di due parole inglesi: juice, che significa “succo” o “energia”, e jacking che in informatica indica l’azione di rubare o prendere il controllo di un sistema. Il termine viene utilizzato per descrivere in modo semplice l’attacco che fa leva sulla connessione del dispositivo della vittima a una porta USB presentata come porta di ricarica che invece è stata manipolata dall’aggressore per eseguire codice nocivo sul device collegato a valle e rubare informazioni.

Una porta USB può essere utilizzata sia per trasferire dati che per alimentare il dispositivo ad essa collegato, quindi per ricaricare la batteria o semplicemente fornire energia.

In linea teorica il criminale informatico può modificare un caricabatterie pubblico, come quelli forniti in aeroporti, hotel, stazioni ferroviarie, centri commerciali e così via, oppure installarne uno suo inducendo quindi le vittime a collegare i loro terminali personali per ricaricarne la batteria. Utilizzando un firmware specializzato, ad esempio un sistema operativo impostato per eseguire codice “ad hoc” al collegamento di uno o più dispositivi sulla porta USB, l’aggressore può provocare il caricamento di codice malevolo quando l’utente connette il suo dispositivo attraverso il cavo USB.

La storia degli attacchi juice jacking

Sebbene si parli tanto di juice jacking nel corso di questi giorni, questa tipologia di aggressione è ben nota nel mondo della sicurezza informatica. Nel 2011, in occasione della DefCon di quell’anno, i ricercatori di Aires Security allestirono un chiosco di ricarica dimostrativo nell’area Wall of Sheep dell’evento dimostrando la fattibilità pratica degli attacchi juice jacking.

Lo schermo del chiosco lo pubblicizzava come uno strumento utile a ricaricare gli smartphone ma quando gli utenti collegavano i loro dispositivi, il display visualizzava un avviso allertando sulla possibilità di esecuzione di codice malevolo e sui pericoli insiti nelle stazioni di ricarica pubbliche.

Un anno dopo, il ricercatore Kyle Osborn ha descritto un attacco chiamato Phone to Phone Android Debug Bridge (P2P-ADB) che utilizzava la funzionalità USB OTG: collegando tramite cavo un altro device Android a quello della vittima diventa possibile sottrarre tutti i dati memorizzati al suo interno, comprese password e documenti personali. Perché tutto funzioni è necessario che l’utente abbia attivato la funzione Debug USB nelle Opzioni per gli sviluppatori Android.

La funzione Debug USB di Android è un’opzione che consente ai programmatori di connettere un dispositivo Android al computer e di eseguire il debug delle applicazioni Android in modo diretto. Quando la funzione Debug USB è abilitata, il dispositivo Android può comunicare con il computer tramite un cavo USB, consentendo al programmatore di testare e risolvere i problemi dell’applicazione in tempo reale, vedere i registri di sistema, monitorare l’utilizzo della memoria e altro ancora. L’attivazione del Debug USB viene comunemente sfruttata per procedere con l’installazione di ROM Android aggiornate in sostituzione di quella già presente sul dispositivo e non più supportata dal produttore.

Si è tornati a parlare di juice jacking anche nel corso della conferenza Black Hat 2013 con la presentazione dell’esperimento battezzato Mactans a cura di un gruppo di ricercatori della Georgia Tech. Mactans utilizzava componenti elettronici integrabili in un caricabatterie a muro o in un adattatore USB per caricare malware sul dispositivo connesso a valle in appena 80 secondi.

Nel 2015, il ricercatore Samy Kamkar ha presentato KeySweeper, un dispositivo basato su scheda Arduino in grado di rilevare e registrare tutte le sequenze di tasti premute con una qualsiasi tastiera wireless Microsoft utilizzata nel raggio d’azione.

Durante il DefCon dell’anno seguente, i ricercatori di Aries Security hanno mostrato un nuovo attacco che consiste nell’effettuare il mirroring del dispositivo su un altro monitor lanciando il concetto di video jacking. In questo caso il cavo di ricarica USB registrava e inviava il flusso video dello smartphone della vittima su un device sotto il diretto controllo dell’aggressore.

Abbiamo scritto più volte, inoltre, che non è sicuro collegare chiavette USB di sconosciuti al proprio PC.

Questo tipo di attacco è stato infatti ripetutamente utilizzato per aggredire grandi aziende con i criminali informatici che hanno lasciato chiavette USB abbandonate all’interno dei parcheggi usati dai dipendenti o nelle aree frequentate da membri del personale. I dispositivi USB sono infatti tra quelli più pericolosi negli attacchi informatici meno tradizionali ma non per questo meno efficaci di quelli “più gettonati”.

Perché le Autorità consigliano di proteggersi dall’attacco juice jacking? Quanto è davvero pericoloso

A ridosso di Pasqua 2023 molte testate online italiane e straniere hanno riportato il tweet con cui l’FBI suggerisce di evitare l’utilizzo dei caricabatterie pubblici presenti negli aeroporti, in hotel, nei centri commerciali. Il suggerimento ha subito fatto registrare un’eco su scala planetaria.

Ci premere sottolineare che l'”esortazione” è stata pubblicata dagli uffici dell’FBI di Denver (USA) e si ricollega a un suggerimento che l’agenzia governativa di polizia federale fornisce da tempo nella pagina Be Cautious When Connected ovvero “fate attenzione quando siete connessi“. Utilizzando uno strumento come Web Archive si può verificare che la stessa pagina esiste, nella stessa forma e con uguali contenuti, almeno da settembre 2022.

A novembre 2019, inoltre, il vice procuratore distrettuale di Los Angeles aveva già diramato un’allerta sui rischi del juice jacking durante le vicine festività natalizie. Dopo quell’annuncio, però, non emersero casi relativi a chioschi dannosi trovati in pubblico o incidenti che hanno posto in evidenza l’utilizzo di pratiche criminose. Per questi motivi, all’epoca in tanti puntarono il dito contro la decisione del vice procuratore parlando di “allarme ingiustificato”.

Anche la FCC fa riferimento alla pericolosità delle stazioni di ricarica USB pubbliche e fornisce alcuni consigli per difendersi.

Quando ci sono festività imminenti e a ridosso delle ferie estive si torna tuttavia a parlare molto spesso di juice jacking anche se, all’atto pratico, i casi rilevati in anni e anni sono inesistenti e non sembrano riguardare le stazioni di ricarica pubbliche.

La maggior parte degli esperti di sicurezza fanno presente, infatti, che tutte le notizie riguardanti la pratica del juice jacking provengono ad oggi da hacker etici che dimostrano il funzionamento di codice proof-of-concept. Non si conoscono casi noti di juice jacking nel “mondo reale”.

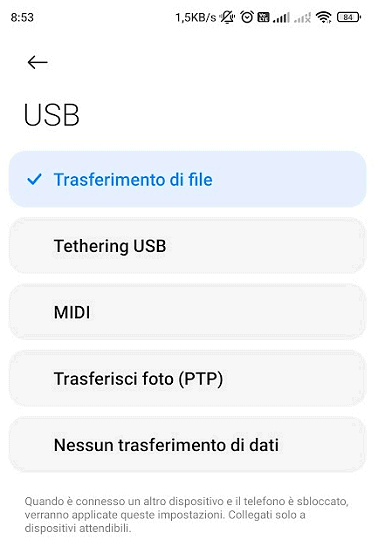

Inoltre, i moderni smartphone avvisano gli utenti quando il dispositivo è impostato per il trasferimento dati e la connessione USB non è limitata alla sola ricarica della batteria.

Come difendersi dagli attacchi juice jacking

A dispetto del tono sensazionalistico usato da parecchi media, il juice jacking resta al momento un attacco teorico difficile da trovare “in natura”. Ad ogni modo, va ricordato che una minaccia resta teorica fino a quando non lo è più: quando un attacco viene rilevato nel mondo reale è ormai troppo tardi perché, evidentemente, i dati sono già stati rubati.

Rapportarsi al problema del juice jacking in modo corretto è il modo migliore per proteggere i dati e le informazioni strettamente personali che tutti conserviamo nei nostri dispositivi mobili. Prima di affrettarsi a collegare il proprio smartphone al device di un altro utente o a una presa di ricarica USB pubblica è comunque bene riflettere un attimo.

Quando lo smartphone viene collegato via cavo con la porta USB su PC desktop e portatili compare anche l’opzione per trasferire i file da un dispositivo all’altro. La porta USB, lo sappiamo, non è semplicemente un mezzo per ricaricare la batteria ma uno strumento per trasferire dati: lo abbiamo visto, ad esempio, nell’articolo sulle differenze tra porte e cavi USB.

Un normale connettore USB ha cinque pin dei quali uno è necessario per alimentare il dispositivo a valle: per impostazione predefinita, due degli altri pin sono utilizzati ai fini del trasferimento dati.

A meno che l’utente non abbia modificato le impostazioni predefinite del sistema operativo, sia su iOS che su Android la modalità di trasferimento dei dati via USB risulta disabilitata, tranne che sui dispositivi Android molto vecchi. In questi casi l’attacco juice jacking non può iniziare perché il trasferimento dati è bloccato via software.

Non solo. Le ultime versioni di Android, indipendentemente dall’opzione selezionata, si limitano ad attivare la sola ricarica via USB quando il dispositivo è connesso via cavo e lo schermo è bloccato. In altre parole, quando il dispositivo Android non è sbloccato, nessun trasferimento dati può avvenire via USB (ulteriore ragione per proteggere l’accesso al dispositivo con un PIN robusto, una sequenza difficile da individuare per gli utenti terzi, per usare lo sblocco mediante il rilevamento dell’impronta digitale,…).

Infine, l’opzione Debug USB della quale abbiamo parlato in precedenza, che è quella potenzialmente può pericolosa, richiede sempre una conferma da parte dell’utente circa la “legittimità” del sistema al quale lo smartphone è stato connesso tramite cavo USB. Ovvio che la comparsa di un messaggio riferita al Debug USB, al collegamento del telefono con una stazione di ricarica, dovrebbe immediatamente insospettire.

/https://www.ilsoftware.it/app/uploads/2023/05/img_25849.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/agcom-filtro-bloccare-spam-telefonico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475604.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475352_1744787408.jpeg)

/https://www.ilsoftware.it/app/uploads/2025/01/2-11.jpg)