I router FRITZ!Box sono davvero molto popolari in Italia. I motivi del successo sono diversi: sono dispositivi noti per affidabilità e prestazioni, per la disponibilità di funzionalità avanzate e per il fatto di offrire un’interfaccia di amministrazione completa e intuitiva. Il firewall FRITZ!Box è un po’ differente rispetto a quello degli altri produttori ma offre comunque un livello di protezione elevato. Inoltre, gli operatori di telecomunicazioni che forniscono il servizio di accesso a Internet scelgono i FRITZ!Box sempre più di frequente per i loro clienti anche per via del solido supporto VoIP.

La transizione verso la telefonia VoIP (Voice over Internet Protocol) da parte degli operatori di telecomunicazioni italiani per le offerte fibra (FTTC e FTTH) è influenzata da diversi fattori. Citiamo ad esempio la larghezza di banda disponibile con le offerte fibra che permette di migliorare significativamente il servizio di telefonia. Ci sono però anche la riduzione dei costi (il VoIP elimina la necessità di gestire due diverse infrastrutture di rete separate per i servizi telefonici e Internet), la possibilità di offrire servizi convergenti, flessibilità e scalabilità senza apportare modifiche fisiche sulla rete.

Da sempre VoIP-oriented, abbiamo visto come funzionano i router FRITZ!Box e come siano diventati una “prima scelta” in ambito domestico e professionale.

Firewall FRITZ!Box: come funziona

Come gli altri router della stessa categoria, anche i FRITZ!Box integrano un firewall, componente essenziale per la sicurezza della rete locale. Il firewall FRITZ!Box utilizza la tecnologia Stateful Packet Inspection (SPI): il dispositivo analizza il traffico di rete a livello di pacchetto per identificare e filtrare le comunicazioni dannose o potenzialmente tali. Il flusso di dati in entrata e in uscita viene costantemente monitorato e analizzato applicando regole di sicurezza per consentire o bloccare ogni comunicazione.

Il firewall di FRITZ!Box offre anche protezione contro gli attacchi di tipo Denial of Service (DoS). Essi mirano a sovraccaricare la rete o i dispositivi con un flusso massiccio di richieste. Il firewall può rilevare e mitigare tali attacchi per mantenere la stabilità e l’accessibilità della rete.

Per impostazione predefinita, inoltre, tutte le porte di comunicazione del router FRITZ!Box risultano inaccessibili dall’esterno ovvero da host collegato alla rete Internet. Nessun servizio e nessun elemento del router risulta accessibile in modalità remota.

In realtà, effettuando un semplice test con GRC ShieldsUp! (selezionare Proceed quindi All service ports), ci si accorge che non tutte le porte sono stealth. Alcune possono risultare semplicemente chiuse.

Differenza tra porte stealth e porte chiuse

- Porta Stealth: una porta di rete che viene nascosta o resa invisibile all’esterno della rete. Questo significa che quando qualcuno cerca di scansionare le porte del dispositivo da una posizione remota, la porta “stealth” non risponde e non fornisce informazioni che rendono manifesta la sua presenza. È come se la porta non esistesse per gli utenti esterni.

- Porta Chiusa: una porta “chiusa” è una porta di rete che è stata configurata per bloccare il traffico in entrata. A differenza di una porta “stealth”, tuttavia, una porta “chiusa” risponde con un messaggio di errore o di rifiuto se qualcuno cerca di accedere o comunicare con la porta da una locazione remota. Il dispositivo indica che la porta esiste ma non accetta la connessione.

Modalità stealth del firewall FRITZ!Box

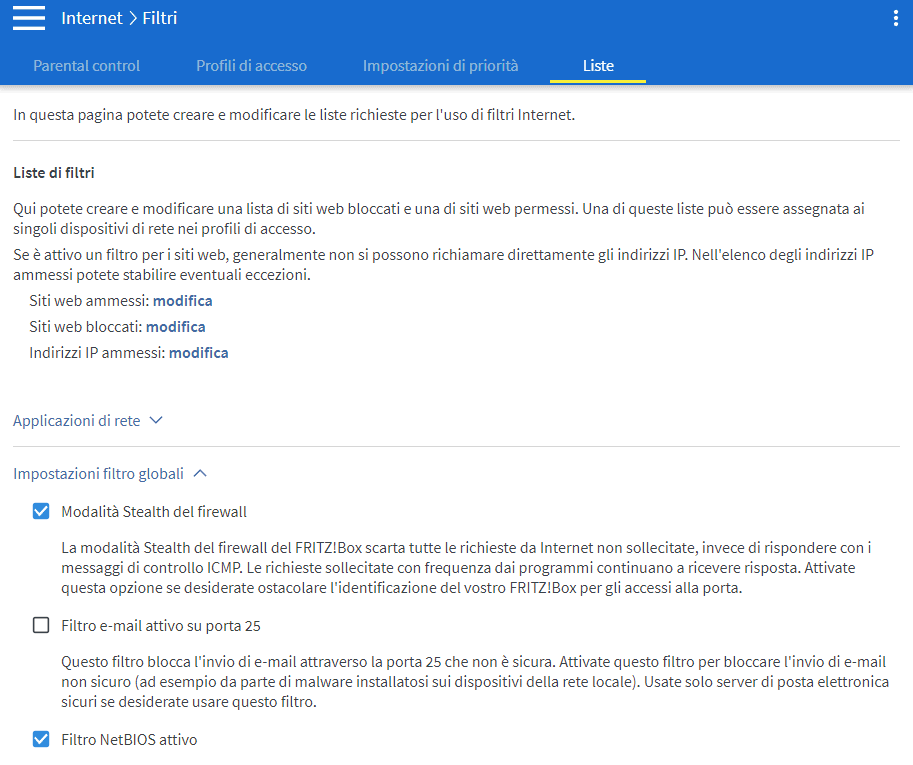

Accedendo al pannello di amministrazione del router FRITZ!Box quindi portandosi su Internet, Filtri, Liste, Impostazioni filtro globali, è possibile abilitare la modalità stealth del firewall.

Si tratta di una funzionalità che permette di nascondere l’esistenza del dispositivo FRITZ!Box agli scanner di porte esterni: abbiamo visto cos’è e come funziona Nmap, il “re” dei port scanner. Nella modalità stealth, il firewall del FRITZ!Box non risponde alle richieste inviate alle porte del dispositivo dall’esterno della rete.

Abbiamo comunque rilevato che ad oggi il FRITZ!Box risponde comunque alle richieste ICMP da sistemi remoti. In altre parole, anche con la modalità stealth del firewall attivata, impartendo il comando ping seguito dall’indirizzo IP pubblico assegnato al router, FRITZ!Box risponde alle richieste confermando la sua presenza in rete.

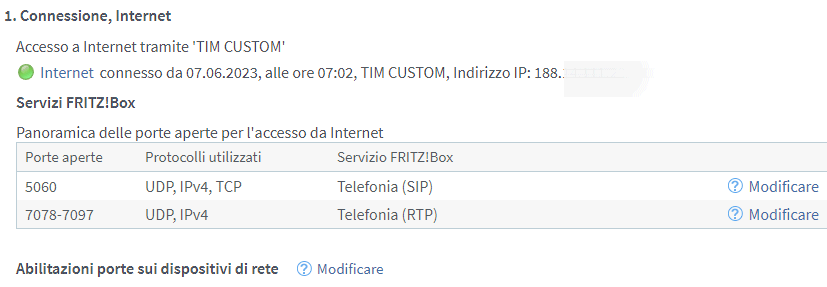

A parte questo, il livello di protezione per le porte di comunicazione offerto dai router FRITZ!Box è assolutamente adeguato alle aspettative. Inoltre, cliccando su Diagnosi, Sicurezza nel pannello di amministrazione del dispositivo, il router mostra l’elenco delle porte TCP e UDP che risultassero eventualmente aperte.

Nell’esempio in figura, risultano aperte le porte correlate con il servizio VoIP messo a disposizione dall’operatore di telecomunicazioni. La configurazione è corretta.

Come accedere alla rete locale da remoto con il firewall FRITZ!Box

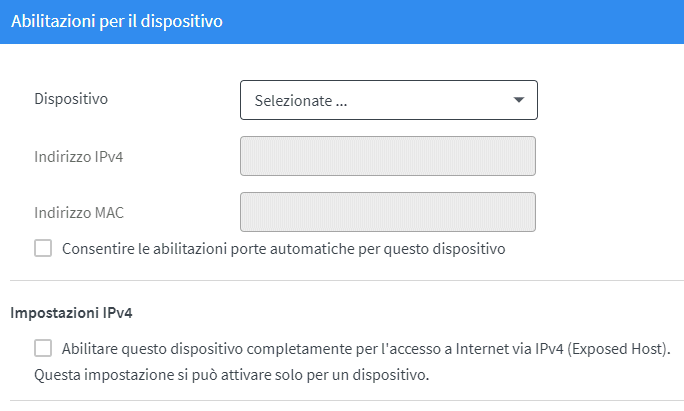

Se si avesse la necessità di accedere da remoto a uno o più servizi forniti dai dispositivi connessi in rete locale, è possibile portarsi nella sezione Internet, Abilitazioni del FRITZ!Box.

In questa sezione si può scegliere il nome del dispositivo verso cui inoltrare il traffico proveniente da host remoti, collegati alla rete Internet. In alternativa, è possibile specificare i rispettivi indirizzi IP privati locali o i MAC address. In tutti i casi, il router FRITZ!Box deve essere assegnatario di un indirizzo IP pubblico quindi essere raggiungibile sulla rete Internet.

Se si scegliesse di specificare un indirizzo IP privato, tale indirizzo deve ovviamente essere assegnato in modo statico al dispositivo corrispondente. Diversamente, FRITZ!Box inoltrerà pacchetti dati verso un altro dispositivo locale che non è quello corretto. Abbiamo già visto cos’è un IP statico e come si usa. Specificando il nome del dispositivo di destinazione o il MAC address non si ha questo problema (l’IP privato del dispositivo configurato come destinatario del traffico dati può cambiare senza che si presentino problemi).

Attenzione ad abilitare porte in ingresso

Ove possibile, è sempre bene evitare di aprire porte in ingresso. Supponendo di avere un server HTTP/HTTPS in esecuzione in rete locale, effettuando l’inoltro del traffico dati verso tale device, chiunque sulla rete Internet ha la possibilità di raggiungere tale dispositivo.

Si pensi alla schermata di login di una telecamera, di un sistema di videosorveglianza, di un sistema d’allarme, di un server NAS, di una qualunque applicazione aziendale. Se si espone tale pannello pubblicamente con l’apertura della porta sul router FRITZ!Box e l’inoltro del traffico, chiunque – sulla rete Internet – potrà vederlo. E può cominciare a indovinare username e password lanciando ad esempio un attacco brute force. Oppure sfruttare una vulnerabilità di sicurezza per accedere al singolo dispositivo o all’intera rete locale. O, ancora, eseguire codice arbitrario.

Meglio aprire porte con il contagocce, quindi. Meglio, ancora, non aprirle affatto. A questo proposito, per accedere alla rete locale da remoto e in sicurezza si può valutare l’impostazione di un server VPN che i FRITZ!Box stessi supportano. Il server VPN locale può essere configurato sul router oppure gestito con un altro sistema anch’esso collegato in LAN.

In un altro articolo abbiamo visto come installare una VPN e le differenza tra server locale e servizi offerti da terze parti.

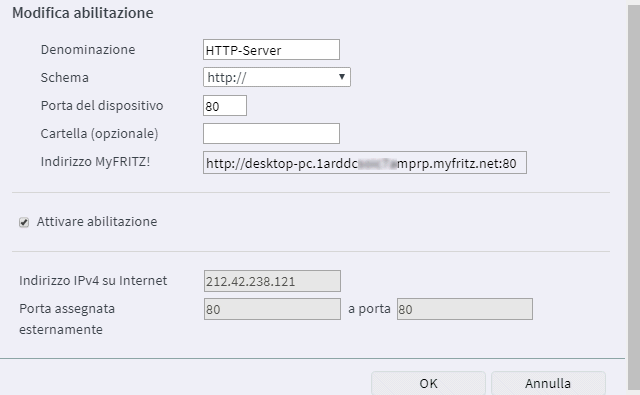

Cosa sono le abilitazioni MyFRITZ!

I router FRITZ!Box offrono anche la funzionalità chiamata abilitazioni MyFRITZ! Si tratta di uno strumento che permette di raggiungere un’applicazione disponibile in rete locale attraverso la rete Internet superando la difficoltà dell’apertura delle porte.

Con questo approccio, i servizi che si vogliono far affacciare sulla rete Internet risultano raggiungibili tramite un link diretto (dominio myfritz.net).

C’è però una limitazione importante: le abilitazioni MyFRITZ! sono compatibili solamente con le applicazioni basate su browser Web. Il servizio server locale deve essere raggiungibile tramite uno schema URI (Uniform Resource Identifier), quindi ad esempio attraverso protocolli HTTP, HTTPS o FTP.

/https://www.ilsoftware.it/app/uploads/2023/06/firewall-fritzbox-come-funziona.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/PXL_20250305_091809050.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/PXL_20250220_155005653.MP_.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/ILSOFTWARE-3-2.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/Iliadbox-Wi-Fi-7.jpg)