Si parla tanto di attacchi ransomware e di aggressioni che prendono di mira aziende di grandi dimensioni quanto realtà più piccole. Come abbiamo visto nella genesi di un attacco informatico, il caricamento del payload dannoso di un qualunque componente malware e la successiva diffusione all’interno della rete aziendale non avvengono certo per caso.

Un’infezione o un attacco ransomware si verificano in seguito a qualche problema nella sicurezza dell’infrastruttura aziendale e sono figli di un errore umano, nella mancata protezione del perimetro, nell’utilizzo di software che presentano vulnerabilità lasciate irrisolte, nel download di file dannosi o nell’apertura di file malevoli da parte di qualche dipendente o collaboratore.

Esaminando il rapporto pubblicato da Hornetsecurity, uno dei più importanti fornitori di soluzioni per il backup dei dati e la sicurezza, si apprende che ben il 40% di tutte le email in arrivo rappresenta una potenziale minaccia.

È un valore enorme che ben evidenzia come la posta elettronica resti la leva che i criminali informatici amano usare e che resta largamente efficace per sferrare attacchi nei confronti di professionisti e realtà aziendali.

Gli esperti di Hornetsecurity spiegano che il phishing, l’inserimento di link malevoli nei messaggi di posta, l’invio di email contenenti allegati dannosi (che poi, spesso, portano all’insediamento di ransomware) restano di grandissima attualità.

L’imitazione del marchio delle aziende più note e apprezzate resta alla base degli attacchi phishing meglio orchestrati. I criminali informatici copiano il design delle pagine e dei loghi di un’azienda utilizzando URL che gli utenti meno attenti non distinguono dalle versioni originali e legittime. Spesso gli URL inseriti in un’email contengono riferimenti a nomi a dominio che possono differire per la presenza di un carattere in più o in meno: in un altro articolo abbiamo presentato un quiz per riconoscere il phishing.

Nel Cyber Threat Report Hornetsecurity, scaricabile gratis previa registrazione, si spiega che Amazon e DHL sono tra le aziende che gli autori di campagne phishing “imitano” più spesso per trarre in inganno gli utenti.

Questo perché l’ecommerce è cresciuto a dismisura facendo segnare picchi mai raggiunti nel periodo pandemico. Così i criminali informatici inviano email truffaldine che fanno riferimento a spedizioni Amazon e DHL: il messaggio di solito è breve e sfrutta il fatto che la vittima spesso non si interroga sull’origine della comunicazione nel caso in cui attendesse l’arrivo di un pacco. Cliccando sul link viene effettuato il download di un oggetto dannoso o si apre una pagina Web che viene utilizzata per raccogliere le altrui credenziali di accesso.

Pericolo ransomware a braccetto con gli attacchi via email

La necessità di proteggere la posta in arrivo in maniera adeguata è divenuta sempre più pressante. Come detto, infatti, le email restano tra i principali veicoli delle infezioni.

L’apertura di un allegato malevolo o di un file scaricato dalla rete Internet può costare molto caro: questa disattenzione spesso rappresenta la porta d’accesso preferita per le infezioni da ransomware. Come abbiamo visto alcuni ransomware sono velocissimi nel crittografare i dati personali degli utenti per poi chiedere un riscatto in denaro. Tra tutti emerge LockBit mettendosi in evidenza rispetto alle altre minacce.

Diverso tempo fa i ricercatori di Hornetsecurity avevano previsto l’aumento dei ransomware che tentano di estorcere denaro minacciando le vittime di divulgare dati personali e informazioni riservate. Come si fa presente dall’azienda, questa tendenza è andata notevolmente intensificandosi nell’ultimo periodo.

Si pensi ad esempio a un’azienda che ha correttamente implementato una strategia di backup a più livelli (ad esempio una politica di backup 3-2-1) che in caso di infezione da ransomware è nelle condizioni di ripristinare i suoi dati senza dover pagare alcun riscatto.

Il fatto è che alcuni ransomware, prima di crittografare tutti gli elementi, copiano i dati delle vittime sui server dei criminali informatici. I vari gruppi di hacker hanno sviluppato un fiorente business attorno alle estorsioni: se la vittima dell’attacco non paga i suoi dati vengono pubblicati online, di solito su server che rispondono a indirizzi .onion, quindi accessibili tramite rete Tor.

LockBit 3.0 è il ransomware che sta mietendo più vittime nell’ultimo periodo: esso sfrutta proprio il duplice meccanismo della cifratura dei dati unito alla minaccia della pubblicazione dei dati riservati.

Emblematiche anche le tecniche moderne usate da LockBit 3.0 per diffondersi: si sfruttano strumenti software di red teaming noti e apprezzati per eseguire un vero e proprio attacco verso i sistemi di un’organizzazione, studiarne le debolezze e massimizzare gli effetti dell’aggressione.

La sicurezza dell’azienda passa per la protezione delle email

Ogni giorno vengono inviate oltre 300 miliardi di email e le previsioni indicano che il numero di quelle inviate e ricevute per scopi privati e aziendali salirà a 362 miliardi entro il 2024.

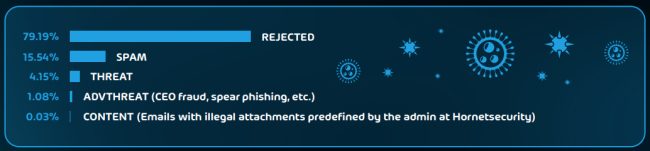

Come evidenziato in precedenza, secondo Hornetsecurity il 40% dei messaggi di posta sono pericolosi o potenzialmente tali.

Delle email bloccate, le soluzioni per la sicurezza della posta elettronica Hornetsecurity ne hanno correttamente bloccate subito circa il 95% classificandole come spam o comunque come “messaggi non richiesti”.

Il resto delle email (complessivamente quasi il 5%) sono indicate da Hornetsecurity come vere e proprie minacce o addirittura come attacchi avanzati.

L’intelligenza artificiale che Hornetsecurity offre ai suoi clienti grazie alla sua piattaforma cloud integra infatti anche un efficace sistema di Advanced Threat Protection.

Con APT (Advanced Threat Protection) si fa riferimento alle tecnologie che permettono di rilevare e rispondere agli attacchi mirati diretti a una specifica organizzazione.

Tra di essi ricordiamo la truffa del CEO (il criminale informatico si finge l’amministratore dell’azienda o comunque un’altra figura della dirigenza, spesso inserendosi in conversazioni email preesistenti), lo spear phishing (truffa indirizzata a una persona o a un’azienda specifica che induce alla condivisione di dati sensibili facendo leva su informazioni già note e sull’ingegneria sociale) o attacchi basati su nuovi tipi di malware, alcuni dei quali ancora sconosciuti.

Hornetsecurity osserva che i criminali informatici sono costantemente alla ricerca di nuove misure per sottrarsi al rilevamento delle soluzioni di sicurezza centralizzate. I software che proteggono gli account di posta in azienda potrebbero quindi lasciarsi scappare qualche minaccia e raggiungere ugualmente le caselle di posta in arrivo degli utenti. Per questo motivo Hornetsecurity presenta soluzioni basate sul cloud che evolvono e si adattano alle nuove metodologie adottate dai criminali informatici.

Molte aziende hanno deciso di abbracciare ad esempio Microsoft 365, la piattaforma per la produttività e la collaborazione aziendale che sposta sul cloud la gestione dei flussi di lavoro.

Utilizzata oggi da circa 400 milioni di utenti in tutto il mondo, Microsoft 365 offre la possibilità di gestire sul cloud i documenti Office, utilizzare Teams, gestire gli account di posta aziendali e i calendari di ciascun utente. Collegando Microsoft 365 con un nome a dominio personalizzato l’azienda può gestire le email dei dipendenti e dei collaboratori appoggiandosi a un unico fornitore e senza effettuare onerosi investimenti on-premise.

Partendo dal presupposto che una piattaforma come Microsoft 365 è gestita dall’azienda di Redmond utilizzando server europei si dà per scontato che la protezione contro minacce, attacchi phishing e ransomware sia totale e compresa “nel pacchetto”.

Niente di più sbagliato. Passare al cloud o usare un approccio ibrido non dispensa l’azienda dall’utilizzare gli strumenti più efficaci per proteggere i suoi dati.

La principale responsabilità di Microsoft consiste nel mantenere raggiungibile, funzionante e performante la sua piattaforma cloud. Il backup dei dati memorizzati su Microsoft 365 e la corretta gestione delle email è di sola spettanza di ciascun amministratore.

Hornetsecurity 365 Total Protection protegge le email aziendali su Microsoft 365 grazie anche a una rete neurale che evolve insieme con il mutevole panorama delle minacce informatiche.

In questo modo 365 Total Protection può assicurare massima efficacia contro ogni tipo di malware distribuito via email, comprese le minacce zero-day e i nuovi tipi di attacchi.

Hornetsecurity fa presente che sono già emersi casi di ransomware che cifrano e rendono inutilizzabili file conservati su piattaforme come Microsoft 365.

Prima di autorizzare l’accesso al contenuto dei propri account cloud è bene verificare con attenzione l’identità dell’app che sta richiedendo un token autorizzativo perché le conseguenze potrebbero essere drammatiche. Il phishing è sempre dietro l’angolo, anche nell'”era del cloud” e le campagne truffaldine prenderanno sempre più di mira professionisti e aziende che si appoggiano ai servizi erogati “sulla nuvola”.

Politiche di backup efficaci, creazione di immagini dei singoli sistemi, la replica dei dati su più NAS o sul cloud, la segmentazione della rete con regole adeguate, l’uso di password robuste, la corretta assegnazione dei diritti per l’accesso alle risorse condivise, l’utilizzo di firewall, la verifica delle porte aperte sul router e la riduzione della superficie di attacco, l’adozione di strumenti antimalware centralizzati per la protezione degli endpoint che integrano anche la gestione delle patch di sicurezza e dello stato di ciascun sistema restano attività essenziali da affiancare alla protezione degli account email.

/https://www.ilsoftware.it/app/uploads/2023/05/img_24903.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/surfshark-vpn-compleanno.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/rootkit-linux-io_uring.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476256.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_476217_1745479064.jpeg)