Quando si scegliere di condividere le password, si perde il controllo su chi ha accesso a tali informazioni. Anche se l’intenzione iniziale può essere quella di consentire l’accesso a utenti specifici, una volta che la password è trasmessa su altri dispositivi, è difficile garantire che solo le persone autorizzate vi abbiano accesso.

Nel momento in cui si condividono le password, esiste il concreto rischio che queste possano essere intercettate e acquisite da terze parti, lungo il percorso che separa mittente e destinatario. Questo è particolarmente vero se la condivisione avviene attraverso canali di comunicazione non sicuri. In particolare, se l’applicazione utilizzata per condividere la password non utilizzasse la crittografia end-to-end, non è possibile escludere a priori che la password possa in qualche modo cadere nelle mani di soggetti non autorizzati.

Perché condividere password non è sicuro

Quando più persone condividono la stessa password, diventa complicato monitorare chi effettivamente accede e utilizza le credenziali. Un comportamento, questo, che può rendere difficile identificare eventuali attività sospette o violazioni della sicurezza.

La condivisione di password rende difficile attribuire responsabilità individuali. Al verificarsi di un problema di sicurezza, diventa complicato determinare quale utente ha compromesso le credenziali.

Come regola generale, bisognerebbe sempre creare password sicure e proteggere le proprie credenziali con l’autenticazione a due fattori. Così facendo, un utente malintenzionato che dovesse venire in possesso di credenziali valide effettivamente utilizzate, si troverebbe la strada bloccata. Con l’autenticazione a due fattori abilitata, infatti, è necessario un ulteriore passaggio dopo l’inserimento di nome utente e password corrette: ad esempio l’invio di una conferma tramite smartphone, token o attraverso un altro meccanismo che coinvolga direttamente il legittimo proprietario delle credenziali.

Può comunque manifestarsi l’esigenza di condividere password o altre informazioni per consentire temporaneamente un accesso da parte di altri utenti.

Password Pusher: la soluzione per inviare le password riducendo i rischi

Uno dei progetti più convincenti per inviare password altri utenti in modo sicuro, si chiama Password Pusher. Frutto del lavoro di uno sviluppatore italiano e disponibile sotto forma di prodotto open source su GitHub, consente lo scambio delle password tra utenti che comunicano via Internet.

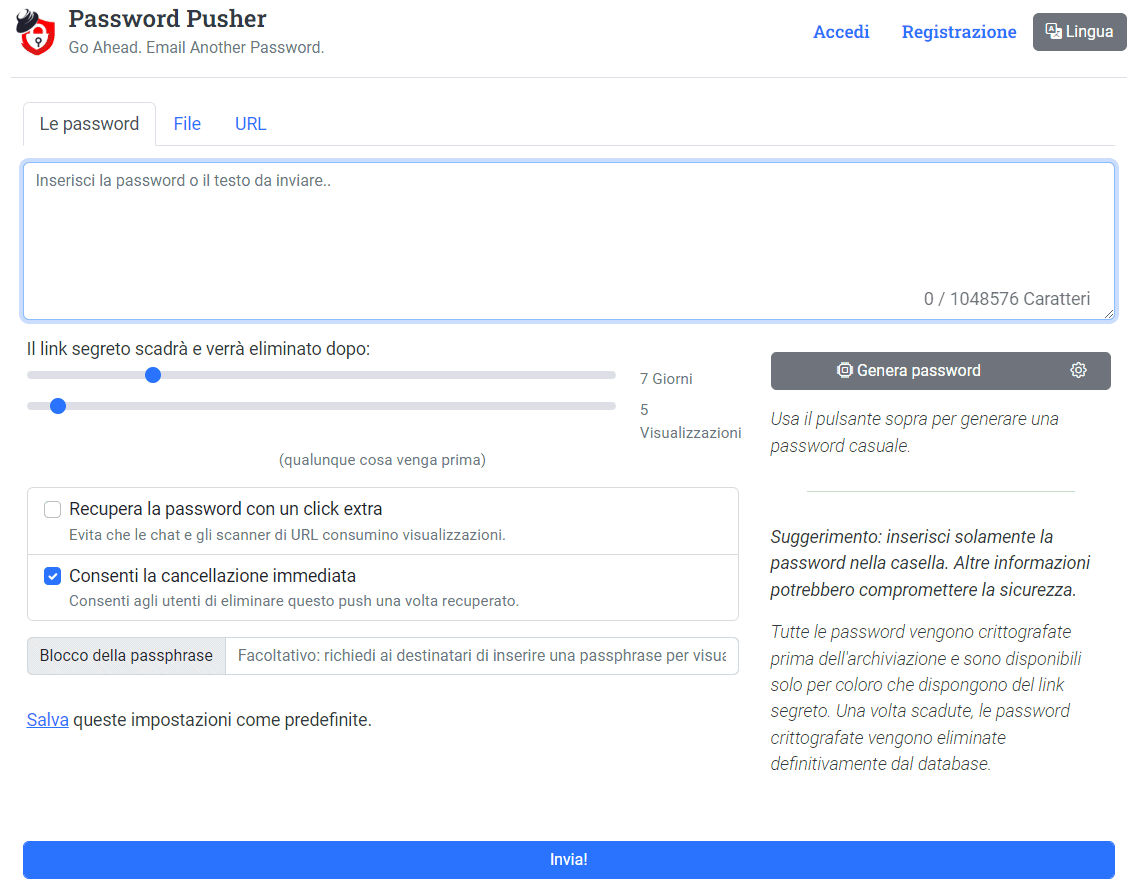

Password Pusher è accessibile e utilizzabile a costo zero tramite browser e interfaccia Web: basta inserire le informazioni da condividere in modo sicuro nella scheda Le password quindi cliccare sul pulsante blu Invia.

L’applicazione integra anche un generatore password: con un clic sul pulsante grigio nella colonna di destra, si può chiedere la generazione di una o più password che rispettino i criteri di complessità definibili con un clic sull’icona raffigurante un piccolo ingranaggio.

Password Pusher produce dei token URL che possono essere fatti scadere dopo un giorno o più; inoltre, si può mettere un limite sul numero delle visualizzazioni. Dopo che l’URL sarà stato aperto un certo numero di volte, l’indirizzo (e la password correlata) saranno definitivamente rimossi.

Come giustamente fa notare l’autore di Password Pusher, Peter Giacomo Lombardo, non c’è modo per dimostrare che il codice utilizzato sul sito Web pubblico sia lo stesso condiviso su GitHub (in realtà è un problema che interessa tutte le applicazioni Web e le versioni compilate a partire dal sorgente). Se la cosa vi preoccupasse, è possibile installare Password Pusher in proprio e verificarne il funzionamento. Un consiglio generale, comunque, è sempre quello di separare le password dal nome utente e dalle informazioni sull’account corrispondente.

Ovviamente, Password Pusher si configura come uno strumento in più per proteggere le password ma non ne esclude l’utilizzo improvvido o la sottrazione sui sistemi del destinatario.

Le funzionalità avanzate di Password Pusher

Spuntando eventualmente Recupera la password con un click extra, si possono evitare letture indesiderate (ad esempio da parte di quelle app di messaggistica che provano a visualizzare un’anteprima del contenuto dell’URL) e scongiurare che il token URL scada anzitempo.

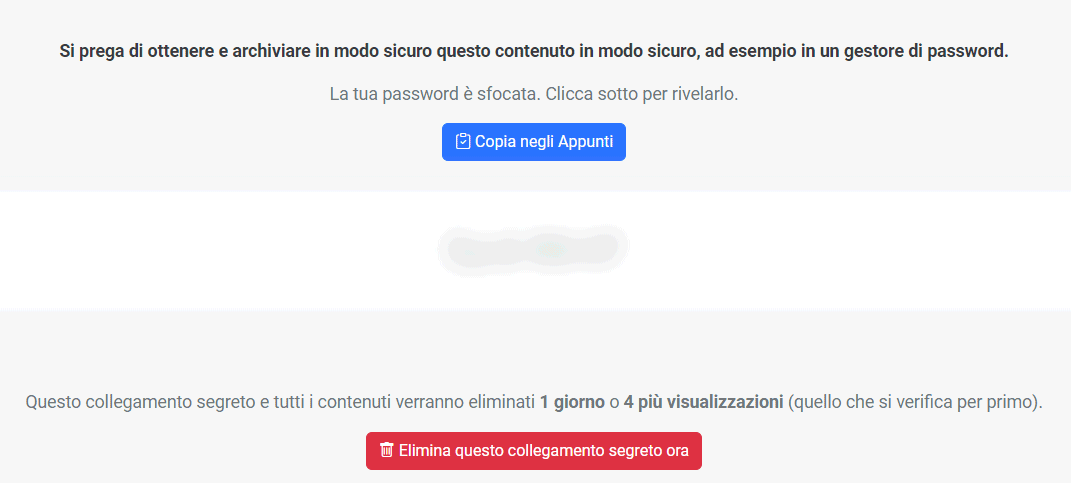

Per impostazione predefinita, inoltre, i destinatari degli URL condivisi contenenti le password, possono disporre la cancellazione immediata delle informazioni (lo può fare anche il mittente, in qualunque momento, aprendo lo stesso indirizzo).

Seguendo l’URL ricevuto quindi cliccando su Copia negli Appunti, il destinatario può salvare in memoria la password ricevuta tramite Password Pusher. In alternativa, si può cliccare sulla password in versione sfocata per visualizzarla e vederla comparire sullo schermo.

Nel campo Blocco della passphrase, si può proteggere la condivisione con una password precedentemente concordata tra mittente e destinatario usando altri canali.

Previa registrazione, Password Pusher consente anche di condividere File e URL cliccando sulle omonime schede in alto. Anche in questo caso, l’applicazione genera un token URL per l’accesso alla risorse oggetto di condivisione.

Come installare Password Pusher sui propri sistemi

Se si volesse evitare il passaggio di informazioni su server di terze parti, sappiate che Password Pusher è installabile e utilizzabile anche appoggiandosi ai propri sistemi. Supponendo di avere a disposizione un sistema accessibile tramite IP pubblico o URL mnemonico (del tipo nomedominio.abc), è possibile caricarvi Password Pusher per condividere le password “al volo” con dipendenti, collaboratori, consulenti e così via.

Il modo più semplice per procedere in tal senso, consiste nell’utilizzare la containerizzazione Docker. Il comando seguente dà modo di scaricare e predisporre il container pubblicato su Docker Hub:

docker run -d -p "5100:5100" pglombardo/pwpush:release

La configurazione è in questo caso di tipo “effimero“: Password Pusher crea nel container Docker un database temporaneo per le password, conservato in memoria, che viene automaticamente rimosso ogni volta che si riavvia il container stesso.

L’opzione -p "5100:5100" mappa la porta 5100 sull’host locale alla porta 5100 del container. In questo caso, per accedere all’interfaccia Web di Password Pusher dal sistema locale, basta digitare localhost:5100 nella barra degli indirizzi del browser Web. Al posto del riferimento a localhost va specificato l’indirizzo IP pubblico o il nome a dominio per collegarsi da remoto con l’applicazione.

Si possono eventualmente sfruttare altre modalità d’installazione o appoggiarsi a databse PostgreSQL o MySQL/MariaDB seguendo le istruzioni riportate in questa pagina.

Credit immagine in apertura: iStock.com – D3Damon

/https://www.ilsoftware.it/app/uploads/2024/01/condividere-password-in-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/nordpass-password-manager-300x120.webp)

/https://www.ilsoftware.it/app/uploads/2025/02/team-lavoro.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/pagamento.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/ragazza-usa-computer.jpg)