Gli esperti di TrustWave, multinazionale specializzata nelle soluzioni per la sicurezza, hanno scoperto una campagna spam con cui un gruppo di criminali informatici sta diffondendo file Zip malevoli capaci di passare inosservati a molti dei sistemi antimalware usati sia a livello server che client.

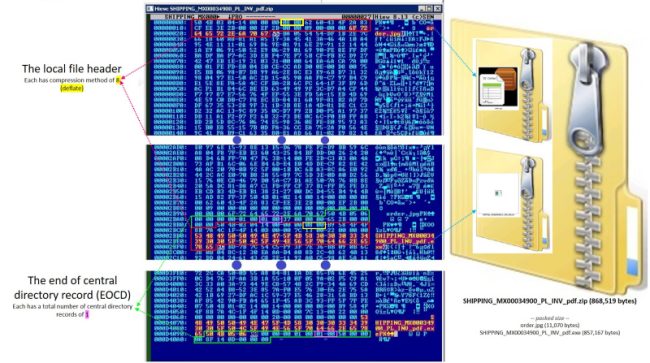

Gli archivi compressi in formato Zip utilizzano in questo caso una struttura anomala con due record EOCD (End of central directory record). Le specifiche dei file Zip prevedono che sia possibile ricorrere all’uso di un unico record EOCD contenente a sua volta informazioni sugli elementi memorizzati nell’archivio compresso.

Nel caso di specie, gli aggressori hanno creato due “contenitori” separati nel file Zip: nel primo hanno inserito un’immagine assolutamente benigna, nel secondo un eseguibile malevolo che – se avviato – carica sul sistema NanoCore, un componente dannoso detto Remote Access Trojan (RAT) che consente ai malintenzionati di assumere il completo controllo del sistema in modalità remota.

La buona notizia è che al tentativo di aprire il file Zip modificato ad arte, il componente integrato in Windows per la gestione dei file compressi informa sull’impossibilità di procedere con l’apertura perché l’elemento non risulta valido. 7-Zip, invece, segnala un possibile problema sull’archivio compresso e si limita ad estrarre l’immagine (e non l’eseguibile dannoso).

Esposti all’attacco sono invece gli utenti di WinRAR, come peraltro più volte accaduto nel recente passato: Attenzione al formato RAR: scoperti oltre 100 codici exploit per eseguire codice dannoso.

Al momento, infatti, WinRAR non mostra alcun avviso ed estrae l’eseguibile malevolo senza “batter ciglio”.

TrustWave fa presente che il superamento delle difese antimalware a livello gateway può essere proprio dovuto ai particolari algoritmi utilizzate dalle soluzioni di protezione per analizzare il contenuto degli archivi compressi. L’utilizzo di strumenti incapaci di esaminare in modo approfondito il contenuto dei file Zip potrebbe consentire ad elementi malevoli di raggiungere i sistemi client e le workstation degli utenti.

Maggiori informazioni sono disponibili nell’analisi di TrustWave consultabile a questo indirizzo.

/https://www.ilsoftware.it/app/uploads/2023/05/img_20215.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/avg-coppia-utilizzo-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/persona-tastiera-pc.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/donna-con-computer-in-giardino.jpg)