Un servizio come il fax è ancora utilizzatissimo in Italia. Tant’è vero che le stampanti multifunzione all-in-one con modulo fax integrato continuano a essere molto popolari.

Gli stessi ricercatori di Check Point, autori di una nuova interessante ricerca, spiegano che basta usare Google per rendersi conto che in tutto il mondo vi siano ancora oggi almeno 300 milioni di numerazioni fax attive.

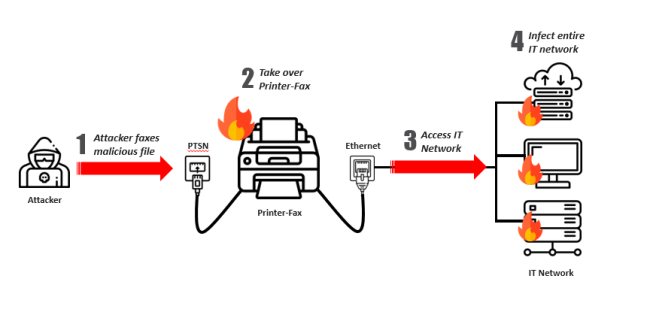

Con un lungo post pubblicato a questo indirizzo, gli esperti di Check Point hanno scoperto che la ricezione di un fax “malevolo” può consentire ai criminali informatici di infettare l’intera rete locale o comunque sottrarre informazioni riservate.

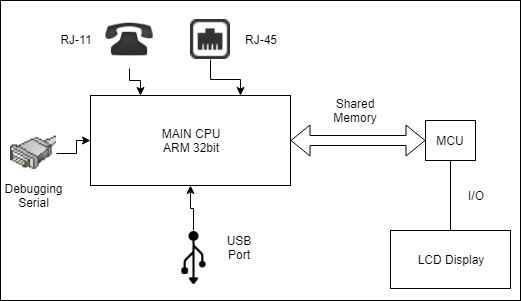

Check Point spiega che il firmware di alcune stampanti multifunzione dotate di modulo fax integrato non gestiscono adeguatamente i dati ricevuti dal dispositivo remoto. Con una serie di successivi passaggi i ricercatori hanno verificato che usando le estensioni del protocollo T.30 e “giocando” con le preferenze di compressione è possibile trasmettere un file JPEG “malevolo” contenente codice arbitrario.

Il firmware delle stampanti multifunzione vulnerabili non elabora correttamente il file JPEG trasmesso prima di generare il fax in locale e, grazie a un paio di lacune, tra cui un bug che porta al classico errore di buffer overflow, i criminali informatici possono così eseguire codice arbitrario.

Usando Eternal Blue (adoperato in passato anche dal malware WannaCry per diffondersi: Verificare se i sistemi sono attaccabili da WannaCry e NotPetya) e Double Pulsar, due exploit ormai ben noti, la stampante multifunzione diventa uno strumento per attaccare i dispositivi collegati alla rete locale ed eseguirvi codice malevolo nel caso in cui gli utenti non avessero installato le patch di sicurezza Microsoft.

L’invio di un fax malevolo, nel caso di stampanti vulnerabili sempre collegate alla rete telefonica mediante cavo RJ-11, può quindi rivelarsi un efficace vettore di attacco per aggredire obiettivi selezionati.

Check Point ha riscontrato il problema sulle multifunzione all-in-one HP Officejet. Non è escluso, però, che la stessa lacuna di sicurezza sia presente anche sui prodotti di altri brand.

Nel frattempo, prima della pubblicazione dello studio da parte di Check Point, HP ha provveduto a rilasciare le versioni del firmware aggiornate destinate alle sue stampanti. In questa pagina, sul sito ufficiale di HP, le informazioni sulla vulnerabilità e gli aggiornamenti correttivi.

/https://www.ilsoftware.it/app/uploads/2023/05/img_17809.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/stampante-stampa-testo-casuale-windows-10-11.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/stampanti-brother-cartucce-incompatibili.jpg)

/https://www.ilsoftware.it/app/uploads/2024/12/acquisizione-xerox-lexmark.png)

/https://www.ilsoftware.it/app/uploads/2024/12/epson-stop-stampanti-laser.jpg)