C’è una notizia che sta passando quando del tutto inosservata tra le testate del settore: un ricercatore autonomo ha scoperto una lacuna di sicurezza che riguarda almeno 33 client di posta elettronica che può essere sfruttata, da parte di malintenzionati, per spacciarsi per altri utenti (senza far suonare alcun “campanello d’allarme”) e, in alcuni casi, per eseguire codice dannoso sul sistema della vittima.

Battezzate nel loro complesso Mailsploit, le vulnerabilità individuate da Sabri Haddouche sono importanti perché possono facilitare enormemente le attività di spoofing degli account email (vedere anche Da dove arriva una mail e chi l’ha inviata?) e, di conseguenza, rendere ancora più efficaci gli attacchi phishing.

Mailsploit affonda le radici nella gestione superficiale della maggior parte dei client di posta nel momento in cui si trovano a gestire indirizzi email codificati secondo le specifiche RFC-1342.

In breve, Haddouche ha scoperto che i client di posta – nel decodificare gli indirizzi email – non esercitano alcuna azione di filtraggio rimuovendo eventualmente codice nocivo.

Inoltre, aggiungendo un carattere “null” nell’indirizzo email, solo la prima parte di esso viene mostrata all’utente.

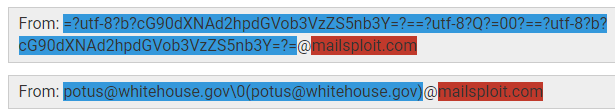

Si prenda in esame l’esempio che segue:

Nel primo riquadro un indirizzo email codificato utilizzando le specifiche RFC-1342. Tale indirizzo di posta viene generalmente decodificato dai client email nella forma indicata nel secondo box.

In realtà però, in forza della presenza del byte “null” (\0), il client email si limita erroneamente a visualizzare solo la parte dell’indirizzo evidenziata in blu mentre in realtà il messaggio proviene dal dominio indicato in rosso (anche le eventuali risposte saranno inviate a quel dominio…).

Nel caso di alcuni client di posta, come accennato nell’introduzione, è possibile sfruttare un’ulteriore falla di sicurezza per eseguire codice dannoso all’insaputa dell’utente (quindi sferrare attacchi XSS o code injection).

Utilizzando questo sito è possibile provare a inviare email con mittente fasullo e verificare come esse vengono gestite dal client di posta.

Cliccando qui, invece, si otterrà la lista completa dei client email vulnerabili e in quali casi si corrano anche rischi di esecuzione di codice nocivo.

La colonna Has been fixed indica in quali applicazioni il problema è già stato risolto o almeno preso in carico.

/https://www.ilsoftware.it/app/uploads/2023/05/img_16570.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/collegamento-terabit-wirless-ottico.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/addio-google.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/https-certificati-digitali-tls-durata-ridotta.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/google-discover-desktop.jpg)