Nei giorni scorsi aveva fatto notizia la risoluzione di un problema di sicurezza scoperto dalla NSA (National Security Agency) in Windows 10, Windows Server 2019 e Windows Server 2016: ne abbiamo parlato nell’articolo Vulnerabilità nella libreria Crypt32.dll di Windows: attenzione alla provenienza dei file.

La novità è che in queste ore, a brevissima distanza dalla scoperta del bug di sicurezza, è stato pubblicato il primo codice Proof-of-Concept (PoC) che dimostra nella pratica come possa essere sfruttata la vulnerabilità.

Gli exploit utilizzati dai ricercatori Kudelski Security and “ollypwn” sono stati battezzati CurveBall nel loro complesso a sottolineare come il problema risieda nella validazione dei certificati digitali ECC (Elliptic Curve Cryptography) da parte della libreria Windows CryptoAPI integrata nel sistema operativo.

Come detto, la falla di sicurezza alla quale è stato assegnato l’identificativo , può essere sfruttata dai criminali informatici utilizzando un certificato di firma falsificato per firmare un eseguibile dannoso. In questo modo il file sembrerà proveniente da una fonte affidabile e legittima quando in realtà contiene codice nocivo. L’utente non ha modo di stabilire a colpo d’occhio se il file fosse o meno pericoloso perché la firma digitale sembra appartenere a un produttore o a uno sviluppatore conosciuto e fidato.

Un aggressore potrebbe riuscire a condurre un attacco man-in-the-middle decodificando informazioni riservate sui sistemi delle vittime e reindirizzando i dati raccolti verso server remoti.

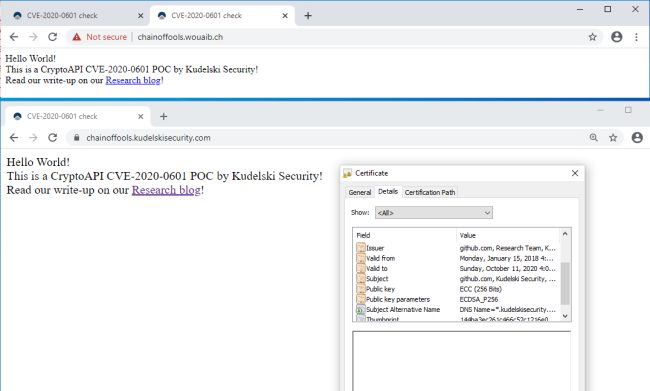

Si prendano in esame le seguenti due immagini: nella parte superiore della finestra, una volta installata la patch, il browser si accorge che il sito che si sta visitando non è sicuro.

Nella parte inferiore, invece, in assenza della patch correttiva, il browser ritiene che il certificato digitale associato al sito in corso di visita sia collegato a GitHub. Maggiori informazioni in queste pagine.

Anche il ricercatore Saleem Rashid ha mostrato la stessa tipologia di aggressione mostrando nella barra degli indirizzi il dominio di GitHub. Inutile dire che il problema di sicurezza individuato in Windows sembra di primo acchito un po’ il “santo Graal” per chi pone in essere campagne phishing.

CVE-2020-0601 pic.twitter.com/8tJsJqvnHj

— Saleem Rashid (@saleemrash1d) January 15, 2020

C’è un “ma”. Come spiega Kevin Beaumont, sarebbe molto difficile usare il problema individuato dalla NSA per un attacco su larga scala. Affinché possa funzionare, infatti, la vittima dovrebbe prima visitare un sito che contenga una “copia pulita” del certificato che l’aggressore ha alterato e poi visitare il sito malevolo contenente il certificato modificato. A meno che l’aggressore non abbia il pieno controllo della rete, le possibilità che ciò accada sono scarse.

Come ha confermato il co-fondatore di Crowdstrike Dmitri Alperovitch, la falla CVE-2020-0601 potrebbe comunque essere utilizzata anche per provocare l’esecuzione di codice in modalità remota (e ciò a causa del superamento dei meccanismi di autenticazione), per compromettere l’autenticazione degli utenti via HTTP, per alterare le procedure di apposizione delle firme digitali.

Google si è affrettata a rilasciare una versione aggiornata di Chrome (release 79.0.3945.130) che è adesso in grado di riconoscere l’utilizzo di certificati non validi che sfruttano la vulnerabilità in questione.

/https://www.ilsoftware.it/app/uploads/2023/05/img_20570.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/windows-11-funzionalita-rimosse.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476261.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/inetpub-giunzione-rischio-sicurezza.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/recall-windows-11-seconda-versione.jpg)