Nel mese europeo dedicato alla sicurezza informatica, F-Secure ha presentato la sua R-evolution.

In un viaggio attraverso le ultime novità in fatto di protezione avanzata dalle minacce informatiche più evolute, nel corso di un evento svoltosi a Milano, i responsabili di F-Secure hanno spiegato perché l’approccio detection and response (ovvero “rilevazione e risposta”) sia oggi fondamentale come parte integrante del paradigma difensivo.

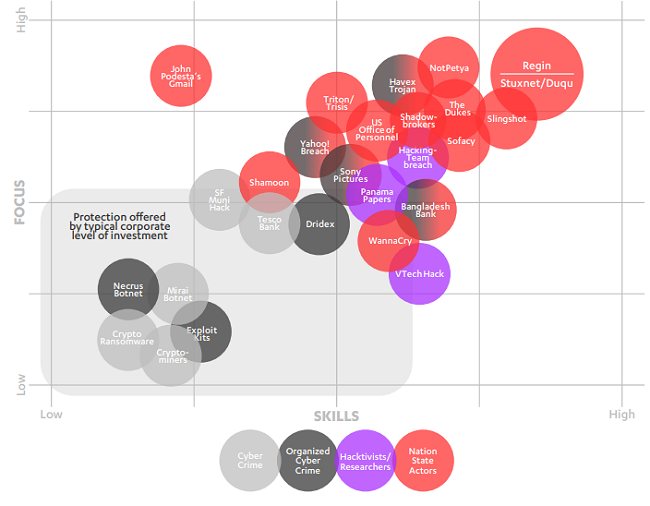

Com’è noto, i criminali informatici agiscono usando diverse leve: sviluppano malware per sottrarre informazioni personali (ad esempio credenziali d’accesso e dati bancari) o segreti industriali, per causare danni, per aprire backdoor che consentano di accedere all’infrastruttura aziendale in modalità remota.

Ci sono quindi minacce progettate per sferrare attacchi su larga scala (si pensi ai ransomware che prendono di mira quanti più utenti possibile per chiedere loro un riscatto in denaro) e si registrano anche attacchi APT (advanced persistent threat), pensati per bersagliare un singolo professionista o un’impresa ben precisa.

In queste pagine F-Secure dettaglia la sua “ricetta” nei confronti delle minacce di tipo APT.

Difendersi dagli attacchi studiati appositamente per la propria azienda talvolta non è semplicissimo perché i criminali informatici generalmente si muovono under-the-radar, evitando cioè di manifestare la presenza di codice dannoso all’interno della rete. Se quindi gli attacchi generalizzati sono più semplici da individuare e neutralizzare (anche perché le minacce vengono rapidamente catalogate dalle varie società sviluppatrici di soluzioni per la sicurezza), il quadro si complica nel caso di aggressioni sferrate a singoli soggetti o gruppi di essi.

Prevenzione: sempre il primo passo secondo F-Secure

Misure preventive robuste consentono ovviamente di prevenire gran parte dei problemi riducendo al minimo i rischi di infezione. Già una buona soluzione per la sicurezza dei singoli endpoint protegge dalla maggioranza delle minacce (quelli che vengono chiamati commodity malware) ma, in un’organizzazione giocano un ruolo fondamentale – ad esempio – anche la configurazione dei permessi degli account (evitando di fornire a collaboratori e dipendenti account utente dotati dei diritti amministrativi), la corretta condivisione delle risorse in rete locale (facendo sì che gli utenti possano accedere alle sole risorse di propria competenza), l’adozione di un’efficace policy di backup dei dati, preferibilmente abbinata alla gestione multiversione dei file (ottima protezione nei confronti dei danni causati dai ransomware).

Cruciale è poi la gestione delle vulnerabilità: strumenti di asset discovery e vulnerability scanning (F-Secure Radar è la soluzione di vulnerability management proposta dall’azienda finlandese) consentono di minimizzare la superficie d’attacco identificando vulnerabilità critiche che possono essere sfruttate.

È cosa risaputa che in azienda spesso si usano sistemi operativi e applicazioni non aggiornati, che contengono falle già risolte ma per le quali non sono state installate le corrispondenti patch. Lo stesso dicasi per il mancato aggiornamento di dispositivi hardware che sono costantemente collegati alla rete Internet e che magari vengono resi raggiungibili e accessibili dall’esterno (router, NAS, telecamere di sicurezza, device IoT,…). Se non adeguatamente protetti, tali device possono fungere da “testa di ponte” per attaccare l’intera rete.

È poi fondamentale esaminare ed eventualmente ripensare la struttura e la configurazione della rete verificando quali servizi l’azienda espone in rete, segmentando ove necessario la LAN e isolando i sistemi più critici. La rete aziendale e i dispositivi ad essa collegati dovrebbero essere impenetrabili dall’esterno ed eventualmente utilizzabili solo previa attivazione di una VPN sicura.

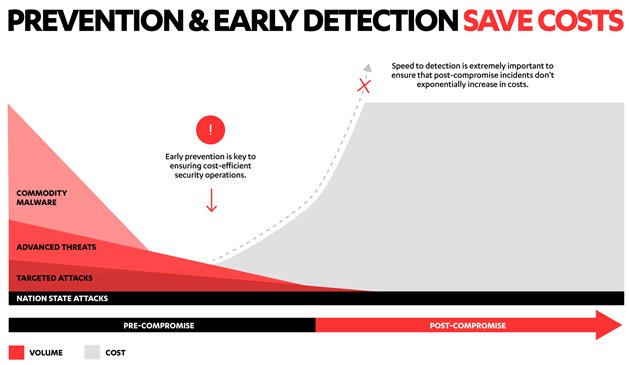

Come spiega F-Secure, la prevenzione aiuta a ottimizzare i processi di detection and response ma è di fatto il modo più conveniente per proteggere la rete.

Il grafico sotto ben evidenza che più a lungo persiste un attacco, più costi esso genera. La prevenzione fin dalle prime fasi – e se questa fallisse, la rilevazione nel minor tempo possibile – mantiene un livello di costo basso e vantaggioso.

Pratica continua e attività integrate

“Quando uniamo misure pre e post compromissione, non possiamo dimenticarci che queste attività devono essere processi continui. Dobbiamo anche integrarle con gli altri processi aziendali“, osservano gli esperti di F-Secure. La gestione delle vulnerabilità, per esempio, deve essere una pratica frequente e ripetuta per tenere sotto controllo le falle di sicurezza. E dovrebbe essere legata ad un processo di gestione del rischio. La gestione dell’inventario dei processi, la gestione delle patch, la sicurezza delle applicazioni e la gestione del rischio dovrebbero tutte essere integrate a un certo livello per riuscire ad ottenere un programma di gestione delle vulnerabilità davvero efficace.

Le aziende di solito si rendono conto dell’importanza della prevenzione quando è troppo tardi. Ma la gestione delle vulnerabilità con misure preventive in atto, insieme a forti capacità di rilevazione e risposta, funzionano meglio se lavorano “in tandem” per prevenire e rispondere alle violazioni.

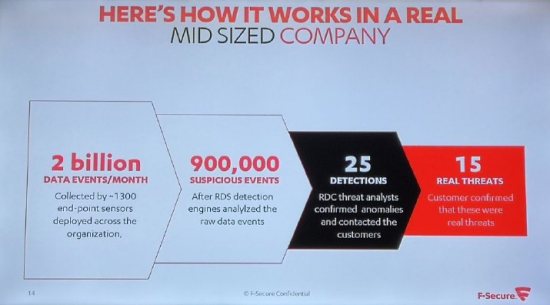

F-Secure mette a disposizione il servizio Rapid Detection & Response che aiuta le aziende a fronteggiare eventuali attacchi informatici, prima durante o successivamente all’evento.

F-Secure Rapid Detection & Response Service mette a disposizione dell’amministratore un numero ridotto di rilevamenti filtrati e accurati, permettendo di rispondere alle minacce reali con le indicazioni pratiche di un team di esperti.

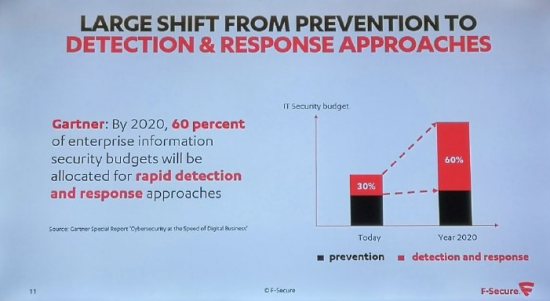

Gli stessi analisti di Gartner confermano come i servizi di rilevazione e risposta gestiti (detti anche Managed Detection and Response, MDR) stanno risolvendo le esigenze di organizzazioni di ogni dimensione a cui mancano risorse e competenze interne sulla sicurezza, e vogliono espandere i loro investimenti oltre le tecnologie di sicurezza che hanno già messo a budget.

Il tema detection and response sarà quindi sempre più attuale da qui al 2020, quando – secondo le stime più aggiornate – il 60% delle imprese guarderà a questo tipo di approccio per proteggere il proprio business.

/https://www.ilsoftware.it/app/uploads/2023/05/img_18056.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/gemini-supercard-x-truffa-pagamenti-contactless.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vpn-estero.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/Gemini_Generated_Image_truffa-whatsapp-image-scam-foto.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_475511.jpg)