Il DNS (Domain Name System) è il meccanismo che consente la risoluzione dei nomi di dominio: trasforma un indirizzo mnemonico nell’indirizzo IP pubblico corretto che corrisponde al server remoto da raggiungere. Il funzionamento dei server DNS si basa su un approccio gerarchico e sull’utilizzo di record (tabelle) contenenti le giuste corrispondenza tra indirizzi mnemonici (ad esempio www.google.it o google.it e IP).

Come DNSSEC rende più sicura la risoluzione dei nomi di dominio

Con l’aggiunta di DNSSEC (Domain Name System Security Extensions), il DNS mira a diventare più sicuro. Grazie all’utilizzo di firme crittografiche, DNSSEC arricchisce il DNS con l’autenticazione delle risposte ottenute. In questo modo, ciascun sistema può accertarsi che i dati DNS provengano dalla fonte titolata e, a monte, dal server autoritativo corretto. Non è quindi possibile che i dati siano modificati durante il percorso per indirizzare gli utenti verso un sito malevolo.

L’obiettivo dei criminali informatici è infatti quello di far sì che digitando, ad esempio, l’URL di una pagina legittima (si pensi a un servizio di online banking), il suo browser non raggiunga l’indirizzo IP corretto bensì un altro IP pubblico sul quale è in esecuzione un server Web gestito dall’attaccante. La vittima è così indotta a ritenere di trovarsi sul sito che ha richiesto (introducendo ad esempio credenziali personali e altri dati riservati), quando invece quello visualizzato ne è semplicemente una copia allestita dall’aggressore.

KeyTrap: un unico pacchetto potrebbe bloccare l’accesso a un vasto numero di server

Un gruppo di ricercatori cercatori del National Research Center for Applied Cybersecurity ATHENE, insieme agli esperti dell’Università Goethe di Francoforte, Fraunhofer SIT e dell’Università Tecnica di Darmstadt, hanno annunciato di aver scoperto una grave falla di sicurezza nello standard DNSSEC, peraltro presente da due decenni.

Classificato con l’identificativo CVE-2023-50387 e battezzato KeyTrap, il problema di sicurezza interessa tutte le implementazioni di DNSSEC, a qualunque livello. In assenza delle patch di sicurezza, attualmente in corso di distribuzione (e in alcuni casi già applicate lato server DNS), un aggressore può inviare un singolo pacchetto per provocare un attacco DoS (Denial of Service) persistente. Il server DNS vulnerabile smette di rispondere alle richieste di risoluzione dei nomi di dominio e gli utenti non possono più raggiugere le destinazioni specificate.

I ricercatori spiegano che la problematica in questiona ha a che vedere con il requisito di DNSSEC che prevede l’invio di tutte le chiavi crittografiche per ciascuno dei cifrari supportati insieme con le firme corrispondenti, usati per le attività di validazione. Un eventuale aggressore può approfittare di una lacuna nell’implementazione di DNSSEC per incrementare di 2 milioni di volte il tempo necessario per la CPU al fine di risolvere la richiesta DNS. Aumentando enormemente il tempo di generazione della risposta e causando una situazione di DoS.

Quali possono essere le conseguenze del nuovo attacco ai server DNS

Non si pensi che un’aggressione come quella descritta possa avere come conseguenza la mancata raggiungibilità di una manciata di siti Web. Come confermano gli esperti del team ATHENE, i resolver DNS non sono utilizzati soltanto sul Web, che è uno dei molteplici servizi utilizzabili sulla rete Internet. Un eventuale attacco può interessare qualunque piattaforma che utilizzi indirizzi mnemonici, come sistemi di messaggistica istantanea, email e così via.

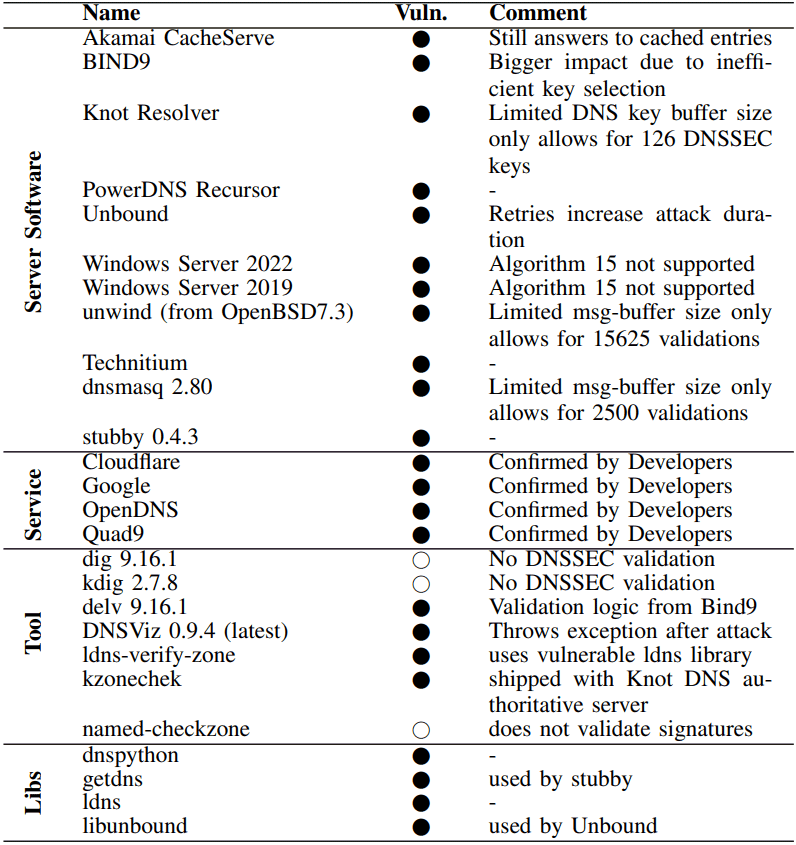

E se il server DNS vulnerabile fosse utilizzato da un gran numero di utenti, un attacco potrebbe di fatto bloccare l’accesso ad ampie porzioni della rete Internet a livello mondiale. La tabella che segue mostra le implementazioni DNS ritenute vulnerabili (sono evidenziate con un pallino pieno).

Non tutti hanno applicato le patch correttive sui server DNS

Google e Cloudflare, anch’esse interessate dal problema di sicurezza sui rispettivi server DNS, affermano di aver già applicato le patch correttive. Qualunque attacco su larga scala è così scongiurato.

KeyTrap, tuttavia, non è una minaccia da prendere sotto gamba. In risposta alla recente scoperta, Akamai ha ad esempio sviluppato e implementato, tra dicembre 2023 e febbraio 2024, misure di mitigazione per i suoi resolver ricorsivi DNSi, tra cui CacheServe e AnswerX, nonché per le sue soluzioni cloud e gestite. I ricercatori di ATHENE affermano che affrontare il problema KeyTrap al livello più basso, potrebbe addirittura richiedere una rivalutazione della filosofia di progettazione di DNSSEC. Un intervento quindi molto più complesso e radicale rispetto a quanto fatto fino ad oggi.

I portavoce di Akamai rilevano che, in base ai dati in loro possesso, circa il 35% degli utenti statunitensi e il 30% degli utenti Internet in tutto il mondo si affidano a risolutori DNS che utilizzano la convalida DNSSEC e che quindi sono vulnerabili a KeyTrap. “Molti software e fornitori di servizi DNS hanno già pubblicato avvisi di sicurezza e rilasciato patch efficaci; invitiamo tutti gli utenti a verificare la presenza di questi aggiornamenti presso i propri fornitori. Grazie alla collaborazione della comunità, quello che avrebbe potuto essere un exploit dannoso è già stato mitigato“, osserva ancora Akamai in un comunicato sul sito ufficiale dell’azienda.

Credit immagine in apertura: iStock.com – JLGutierrez

/https://www.ilsoftware.it/app/uploads/2024/02/DNS-attacco-KeyTrap.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/Dave-Taht-QoS.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-7-4.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/taara-connessione-internet-laser.jpg)

/https://www.ilsoftware.it/app/uploads/2025/02/amiche-guardano-telefono.jpg)