Il sistema Find My di Apple (Dov’è, in italiano) è progettato per aiutare gli utenti a localizzare dispositivi smarriti o rubati, inclusi iPhone, iPad, Mac e AirTag. Tuttavia, un gruppo di ricercatori della George Mason University ha scoperto una vulnerabilità nel protocollo di comunicazione della rete Find My, che potrebbe essere sfruttata per trasformare inconsapevolmente un qualsiasi dispositivo Bluetooth in un device tracciabile, violando la privacy degli utenti. Ne parlavamo nei giorni scorsi.

nRootTag: vulnerabilità nella rete Apple Dov’è che trasforma qualsiasi dispositivo in un AirTag tracciabile

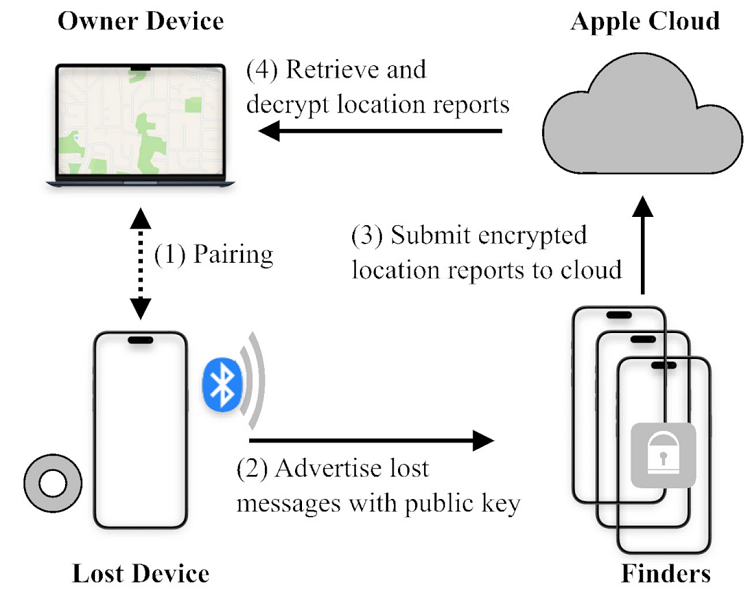

Il sistema Find My o Dov’è utilizza un’infrastruttura basata su Bluetooth Low Energy (BLE) e crittografia a chiave pubblica per consentire il tracciamento dei dispositivi anche quando si trovassero lontano dal legittimo proprietario. Prendiamo il caso degli AirTag, dispositivi di tracciamento Bluetooth prodotti da Apple, progettati per aiutare gli utenti a localizzare oggetti smarriti come chiavi, borse o zaini. Il processo avviene in quattro fasi:

- Scambio di chiavi crittografiche: l’AirTag e il dispositivo del proprietario condividono informazioni crittografiche, tra cui chiavi pubbliche e private.

- Messaggi di smarrimento: se un AirTag si separa dal dispositivo principale, invia un messaggio di smarrimento contenente la chiave pubblica tramite un pacchetto BLE.

- Creazione del rapporto di localizzazione: qualsiasi dispositivo Apple nelle vicinanze (quindi appartenenti ad utenti sconosciuti dal proprietario dell’AirTag) che riceve il messaggio di smarrimento lo elabora, generando un report crittografato. Quest’ultimo contiene la posizione dell’AirTag e viene automaticamente trasmesso ai server Apple.

- Recupero della posizione: solo il proprietario dell’AirTag può decifrare il report di localizzazione tramite la chiave privata corrispondente. Il processo è ovviamente del tutto automatico, si realizza tramite app e non è richiesta alcuna competenza tecnica.

Apple spiega che l’intera procedura assicura l’anonimato degli utenti, poiché la Mela non memorizza direttamente i dati di tracciamento e i dispositivi partecipanti non possono identificare la fonte dei messaggi BLE.

L’attacco nRootTag: come un dispositivo può essere trasformato in un AirTag

Il team di ricerca della George Mason (Junming Chen, Xiaoyue Ma, Lannan Luo, Qiang Zeng) ha scoperto un modo per manipolare le chiavi crittografiche utilizzate nella rete Dov’è, facendo credere ai dispositivi Apple che qualsiasi dispositivo Bluetooth sia un AirTag smarrito. La vulnerabilità, denominata nRootTag, sfrutta la fiducia del protocollo Find My rispetto al contenuto dei messaggi BLE.

Secondo gli accademici, l’attacco permette di trasformare un notebook, uno smartphone o persino una console da gioco in un AirTag senza che il proprietario ne sia consapevole. Ne consegue che un malintenzionato può monitorare la posizione di un dispositivo sfruttando la rete dei device Apple fisicamente presenti nelle vicinanze.

Il metodo ha dimostrato un tasso di successo del 90% e consente di localizzare il dispositivo bersaglio entro pochi minuti, senza che la vittima possa rilevare nulla di sospetto.

Requisiti indispensabili per il successo di nRootTag

Ovviamente, l’aggressore deve individuare un dispositivo BLE che possa essere controllato e mettersi nelle condizioni di ottenerne l’indirizzo Bluetooth. Per avviare un’aggressore, è quindi indispensabile – innanzi tutto – che l’attaccante si trovi fisicamente nelle vicinanze del dispositivo Bluetooth da tracciare.

Su Linux, nRootTag sfrutta l’indirizzo pubblico del chip Bluetooth. Questi indirizzi hanno una parte (“Company ID” o OUI) assegnata dall’IEEE: si tratta di un’informazioni pubblicamente condivisa. L’attacco precalcola delle rainbow tables che associano indirizzi pubblici a coppie di chiavi pubbliche/private. Dato un indirizzo pubblico, la chiave corrispondente può essere trovata piuttosto rapidamente.

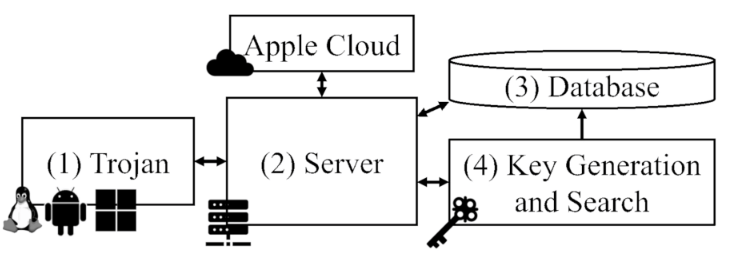

Sui dispositivi Android e Windows, l’attacco presuppone l’installazione di un’applicazione malevola che cerca di intercettare tutti gli indirizzi Bluetooth degli altri dispositivi. Anche in questo caso, poi, l’attaccante può usare le rainbow tables o altre modalità di ricerca per trovare una coppia di chiavi corrispondente all’indirizzo Bluetooth intercettato.

In ogni caso, l’attacco è fattibile se e solo se l’aggressore riesce ad individuare una coppia di chiavi pubblica/privata che corrisponde all’indirizzo Bluetooth del dispositivo.

I dubbi sulle effettive possibilità di utilizzo dell’attacco su larga scala

Il punto di forza principale di nRootTag è che non richiede privilegi di root sul dispositivo target. Un aspetto, questo, che configura l’aggressione come molto più pratica e realizzabile rispetto ad attacchi che richiedono l’accesso completo al sistema della vittima.

La parte parte relativa all’individuazione dell’indirizzo Bluetooth e all’installazione del trojan (o meglio, dell’applicazione malevola) è effettivamente una delle sfide principali per l’attacco nRootTag.

A differenza di Linux (l’indirizzo Bluetooth pubblico è accessibile senza privilegi elevati), su Windows e Android l’attacco nRootTag si basa su uno scenario specifico: è necessario che un’applicazione malevola sia installata su più dispositivi all’interno della stessa area (casa, ufficio,…). L’app deve essere in grado di “sniffare” i pacchetti advertising Bluetooth emessi dagli altri dispositivi presenti nell’area. In pratica, deve scansionare l’ambiente Bluetooth circostante e identificare gli indirizzi dei dispositivi target.

Implementare la funzionalità di “sniffing” necessita di autorizzazioni Bluetooth “ad hoc”, che potrebbero sollevare sospetti se l’app non ha una ragione apparente per richiedere tali permessi. Inoltre, l’applicazione deve essere in grado di analizzare i pacchetti Bluetooth ed estrarre gli indirizzi necessari.

La complessità di queste fasi rende nRootTag meno automatico e più dipendente da fattori esterni rispetto a quanto potrebbe sembrare a prima vista.

Conseguenze e misure di protezione

Apple non ha ancora rilasciato dichiarazioni ufficiali sulla scoperta della vulnerabilità. Tuttavia, per ridurre i rischi, i ricercatori suggeriscono la necessità di una revisione del protocollo di autenticazione alla rete Find My, ad esempio implementando verifiche più robuste sulle chiavi crittografiche e migliorando il rilevamento dei dispositivi sospetti.

Il team di ricerca presenterà i dettagli tecnici dell’attacco alla USENIX Security Symposium di agosto 2025. In quell’occasione si tornerà a parlare, in modo più approfondito, delle possibili soluzioni per rendere più sicura la rete Find My contro abusi e tracciamenti non autorizzati.

/https://www.ilsoftware.it/app/uploads/2025/02/funzionamento-attacco-apple-find-my-dove.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/multa-apple-privacy-att.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/70-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-6-5.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/1-TECNO-12.jpg)