/https://www.ilsoftware.it/app/uploads/2023/06/rimuovere-password-BIOS-attacco.jpg)

Sia su desktop che sui notebook, vi è la possibilità di impostare una password BIOS. Essa può rivelarsi utile per impedire l’accesso al sistema da parte di utenti non autorizzati ed evitare modifiche sugli aspetti fondamentali che hanno a che fare con il funzionamento del computer.

Abbiamo visto come entrare nel BIOS su qualunque dispositivo e come sia opportuno muoversi con attenzione tra le sue regolazioni. Alcuni BIOS consentono di regolare le tensioni e le frequenze di alcuni componenti hardware. Questa funzionalità avanzata consente agli utenti di personalizzare il comportamento del sistema e ottimizzare le prestazioni in base alle proprie esigenze. Ci sono poi le impostazioni della memoria: il BIOS permette di configurare frequenza di clock, tempi di latenza e profili di overclocking. È inoltre possibile sulla gestione dell’alimentazione, sui dispositivi collegati, sulle opzioni per la virtualizzazione hardware, sulla sequenza di boot. Per questo può essere utile impostare una password sul BIOS per evitare modifiche non autorizzate e, talvolta, anche potenzialmente pericolose.

Dove è conservata la password BIOS sui notebook

Può capitare, tuttavia, di dimenticare la password del BIOS o di acquistare un sistema che la utilizza senza essere a conoscenza della stringa impostata a protezione della macchina. Come fare in questi casi? Tanti utenti pensano subito alla temporanea rimozione della batteria tampone presente sulla scheda madre.

Il fatto è che nella stragrande maggioranza dei casi, scollegare la batteria CMOS non sortisce alcun risultato. Negli ultimi anni i produttori hanno iniziato a conservare le password del BIOS su una memoria non volatile fisicamente collegata sulla motherboard.

Gli esperti della società specializzata in sicurezza informatica CyberCX, hanno utilizzato un semplice cacciavite per risolvere il problema e superare la password impostata a livello BIOS. Come hanno fatto? Lo spieghiamo nel paragrafo seguente.

Password BIOS: come eliminarla con un cacciavite

Abbiamo detto che la semplice rimozione della batteria tampone non ha ormai alcun effetto rispetto alla rimozione della password BIOS. Prendendo in esame alcuni notebook Lenovo, i ricercatori di CyberCX hanno inizialmente rivolto l’attenzione sui chip EEPROM installati sulla scheda madre. L’obiettivo era ovviamente quello di individuare il chip EEPROM deputato alla memorizzazione della password BIOS. L’ipotesi era che l’esclusione di questo modulo avrebbe comportato l’annullamento della protezione.

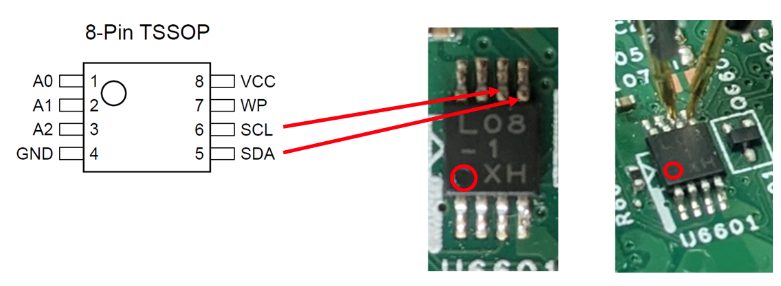

Da CyberCX si fa notare che i chip EEPROM in questione possono essere presenti, sui notebook a marchio Lenovo, in varie “forme” (vedere l’immagine di seguito).

Chip EEPROM utilizzati su tanti modelli di notebook (fonte: Ablic Inc.)

Trovato il chip giusto sulla motherboard del sistema portatile, CyberCX ha quindi individuato i pin SCL e SDA. I pin SCL (Serial Clock Line) e SDA (Serial Data Line) sono utilizzati per la comunicazione seriale con il chip EEPROM. Il pin SCL è la linea di clock seriale che viene utilizzata per sincronizzare la comunicazione tra il dispositivo di controllo e il chip EEPROM; SDA viene utilizzato per trasferire dati tra il dispositivo di controllo e il chip. Attraverso questa linea, il dispositivo di controllo invia i dati da scrivere nella memoria o richiede i dati da leggere dalla EEPROM.

Cortocircuitando i pin SCL e SDA al momento giusto, è possibile ottenere l’effetto desiderato: il BIOS non presenta più alcuna password ed è possibile acquisire pieno controllo sulla configurazione del sistema.

Il trucco descritto da CyberCX funziona però sui computer portatili più vecchi, non solo quelli Lenovo ma anche di altri produttori. Più di recente, infatti, le motherboard dei portatili ospitano chip che uniscono le funzioni di BIOS ed EEPROM. Sono inoltre dispositivi di tipo SMD (Surface Mount Devices), componenti elettronici montati direttamente sul circuito stampato che hanno dimensioni ridotte e forma piatta, in modo da essere ultracompatti.

Sui moderni laptop, quindi, bypassare la password BIOS richiederebbe un attacco off-chip, che è significativamente più difficile da eseguire, soprattutto per gli utenti normali. Un attacco off-chip dovrebbe sfruttare vulnerabilità nei componenti esterni con l’obiettivo di alterare, come conseguenza, il funzionamento del BIOS.

L’immagine in apertura è tratta dall’analisi pubblicata da CyberCX.

/https://www.ilsoftware.it/app/uploads/2025/03/ILSOFTWARE-6-4.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/anyon_e-notebook-open-source.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/1-17.jpg)

/https://www.ilsoftware.it/app/uploads/2025/01/Blade-16-Razer.jpg)