/https://www.ilsoftware.it/app/uploads/2023/05/img_20534.jpg)

I ricercatori di Trend Micro hanno scoperto che un gruppo di criminali informatici sta approfittando della vulnerabilità conosciuta con l’identificativo CVE-2019-2215, della quale avevamo parlato a ottobre 2019 (vedere Google scopre una falla di sicurezza in Android. Interessati i possessori di device Pixel, Samsung, Huawei, Xiaomi) per provocare l’esecuzione di codice arbitrario sui dispositivi Android degli utenti.

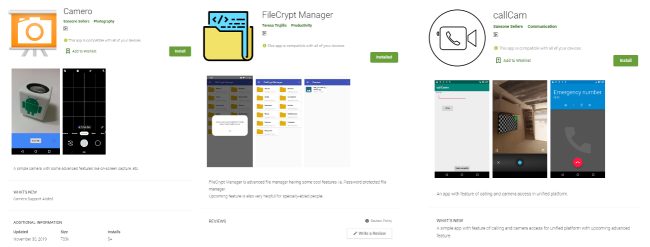

Ciò che è preoccupante, è che gli esperti di Trend Micro hanno scoperto tre applicazioni pubblicate sul Play Store di Google che facevano uso del codice malevolo per aggredire gli utenti.

Presentate come app per la fotocamera e file manager, le tre applicazioni – Camero, FileCrypt Manager e callCam sono state immediatamente rimosse dal Play Store.

Un bug di tipo use-after-free come CVE-2019-2215 si riferisce alla possibilità per le applicazioni in esecuzione di accedere al contenuto degli indirizzi di memoria dopo che essi sono stati liberati. Una delle conseguenze, sfruttate dai malware writer, consiste nell’esecuzione di codice arbitrario sul sistema operativo, anche in modalità remota.

Il problema, che non riguarda solamente Android ma anche il kernel Linux vero e proprio, era stato risolto dai tecnici di Google nel mese di dicembre 2017 nelle versioni di Android 3.18, 4.14, 4.4 e 4.9 mentre tutte le successive release, comprese quelle più recenti, risultavano vulnerabili. Google ha nuovamente corretto la problematica e, accedendo alle impostazioni di Android, selezionando Sistema, Avanzate quindi Informazioni sul telefono o Informazioni sul tablet è bene verificare quanto riportato in corrispondenza della voce Livello patch sicurezza Android. I dispositivi che mostrano come data il 6 ottobre 2019 o una data successiva sono al sicuro (Google ha infatti rilasciato una patch correttiva proprio il 6 ottobre).

Sfruttando il bug use-after-free, documentato nel dettaglio in questa analisi tecnica del team Google Project Zero, gli aggressori possono disporre il rooting del dispositivo in uso, acquisire i privilegi più elevati possibile e caricare codice dannoso assumendo di fatto pieno controllo del device Android. Il tutto semplicemente avviando un’app malevola e senza ulteriori interazioni da parte dell’utente.

Il consiglio è sempre quello di porre la massima attenzione sulle app che si installano, anche se provenienti da fonti – come il Play Store – sulla carta affidabili. Ed ecco perché, come avevamo sottolineato a suo tempo, in alcune circostanze l’installazione di un antivirus per Android non è per nulla inutile: Antivirus Android: no, non è affatto inutile.

Anzi, come nel caso di specie, un antivirus può aiutare a bloccare applicazioni Android che pongono in essere comportamenti potenzialmente nocivi.

L’analisi di Trend Micro è consultabile per intero facendo riferimento a questa pagina.

/https://www.ilsoftware.it/app/uploads/2025/04/wp_drafter_476203.jpg)

/https://www.ilsoftware.it/app/uploads/2024/09/2-1.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/flux_image_475956_1745319563.jpeg)

/https://www.ilsoftware.it/app/uploads/2024/08/1-19.jpg)