Nel caso di tanti sistemi che utilizzano la porta Thunderbolt, un aggressore che avesse disponibilità fisica della macchina da aggredire potrebbe farne uso per superare tutti in meccanismi di autenticazione in essere e guadagnare pieno accesso al contenuto del dispositivo.

La nuova ricerca è stata pubblicata da Björn Ruytenberg (Università tecnica di Eindhoven) che ha spiegato come siano moltissime le macchine vulnerabili, prodotte e immesse sul mercato nel periodo compreso tra il 2011 e il 2020.

Le vulnerabilità complessivamente scoperte sono 7 (battezzate Thunderspy) e il ricercatore spiega di aver individuato ben 9 scenari realistici che potrebbero essere utilizzati da parte di utenti malintenzionati.

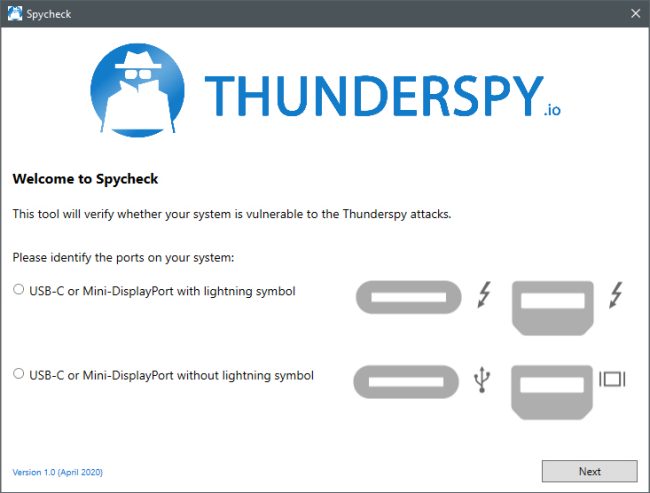

Ruytenberg e il suo team hanno sviluppato uno strumento software gratuito, battezzato Spycheck che aiuta a verificare se il proprio sistema risultasse vulnerabile.

Al momento è disponibile nelle versioni per Windows e per Linux mentre non è possibile servirsi di un’analoga utilità per i sistemi macOS.

Una volta avviato Spycheck, strumento opensource rilasciato sotto licenza GNU GPLv3, il programma proverà a rilevare il controller Thunderbolt installato sul sistema.

Durante questa fase lo strumento potrebbe chiedere di installare ulteriori driver o di attivare la modalità di risparmio energetico.

Dopo le varie verifiche, Spycheck presenterà un riepilogo dell’analisi. È possibile cliccare su Report per ottenere un resoconto più dettagliato.

Gli autori della ricerca spiegano che purtroppo non v’è la possibilità di applicare alcuna patch per la risoluzione del problema.

I migliori consigli consistono quindi nell’astenersi dall’utilizzare dispositivi Thunderbolt sconosciuti, lasciare il sistema incustodito in luoghi pubblici e assicurarsi di mettere in ibernazione o spegnere completamente il computer quando ci si allontana (evitare l’utilizzo della sospensione): Ibernazione PC: perché conviene utilizzarla e come abilitarla.

/https://www.ilsoftware.it/app/uploads/2023/05/img_21164.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/rootkit-linux-io_uring.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/redfish-server-AMI-vulnerabili.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/CVE-program-logo.jpg)

/https://www.ilsoftware.it/app/uploads/2023/05/hacker-malware-smartphone.jpg)