Sebbene l’autenticazione a due fattori rappresenti un deciso passo in avanti nella protezione degli account utente e del loro contenuto, non può e non deve essere considerata la “soluzione definitiva”. Per questo motivo sono nate le passkey: invulnerabili agli attacchi phishing, hanno comunque anch’esse i loro vantaggi e svantaggi intrinseci. Mamba 2FA è un’innovativa piattaforma PhaaS (Phishing-as-a-Service) che offre ai criminali informatici la possibilità di prendere di mira qualunque account Microsoft, anche se protetto con l’autenticazione a due fattori.

Come fa Mamba 2FA a superare l’autenticazione a due fattori attiva sugli account Microsoft

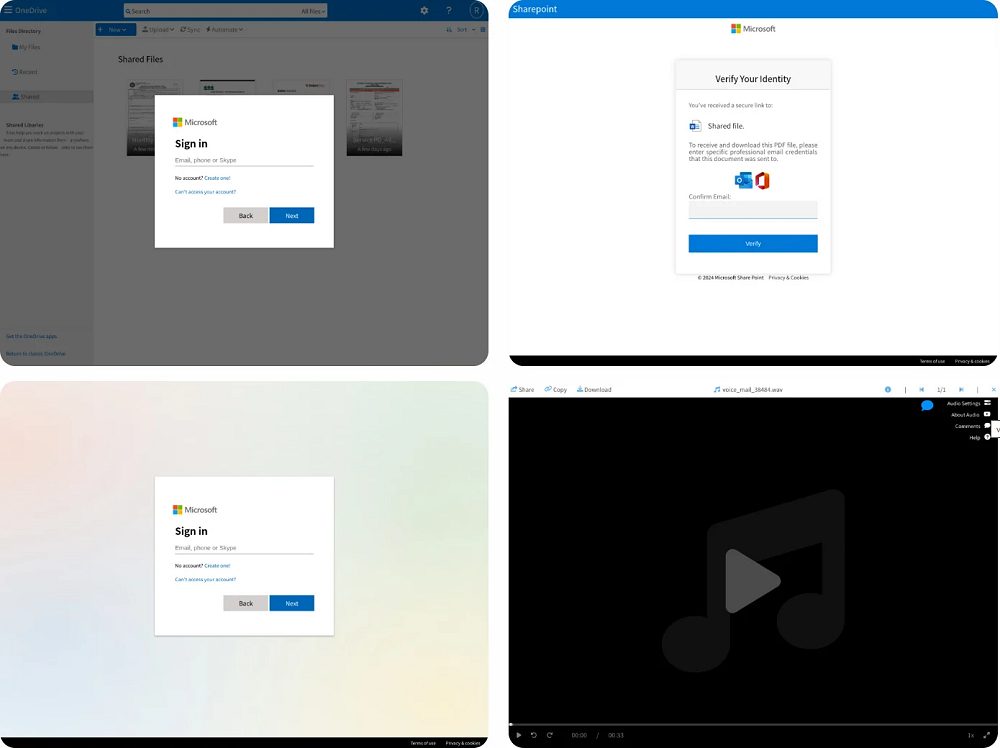

Un “kit” di attacco come Mamba 2FA, venduto sul “mercato nero” al competitivo prezzo di 250 dollari al mese, offre la possibilità di simulare le pagine di login Microsoft. Il sistema è capace di scimmiottare una pagina di login generica Microsoft, OneDrive, i link sicuri di SharePoint Online e altri meccanismi di autenticazione utilizzati dall’azienda di Redmond.

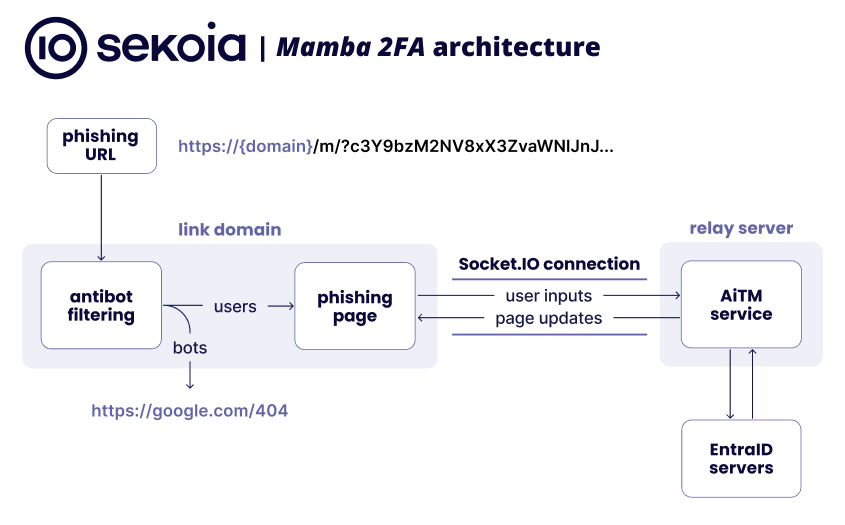

Il “succo” di Mamba 2FA è che il sistema pone in essere un attacco adversary-in-the-middle (AiTM): si pone cioè tra la vittima e i server Microsoft con l’obiettivo di catturare i token di autenticazione e porre in essere quello che a tutti gli effetti è un vero e proprio furto d’identità.

Sappiamo infatti che allorquando un aggressore riuscisse a impossessarsi dei cookie di sessione, egli può agire sugli account altrui anche senza dover reinserire nomi utente e password né superare i meccanismi di autenticazione a due fattori (o multifattore, MFA).

Esempi di pagine phishing allestite utilizzando Mamba 2FA.

Struttura dell’attacco

I ricercatori di Sekoia spiegano che gli attaccanti, proprio utilizzando Mamba 2FA, inviano email con allegati HTML che contenenti codice JavaScript offuscato. Quando l’utente apre l’allegato, viene reindirizzato a una pagina phishing che simula una schermata di login di Microsoft 365.

Gli URL di queste pagine phishing hanno una struttura complessa e contengono parametri codificati in Base64. Questi parametri determinano l’aspetto della pagina phishing e identificano la vittima. Se l’attacco è mirato a un account specifico, l’email della vittima può essere precompilata nel modulo di login.

Utilizzando la libreria JavaScript Socket.IO, le pagine phishing create con Mamba 2FA stabiliscono una comunicazione bidirezionale tra il browser della vittima e un server di backend.

In questo modo gli aggressori possono ricevere in tempo reale le credenziali della vittima (email, password e codici MFA), con la possibilità di modificare dinamicamente la pagina phishing per mostrare eventuali messaggi di errore o richiedere ulteriori passaggi MFA.

Completamento dell’attacco

Come spiegano gli esperti di Sekoia e com’è facilmente intuibile, le tattiche poste in essere da Mamba 2FA si rivelano efficaci per bypassare diversi metodi di autenticazione multifattore, soprattutto quelli non resistenti al phishing, come codici OTP e notifiche via app.

Dopo che la vittima ha inserito le credenziali e superato l’autenticazione a due o più fattori, le informazioni sono girate al server degli attaccanti, che poi tenta di autenticarsi sui server Microsoft in modo da poter accedere all’account della vittima.

Se la pagina phishing di Mamba 2FA rileva che il client è un bot o un sistema di sicurezza automatizzato, predispone un reindirizzamento verso una pagina inesistente su dominio Google. I domini utilizzati per l’hosting delle pagine malevole sono a loro volta frequentemente aggiornati per evitare blocchi e blacklist.

Le immagini nell’articolo sono tratte dall’analisi tecnica pubblicata da Sekoia.

/https://www.ilsoftware.it/app/uploads/2024/10/mamba-2FA-attacco-phishing.jpg)

/https://www.ilsoftware.it/app/uploads/2025/03/donna-con-computer-in-giardino.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/gmail-crittografia-end-to-end-aziende.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/vulnerabilita-bootloader-AI.jpg)

/https://www.ilsoftware.it/app/uploads/2025/04/AVG-AntiVirus-Business-Edition.jpg)